一種新型攻擊手法:監聽WIFI變化嗅探手機輸入

黑客可以通過觀察無線WIFI信號變化,竊取到你的密碼,PINs碼和鍵盤快捷鍵等敏感信息。

來自上海交通大學、南佛羅里達大學、馬塞諸塞州和波士頓大學的聯合研究團隊公布了他們研究的最新技術。該項技術僅需要搭建一個WIIF熱點,即可分析無線電信號變化并竊取敏感信息。

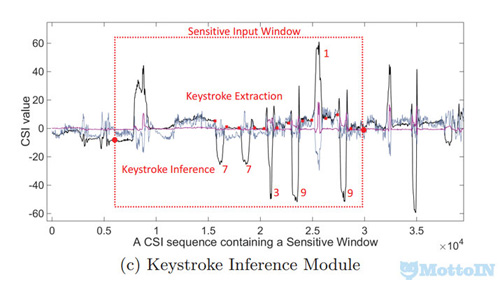

這項技術被命名為WindTalker,這項攻擊技術通過讀取稱為信道狀態信息(CSI)的無線電信號模式,嗅探手機觸屏變化或者電腦鍵盤按鍵運動。

CSI是WIFI協議的一部分,它提供了WIFI信號狀態信息。

“攻擊者可以利用CSI波動與擊鍵之間的強相關性來推斷用戶的號碼輸入。

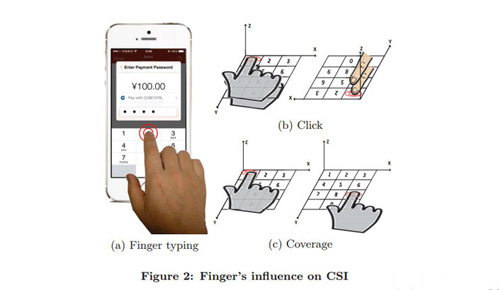

以下是攻擊者如何跟蹤你的手指在智能手機屏幕上移動:

當你在任何APP中輸入PIN碼、密碼或滑動智能手機鎖屏模式,你的手指的動作改變將由移動電話發射到無線信號中。

現在,黑客控制公共無線網絡WIFI熱點,你的設備連接這些WIFI,黑客可以截獲,分析和逆向工程這些信號。黑客可以準確地猜測出你輸入的敏感數據或者是你輸入的密碼字段。

因為無需直接訪問受害者手機,WindTalker攻擊手法相當有效,并且對非智能手機可以達到同樣的攻擊效果。

這種攻擊需要黑客控制目標連接的WIFI熱點,這個熱點可以收集WIFI信號。

WindTalker不會運行在老式的路由器中,因為它依賴于一種稱為多輸入多輸出(MIMO)的技術。

不過這不是什么大問題,因為新型的無線路由器攜帶有多條天線和MIMO技術,這使得路由器能夠同時連接和傳輸來自多個設備的數據。

WindTalker 攻擊成功率達68%。

研究員在使用多款手機在真實場景中測試了WindTalker的攻擊效果。試驗中,研究員成功的恢復了在支付寶支付交易中輸入的6位數PIN交易碼。

研究人員說:“測試結果表明,攻擊者可以以很高概率成功率恢復密鑰。

“在實踐中,攻擊者有更多的選擇來實現用戶特定的訓練。 例如,它可以簡單地為用戶提供免費的WiFi接入,作為回報,受害者應通過點擊指定的號碼完成在線訓練。 它也可以模仿文字驗證碼,要求受害者輸入選擇的數字。“研究人員說:”即使一個擊鍵只有一個訓練樣本,WindTalker仍然可以實現68.3%的整體恢復率。”

WindTalker攻擊的準確率基于手機型號不同而改變。并且用戶輸入越多,攻擊者在其上收集的數據更多,也可以提高其精度。

WindTalker攻擊技術也在于10月24日至28日在奧地利維也納舉行的第23屆計算機和通信安全計算機器會議協會上出現過。