專家觀點:不建議在SCADA系統(tǒng)中部署防火墻

對于那些還未受到網(wǎng)絡攻擊的關(guān)鍵基礎(chǔ)設(shè)施,如電網(wǎng),或許有人會給出自欺欺人的解釋:這是因為,攻擊將同樣使得黑客受到影響。這完全是一種掩耳盜鈴的說法!

SCADA系統(tǒng)面臨的安全威脅

美國DHS 《2025關(guān)鍵基礎(chǔ)設(shè)施戰(zhàn)略性風險評估報告》指出:未來十年,信息技術(shù)將與關(guān)鍵基礎(chǔ)設(shè)施領(lǐng)域廣泛結(jié)合,因此,在面臨普遍安全問題的同時,網(wǎng)絡物理系統(tǒng)的多樣性,還將帶來未知的安全漏洞和攻擊面。

毫無疑問,SCADA系統(tǒng)也不例外。Inductive Automation 軟件工程師Carl Gould說:其實,SCADA系統(tǒng)的實質(zhì)是基于軟件來進行工業(yè)過程的控制、監(jiān)測和分析。各種現(xiàn)場控制器負責SCADA通信,同時采集實時數(shù)據(jù),并顯示在用戶終端圖形界面。

而在此過程中,操作電腦和控制器的網(wǎng)絡連接可能會受到黑客攻擊。DHS的戰(zhàn)略性風險評估報告指出,僅2014年發(fā)生的網(wǎng)絡攻擊事故就達245起,大部分受攻擊的目標為能源行業(yè),而據(jù)ICS-CERT數(shù)據(jù)表明,這些事故中涉及了范圍廣泛的已知和未知的威脅手段,其中包括大量SCADA和ICS系統(tǒng)的未授權(quán)訪問和網(wǎng)絡攻擊。由此,你可以想像SCADA面臨的網(wǎng)絡威脅有多惡劣。

防火墻的安全局限性

防火墻指是一種由軟件和硬件設(shè)備組合而成,在內(nèi)部網(wǎng)和外部網(wǎng)之間、專用網(wǎng)與公共網(wǎng)之間構(gòu)造的保護屏障。目前,包括SCADA在內(nèi)的大多數(shù)網(wǎng)絡系統(tǒng)都部署有防火墻設(shè)備。而Waterfall Security工控安全研究室副總裁Andrew Ginter卻指出,由防火墻控制的inbound和outbound網(wǎng)絡流量,以及其自身的安全防范局限性,將會導致更多脆弱性問題。Ginter還補充到,所有軟件都存在漏洞,防火墻自身的軟件系統(tǒng)一樣可以被黑。

Ginter曾發(fā)表過文章–《13種繞過防火墻的攻擊方法》,其中列舉了13種繞過防火墻,實現(xiàn)網(wǎng)絡攻擊的具體方法:

1 網(wǎng)絡釣魚攻擊(Phishing)

2 社會工程學攻擊(Socialengineering)

3 域名控制器攻擊(Compromisea domain controller)

4 暴露服務器攻擊(Attackexposed servers)

5 暴露客戶端攻擊(Attackexposed clients)

6 會話劫持(Session hijacking)

7 惡意VPN連接攻擊(Piggybackon VPN connections)

8 防火墻漏洞(Firewall vulnerabilities)

9 配置錯誤或遺漏(Errorsand omissions)

10 IP地址偽造(Forge an IP address)

11 繞過網(wǎng)絡安全邊界(Bypass anetwork security perimeter)

12 物理控制訪問(Physicalaccess)

13 攜帶電子載體的“人力網(wǎng)絡”攻擊(Sneakernet)

防火墻 VS USGs

在SCADA或ICS系統(tǒng)中,Ginter提倡使用單向安全網(wǎng)關(guān)(Unidirectional Security Gateways,USGs),因為這種設(shè)備產(chǎn)生的單向網(wǎng)絡流量,會讓黑客的遠程攻擊控制無機可尋。

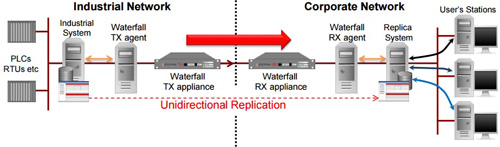

USGs包括一個如下圖所示的數(shù)據(jù)傳輸模塊和接收模塊:

傳輸模塊和接收模塊之間由一條短的光纖電纜連接,傳輸模塊中內(nèi)置一個光纖發(fā)射器,利用光電池將數(shù)據(jù)流量發(fā)送到接收模塊。重點是,這種光纖數(shù)據(jù)流量只能從傳輸端向接收端單向流通。

單向安全網(wǎng)關(guān)也稱為“數(shù)據(jù)二極管”,是近年來國外安全公司研發(fā),并在工業(yè)網(wǎng)絡環(huán)境中推廣的一種安全設(shè)備。單向網(wǎng)關(guān)解決方案是成對的,TX裝置包含一個激光器,RX裝置包含一個光學接收器。成對的網(wǎng)關(guān)可以從業(yè)務網(wǎng)絡中傳輸信息,但不會將任何病毒、DoS攻擊、人為錯誤或者其他信息回傳到受保護的網(wǎng)絡。目前,SANS、Waterfall Security、citis.ru等國外安全公司都有類似產(chǎn)品。

實時數(shù)據(jù)傳輸

USGs負責工控網(wǎng)絡到企業(yè)管理網(wǎng)絡之間的實時單向數(shù)據(jù)傳輸,其連接工控網(wǎng)絡系統(tǒng)的數(shù)據(jù)庫軟件,自動請求查詢信息,并將信息從傳輸模塊發(fā)送到企業(yè)管理網(wǎng)絡端的接收模塊,而這些信息將被儲存在企業(yè)管理網(wǎng)絡內(nèi)的備份數(shù)據(jù)服務器內(nèi)。

操控管理者通過對備份數(shù)據(jù)服務器的信息查詢和分析,可以全面了解SCADA系統(tǒng)的運行情況,而無需直接連接到SCADA系統(tǒng)。Ginter說道,從物理層面來講,由于不能向SCADA系統(tǒng)發(fā)送信息,當然也就不能實現(xiàn)對其蓄意破壞和攻擊的目的。

USGs的選型

為了系統(tǒng)運行的有效性,選用的USGs和備份服務器必須適應不同的網(wǎng)絡和SCADA技術(shù),Ginter同時強調(diào),備份服務器的數(shù)據(jù)備份過程必須對外部管理控制用戶透明,而且不會對主服務器和保護網(wǎng)絡造成影響。另一個需要考慮的因素是,系統(tǒng)管理機構(gòu)須確定所需的,USGs系統(tǒng)可以備份的哪些工控應用數(shù)據(jù),如操作記錄、操作數(shù)據(jù)、控制系統(tǒng)服務器或過程控制服務器數(shù)據(jù)等。具體可參考Waterfall Security的工業(yè)網(wǎng)絡解決方案:Securing-Critical-Cyber-Assets-with-Data-Diodes

Ginter總結(jié)到,SCADA系統(tǒng)的安全防護應該比IT系統(tǒng)更加深入徹底,只有這樣的高標準嚴要求,才能避免像烏克蘭斷電事故這樣的重大網(wǎng)絡攻擊發(fā)生。我們希望Ginter的觀點是正確的,畢竟停電事故誰都不敢想像。