運用MAEC和STIX描述惡意軟件特征

前面給大家介紹了 STIX是一種描述網絡威脅信息的結構化語言 ,那么怎么用這種語言來描述網絡威脅信息呢?在遇到惡意軟件的時候用,它與惡意軟件描述語言MAEC又有怎樣的區別和配合呢?

本文介紹了惡意軟件屬性枚舉和特征描述(MAEC)及結構化威脅信息表達(STIX)與語言在惡意軟件特征及惡意軟件元數據交換環境中的運用。通過描述語言之間的關系并詳細介紹每種語言獲取惡意軟件相關信息的能力,本文回答了“何時使用MAEC,何時使用STIX,以及何時使用兩者”的問題。

MAEC是什么

這種語言在國際范圍內,提供公眾免費使用。MAEC 是一種高逼真度信息標準化的語言,基于惡意軟件的行為、 工件和攻擊模式等屬性,進行編碼和信息交流。

通過消除當前惡意軟件描述中的歧義和不準確性,減少對簽名的依賴,MAEC 旨在改善惡意軟件的信息交流,這包括人與人、 人工具、 工具和工具與人之間的溝通;減少研究人員對惡意軟件分析中發生重復工作;能夠利用以前觀察到的惡意軟件實例特征,實現更快的應對策略。

STIX與MAEC有什么區別

MAEC 和STIX 在設計時使用了截然不同的用例,因此在獲取惡意軟件信息時扮演的角色也不相同。MAEC 旨在提供全面的、結構化的獲取惡意軟件樣本詳細信息的方法,因此使用對象主要是惡意軟件分析師。STIX 是為了獲取各種網絡威脅相關的信息,包括惡意軟件的基本信息。因此它的受眾更多樣化。

MAEC 內容也可以嵌入到STIX 中,使兩種語言相互補充。若同時使用,它們可以獲取詳細的惡意軟件信息和網絡威脅相關的信息,可在惡意軟件和更大的網絡威脅環境之間建立有用的、更細粒度的關系。

另一方面,CybOX 為MAEC 和STIX 獲取與每種語言相關的可觀察物提供共同的基礎。雖然CybOX 不能作為一種獨立的語言來獲取有意義的惡意軟件上下文,但它在MAEC 和STIX 中的使用使這兩種語言在獲取惡意軟件相關的可觀察物方面可以互通。

STIX和MAEC在描述惡意軟件方面的應用

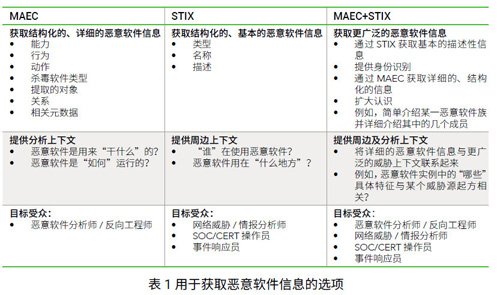

STIX 和MAEC 均可獨立用以獲取惡意軟件信息。然而,在某些情況下,最好是將MAEC 內容嵌入到STIX 文檔中。表1 中分別列出了這三種方式(MAEC、STIX、嵌入STIX 的MAEC)獲取的惡意軟件信息的類型。表中還列出了每種情況的上下文及目標受眾。

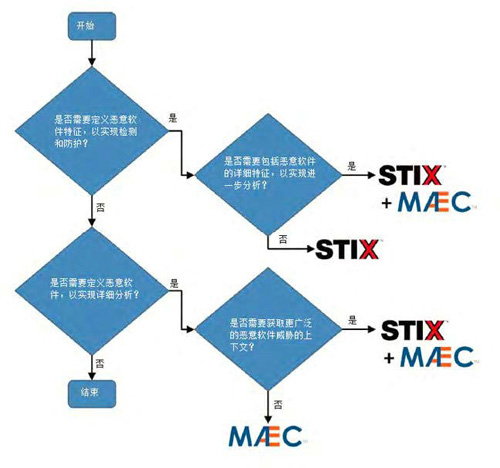

流程圖是為了進一步幫助讀者了解在哪些情況下應使用MAEC、STIX 或嵌入STIX 的MAEC。

用STIX描述網絡威脅信息

STIX 能夠以標準化和結構化的方式獲取更廣泛的網絡威脅信息,包括詳細的指標、活動、威脅源起方和TTP(戰術、技術和程序)。STIX 還可以提供關于惡意軟件樣本、族或類別的基本識別信息。因此,概況的網絡威脅信息可與明確的惡意軟件樣本進行直接關聯(例如,STIX 指標可與具體的待檢測惡意軟件樣本進行關聯)。然而,獨立的STIX 內容設計并不包括惡意軟件本身的詳細特征;只適合STIX 以這種方式來獲取更廣泛的適用數據,如被人們所熟知的利用惡意軟件的威脅源起方。

在惡意軟件相關信息方面,STIX 能夠獨立獲取和交換以下信息:

- 提供一個或多個惡意軟件樣本的輕量級描述的TTP

- 與一個或多個惡意軟件樣本相關的指標,如對某個被惡意軟件樣本丟棄的文件的描述

- 利用了一個或多個惡意軟件樣本的安全事件

- 與一個或多個惡意樣本相關的活動

- 利用一個或多個惡意軟件樣本的威脅源起方

STIX 能夠獲取所描述的惡意軟件的類型(如實例或族)、名稱,以及通過TTP 組件架構提供的惡意軟件簡介。一般來說,創建STIX 包應包括多個TTP,每個被識別的惡意軟件實例、族或類別都有一個TTP。其他的高級STIX 實體(如指標)可參考這些惡意軟件相關的TTP 來提供相關惡意軟件實體的基本上下文。