這年頭和泰迪熊說話都不安全 《重慶森林》場景擱現在就糟了

原創【51CTO.com原創稿件】 《重慶森林》里梁朝偉對著牙刷、牙膏、肥皂、玩具熊、毛巾說話的經典場景,現在正逐漸變得習以為常。越來越多的智能互動設備,可以實現人機交互,互相對話,例如電視廣告里的那些會講故事會聊天的機器熊。但是你可能不知道,這背后也有潛在的隱私和數據安全風險。

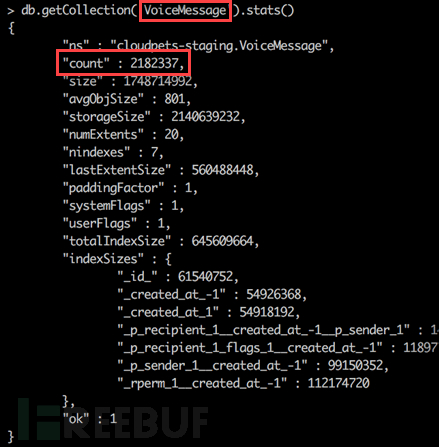

小朋友們對泰迪熊玩具非常熟悉,泰迪熊的一個子品牌CloudPets它有一個功能就是允許兒童和親屬之間收發語音信息,但是日前泰迪熊就被爆發生嚴重安全事件,超過200萬兒童與父母之間的語音信息被泄露,同時暴露的還有超過82萬用戶的郵箱和密碼。

被勒索的Cloudpets

僅僅是泄露這么簡單?當然不,入侵者在非法獲取這些數據之后,將其作為勒索的資本,泰迪熊玩具生產廠商數據庫已經被刪除過3次并收到過3次不同的勒索信息,分別是“PWNED_SECURE_YOUR_STUFF_SILLY,”、“README_MISSING_DATABASES”和”PLEASE_READ”。

安全專家Troy Hunt在blog上發布的文章中曝光,Shodan搜索引擎等證據顯示,在2016年12月25日至2017年1月8日之間,Cloudpets智能玩具的用戶數據就存儲在一個沒有任何密碼或防火墻防護的公共數據庫中。Hunt還提到,在此期間有許多第三方組織或個人訪問了這個數據庫,其中就有黑客從Cloudpets的數據庫竊取了用戶的郵箱和hash密碼。

據悉,Cloudpets的數據庫是托管給一家叫做mReady的羅馬尼亞公司,這家公司和泰迪熊生產廠商之間存在合同關系。mReady將那些語音信息存儲在開放的MongoDB數據庫里,MongoDB使用的是開放式亞馬遜云服務器(Amazon S3),不需要任何身份驗證就能訪問。被竊數據包括用戶配置文件圖片、兒童姓名和他們父母、親人和朋友的部分信息。這就意味著任何不懷好意的人只要得到正確的URL都可以聽到這些語音信息。

被玩具制造商無視的危機

其實Cloudpets早就已經意識到了數據的安全問題,但是依舊選擇不作為,完全不考慮用戶的隱私可能受到侵犯。當然,作為玩具制造商的Spiral Toys也好不到哪去。

Spiral Toys的CEO就直接否認了數據泄露的事實:“用戶的語音信息被竊取?絕對不可能。”直到上周記者就此事件聯系到公司之后他們才開始承認數據可能是存在一些小問題,但是他們稱只有入侵者獲取用戶的密碼后才能訪問他們的語音信息。他們宣稱,用戶的密碼都是用bcrypt算法來hash的,這就能保證密碼很難被攻破。

但不幸的是,Cloudpets對密碼設置沒有任何要求,用戶甚至可以用一個字母a來作為密碼,所以入侵者只要用一些常用密碼“qwerty或123456等”進行撞庫,就能破解很多用戶賬號。

據說制造商一共收到了4次警告,宣稱用戶數據就那么掛在網上,沒有任何防護措施導致任何有心人士都能輕易獲取,但結果是數據依然沒有人管,并且時間超過一個星期,還有證據證明在此期間數據被多次竊取。

Hunt提到:“Cloudpets可能一開始不知道的有兩點,其一是數據庫處于一種公開狀態,其二是有惡意團體能訪問這些數據。”“很明顯,雖然他們已經更改了系統的安全配置文件但也不能改變勒索造成的損失,所以無論是被暴露的數據庫還是被入侵并勒索,這些才最容易成為頭條,引起關注。”

Cloudpets噩夢第二彈

CloudPets噩夢并沒有結束的跡象,根據最新消息,智能玩具的藍牙Web API可能存在被遠程入侵的風險。

具體的說,這些玩具有這樣一個功能,會允許網頁在無需任何認證的情況下通過藍牙連接玩具,這樣網頁就能夠控制玩具并且利用玩具的麥克風錄音。這個功能還可以被用來播放音頻信息。所以,這種不安全的API實現會允許入侵者遠程竊聽擁有這種智能玩具的家庭。他們只需要一部手機、一個網頁,然后藍牙匹配最近的智能玩具,開始實施竊聽。

Context Information安全公司的研究人員提到,他們在之前CloudPets數據泄露時間曝光的時候正在調查WEB藍牙的問題。不過現在這個調查已被叫停,作為玩具制造商的Spiral Toys將會面臨更多譴責。

報告中提到:“當用戶初次使用Cloudpets官方應用時,需要點擊一個‘證實’按鈕來完成配置。一開始我以為這是某種安全機制,但事實證明這個玩具什么都不需要”。“當用戶第一次配置玩具的時候,Cloudpets應用會執行一個固件更新,而這個固件的文件存在于APK中。只有確認經過CRC(循環冗余碼校驗)16校驗,這個固件才會進行加密,因此遠程修改玩具的這個固件是完全有可能的。”

研究人員還指出只要藍牙處于可連接狀態并且尚未匹配,那么任何人都可以連上這個玩具。因為典型的藍牙可連接范圍在10到30米之間,所以入侵者可以在別人家門口就鏈接玩具,利用麥克風實施上傳或下載語音信息的行為。

51CTO建議:

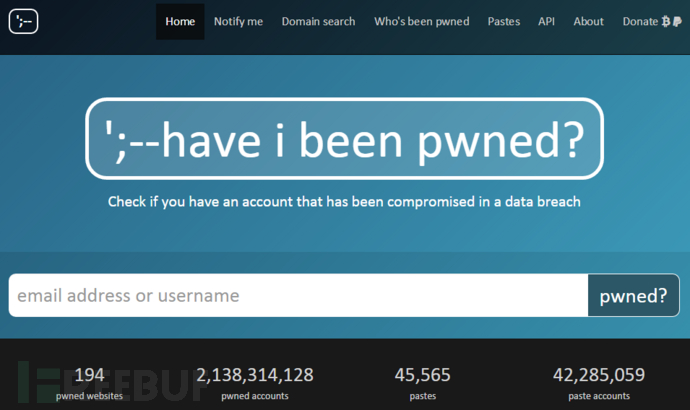

如果你有Cloudpets賬號,建議你通過 Have I Been Pwned?來查一下賬號是否已經泄露,這個網站包括目前所有Spiral Toys泄露的用戶數據。

如果不幸中招,要先修改賬號密碼,同時最好斷開玩具和互聯網的連接。

最終的建議是,以防萬一,最好把跟Cloudpets使用同樣密碼的其他賬戶的密碼都更換掉。

如果你看到這里,小編其實還有一個建議,與其和玩具對話,不如養一只寵物,像范冰冰天天和她家的加菲貓說心里話一樣,也許更安全也說不定噢!

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】

【編輯推薦】