可與Mirai比肩的惡意程序Hajime,竟是為了保護IoT設備?

Hajime這個名字或許沒那么為人熟知,但提及Mirai,很多人都想起了去年十月那次著名的DDOS攻擊。Hajime和Mirai一樣,同樣參與了那場互聯(lián)網(wǎng)攻擊。自研究人員發(fā)現(xiàn)Hajime之日起,這個惡意程序雖然控制了大量IoT設備,但未發(fā)動過任何DDOS攻擊,因此攻擊者發(fā)起劫持的目的始終不得而知。前兩天還有國外媒體將之說成是危害程度已經(jīng)超越Mirai。

但就在這兩天,事件仿佛出現(xiàn)了轉(zhuǎn)折,Hajime由“黑”轉(zhuǎn)“白”。研究人員認為,Hajime設計的初衷很可能是充當一頂“白帽子”,為人們敲響安全的警鐘,而非發(fā)動大規(guī)模DDOS攻擊。

事件回顧

2016年9月30日,一款針對IoT設備的惡意程序Mirai在一家在線網(wǎng)站上公布了他的源代碼,攻擊者于當年十月利用源代碼對IoT設備發(fā)動攻擊。曾經(jīng)報導過,一場由Mirai引起的網(wǎng)絡攻擊導致美國半個互聯(lián)網(wǎng)癱瘓。與此同時還有一種惡意程序也出現(xiàn)了,可能是因為Mirai風頭正勁所以這款惡意程序并不為人所熟悉——即Hajime。當時Rapidity Neteorks的安全研究人員正在尋找Mirai的活動蹤跡,卻意外發(fā)現(xiàn)了與之相似的惡意軟件Hajime。

Hajime為何更加“高級”?

Hajime與Mirai一樣,旨在攻擊那些防護薄弱的IoT設備。但二者有個關鍵的區(qū)別——受Mirai影響的設備采用C&C通訊方式來接收命令,而Hajime則通過P2P網(wǎng)絡進行溝通,由此形成的僵尸網(wǎng)絡不那么集中,并且更難制止。他們之間另一主要的區(qū)別在于受Hajime影響的是小部分使用ARM芯片結構的IoT設備,而受Mirai影響的則是使用ARM, MIPS, x86和其他六個平臺芯片的設備。也就是說,這兩種惡意軟件的攻擊對象并非完全重合,但Hajime在某種程度上對Mirai的傳播進行了遏制。

但影響規(guī)模堪比Mirai的Hajime雖然劫持了大量IoT設備,卻始終沒有發(fā)起任何攻擊,他的真正目的為何不得而知。但本周事情發(fā)生了轉(zhuǎn)折。安全公司Symantec于當?shù)貢r間本周二,在其官方博客發(fā)布文章稱,Hajime蠕蟲看上去是頂“白帽子”,旨在保護IoT設備免遭Mirai和其它惡意軟件的“毒手”。

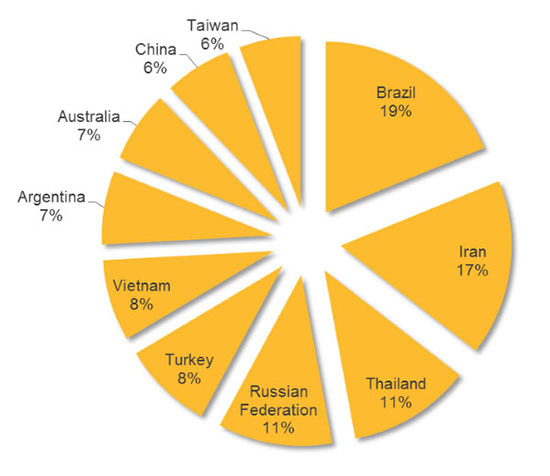

受Hajime 影響國家Top10(圖片來源:Symantec.com)

Hajime的“洗白”之路

Hajime的某些有趣特性尤為值得一提。線索一,Hajime攜帶了開發(fā)者注入的信息,并將其顯示在劫持的終端上,大約每十分鐘一次這些信息。目前顯示的信息如下:

|

Just a white hat, securing some systems. (只是個白帽子,保護某些系統(tǒng)) Important messages will be signed like this! (重要的信息都會像這樣顯示) Hajime Author. (Hajime作者) Contact CLOSED Stay sharp! |

上述信息是加密簽名的,且該惡意程序僅接收某個硬編碼key的消息,因此這條信息毫無疑問來自惡意程序作者。

線索二,先前針對Hajime程序的報告中提到了Hajime存在的漏洞,以及可檢測Hajime的簽名。作者似乎仔細研究了這份報告,其中提到的所有漏洞都已得到修復,報告中提到的簽名也已經(jīng)失效。

而且事實上,“Hajime”這個名字并不是程序作者起的——但上述信息中卻用上了Hajime這個名字。這個名字是發(fā)現(xiàn)惡意程序的研究人員起的,因為與Mirai的相似性,研究人員當時想要以日文對其命名(Mirai就是日文,“Hajime”在日語中的意思是“開始”)。這意味著程序作者看到了研究者的報告,并且似乎很喜歡這個名字。

實際上,在Hajime安裝到設備上之后的確有提升設備安全性的動作,它會關閉23、7547、5555和5358端口——這些是許多IoT設備可被利用進行攻擊的端口,比如Mirai就針對其中的某些端口。

神秘的“作者”真的值得信賴嗎?

實際上,這并非首例用來保護IoT設備的設計——早在2014/2015年,Linux.Wifatch惡意程序與現(xiàn)如今的Hajime就比較相似。不過這類惡意程序普遍有個短板,就是其安全效果是比較臨時的——因為這些“善意程序”針對IoT系統(tǒng)做出的改變提升安全性僅在RAM中。設備重啟后又會重回不安全狀態(tài)。

不過以上面這些證據(jù)就說Hajime作者是白帽子未免武斷。如果真的是個白帽子,理應保護系統(tǒng)而不是在系統(tǒng)上安裝后門。而且Hajime的模塊化設計也意味著,如果作者某一天改變意圖,也的確可以利用感染Hajime的設備發(fā)動大規(guī)模攻擊。同時,thehackernews對此表示,以攻擊他人的方式提醒他人進行防守并不是一件好事。Hajiem的作者是否會對那些遭受劫持的設備進行惡意攻擊也難以保證。