“無文件攻擊”五大知識點

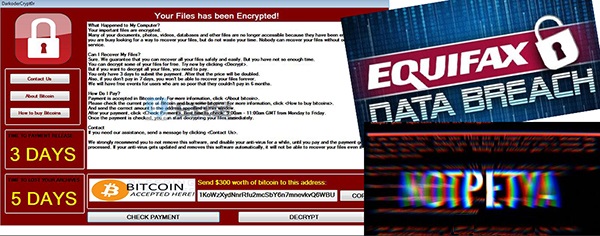

自今年5月WannaCry 勒索軟件在全球范圍內爆發以來,陸續出現Equifax遭遇大規模數據泄露事件等等,網絡安全形勢相當緊迫,企業在投資新政策及安全產品方面壓力倍增。

然而,即便增加安全預算,仍有眾多企業擔心現有技術不能跟上快速變化的威脅形勢。企業尤其擔心越來越多攻擊會取得企業系統訪問權,偷偷感染系統,而無需下載惡意程序或留下明顯的蹤跡,這就是所謂的“無文件攻擊”。

“無文件攻擊”也被稱為“非惡意軟件攻擊”。這類攻擊的行動底線在于利用受害者企業的受信任軟件和系統工具躲避檢測。此類攻擊很快便成為IT和安全專家亟待解決的首要威脅。

企業高層應了解以下五大關鍵知識點:

1. “無文件”攻擊主要利用傳統端點

傳統意義上講,網絡攻擊涉及惡意軟件,攻擊者利用惡意軟件訪問受害者的電腦(通常會利用軟件漏洞或誘騙受害者下載文件等),其后安裝具有破壞性的可執行文件(Payload)實施攻擊。

從攻擊者的角度來看,這種方法的問題在于易被反病毒解決方案檢測。若不安裝惡意文件,攻擊者可輕易繞過這些安全解決方案,攻擊者只需劫持其它合法的系統工具和受信任的應用程序從事非法活動。

2. 有大量“無文件”技術可供攻擊者使用

高層次的攻擊可分為兩大主要階段:初始攻擊階段(獲得目標系統的訪問權)和漏洞利用后實施的攻擊活動(攻擊者進入系統后實施的活動)。

攻擊者可在這兩個階段利用“無文件”技術完成目標,以此可躲避傳統、甚至下一代機器學習反病毒軟件。

為了取得初始訪問權,攻擊者會利用漏洞利用,例如,攻擊者在Equifax數據泄露案例中利用未修復的Apache Struts漏洞執行惡意命令。常用的“無文件”技術是利用存在缺陷的應用程序,并將代碼注入正常的系統進程,從而獲得訪問權,并在目標設備執行命令,而不會被察覺。一旦完成初始攻擊,攻擊者便可濫用強大的系統管理工具(例如PowerShell、PsExec和WMI)繼續躲避檢測。由于具有合法用例,攻擊者便可隱藏在“光天化日之下”提權,在網絡中橫向活動,并修改注冊表保持持久性。

3.“無文件”攻擊要借助文件實施攻擊

人們往往對“無文件”攻擊存在誤解,認為它不會涉及文件。然而事實并非如此,此類攻擊通常會在初始攻擊階段利用文件,最大的不同之處在于這些文件并非惡意可執行文件,而是諸如Microsoft Office文檔之類的文件。

傳統端點安全面臨的挑戰是,這些文件本身并不具有惡意功能,因此安全掃描就如形同虛設,這樣一來,這些文件便成了發起攻擊的完美工具。

例如,攻擊者開始可能會誘騙企業員工打開釣魚電子郵件中的Word文檔,而受害員工可能會無意激活其中的宏或腳本,而宏或腳本隨后會啟用PowerShell。此后,攻擊者便會使用PowerShell直接執行內存中的惡意代碼,從而使攻擊走向“無文件”之路。

由于此類攻擊的組件并不是惡意的,因此安全解決方案需具備能力觀察攻擊的行為鏈運作方式,并識別來自其它合法程序的攻擊鏈何時發動攻擊。

4. “無文件”攻擊越來越多

事實上,“無文件攻擊”技術已存在一段時間。例如, 21世紀初就出現了內存漏洞利用:Code Red和SQL Slammer蠕蟲。然而,創建并廣泛傳播易于使用的攻擊工具和漏洞利用工具使得“無文件”攻擊更為普遍,尤其Metasploit和PowerSploit這類滲透測試框架易被濫用,因為它們提供現成的“無文件”漏洞利用可用來實施任何攻擊。

因此,此類技術不止限于技術高超的黑客和國家型間諜組織,普通網絡犯罪分子也逐漸利用大量“無文件”技術攻擊企業。“SANS 2017威脅形勢調查”顯示,近三分之一的被調查企業報告遭遇過“無文件”攻擊。

5. 如何阻止“無文件”攻擊?

雖然“無文件”技術善于躲避檢測,但仍有辦法降低風險。

首先,企業應禁用不常用的管理工具。或至少限制權限和功能。由于眾多“無文件”技術依賴PowerShell,企業應考慮禁用或限制它的功能。

同樣,禁用Office宏能消除“無文件”攻擊的最常用發起點。企業應及時修復操作系統和應用程序,修復不可行的情況下,企業應隔離這些系統防止潛在攻擊擴散。

企業IT部門應識別端點上的惡意活動和行為,以此檢測并阻止“無文件”攻擊。目前已有新的端點解決方案可實時阻止“無文件”攻擊,IT及安全高管應研究新端點解決方案,選擇最適合的安全解決方案。