怕被“壞兔子”攻擊?別錯過CSE惡意軟件實驗室的這份初步分析

譯文【51CTO.com快譯】本文是我們將在未來幾天之后發布的一份完整報告的開端,但是我們相信整個安全社區將會受益于我們的研究結果。

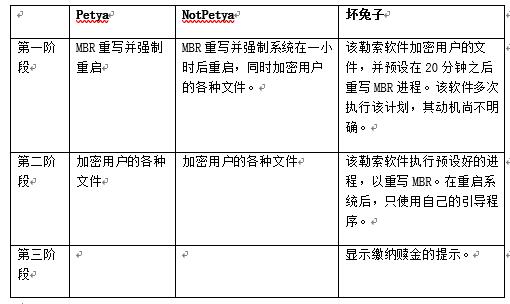

壞兔子勒索軟件繼承了臭名昭著的NotPetya的兩個主要特點:

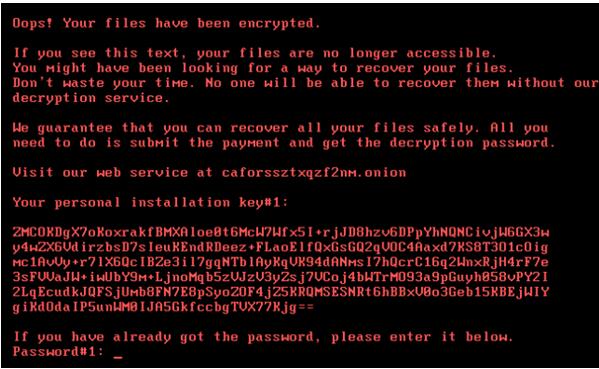

- 在系統重新啟動之后,彈出特定的勒索提示(如圖1所示)。

- 依賴于SMB協議,具有橫向傳播的擴散能力。

圖1:系統重新啟動之后彈出的勒索提示

通過將NotPetya與壞兔子相比較,我們發現后者在攻擊行為上更為復雜。Vxers(譯者注:Virus eXchanger 的簡稱,是一群追求極致代碼的病毒程序員。)極有可能重用了NotPetya的一些代碼段,并增加了代碼本身的復雜性。與此同時,它通過修復編碼中的錯誤,將NotPetya從一款勒索軟件轉變成了擦除軟件。壞兔子使用開源庫—DiskCryptor來加密用戶的各種文件。

該勒索軟件是通過“順路下載攻擊”的方式進行傳播的。攻擊者已經感染了俄羅斯,保加利亞和土耳其的許多網站。壞兔子的黑客們在受感染的網站上部署JavaScript,將各個來訪者重定向到1dnscontrol.com那里。我們在做分析的時候,該寄宿著惡意代碼文件的站點已經不可到達了。而這個腳本是通過向靜態IP地址--185.149.120.3發送POST請求來下載該勒索軟件的。

從表面上看,該勒索軟件貌似一個Adobe的Flash更新,但實際上它是一個包含了一些載荷的滴管式釋放軟件(dropper,譯者注:就是一個能夠釋放出包含了多種惡意軟件的程序)。

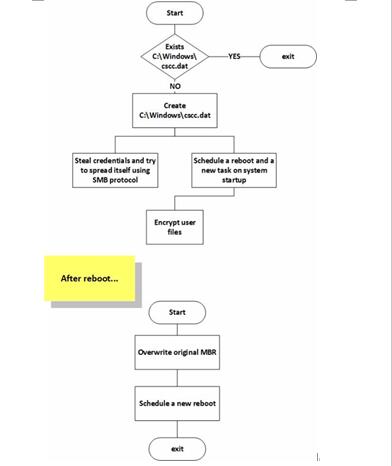

當該釋放軟件自我執行的時候,它首先檢查文件“C:\WINDOWS\cscc.dat”是否存在。該文件實際上是在惡意軟件對用戶文件進行了加密之后,所生成的一個庫文件。該文件的存在性可以被勒索軟件解讀為此處是否已被攻擊的一項指標。也就是說,如果存在就意味著主機已經被感染,那么攻擊鏈也就籍此被暫停不必繼續了。因此我們可以得出這樣的結論:文件cscc.dat就是該惡意軟件的某種破壞執行開關(killswitch)。

當感染已完成且準備就緒的時候,滴管式釋放軟件就開始提取如下幾個文件:

- “C:\Windows\infpub.dat”

- “C:\Windows\cscc.dat”

- “C:\Windows\dispci.exe”

- “C:\Windows\EC95.tmp”

其中“infpub.dat”可以被視為惡意軟件的“控制器”,它操控勒索軟件的每一種行為。一旦“infpub.dat”被加載到了內存中,它就會將自己從硬盤上刪除,而僅存在于內存之中。

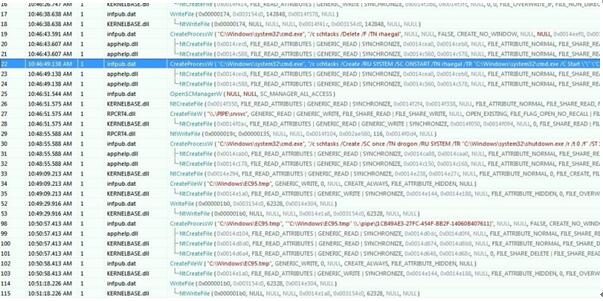

圖2:“infpub.dat”的一些行為

圖2展示出了“infpub.dat”進程所執行的若干操作,其中包括重新啟動計算機和在系統啟動的時候運行可執行文件“dispci.exe”。

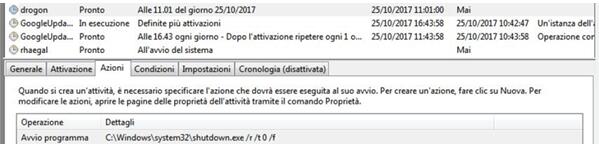

圖3:定時重啟

為了能在相同子網段的其他計算機上運行,“infpub.dat”也會按計劃使用特定的SMB工具在網絡里進行傳播。它通過使用“Mimikatz”工具的改進版,在受害主機上獲取存儲的密碼,并使用它們來獲取訪問其他主機的權限。

該惡意軟件在掃描目標網絡上是否存在開啟的SMB共享的同時,會試圖使用經過硬編碼的密碼清單去訪問各個主機。相應的惡意代碼會被釋放到成功訪問到的主機上,而該惡意軟件進而使用Mimikatz工具在目標主機上提取更多的密碼。

NotPetya和壞兔子的另一個區別是:后者會利用它自己密碼本上的單詞列表,強制且暴力地在全網段執行和傳播。

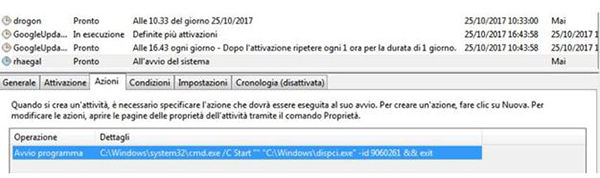

在定時重啟之后,預設好的“dispci.exe”進程會用它自己的版本去覆蓋原始的MBR。

圖5展示了我們所觀察到的惡意軟件的行為流程:

圖5:壞兔子的控制流

有關壞兔子勒索軟件的進一步思考

相對于Petya和NotPetya所實現的兩級攻擊而言,壞兔子有著三個階段。

壞兔子的攻擊向量比Petya和NotPetya的要更具破壞力。黑客通過部署惡意的JavaScript,能夠一次性破壞幾十個網站。當前這些被感染的網站大多屬于餐飲、酒店和“房屋出租”服務業。

誰是幕后黑手呢?他們真正的攻擊目的又是什么呢?

在當前階段,我們尚無法通過其屬性來判定此類攻擊的威脅源角色。比較有趣且值得注意的是:該惡意軟件并未明確地實施擦除行為,這暗示著攻擊者還是以經濟牟利為動機和目的。但是它被用作進行支付的暗網(.onion website)卻又不可用,這就意味著受害者是無法通過支付贖金來解密文件的。

當然,我們只能推斷此類行為可能是攻擊者用來隱藏其真實目的的一種戰術,是一種刻意的行為。

我們會盡快發布相關的完整報告,敬請關注。

Pierluigi Paganini,首席惡意軟件科學家、CSE CybSec Enterprise spa的高級威脅研究員。他持有來自于美國系統網絡安全協會(SANS)、歐洲委員會和國土安全部的10多張信息安全的國際認證證書。他的經驗涉及傳統計算機安全的各個領域,他所從事過的項目包括GSM安全、關鍵基礎設施安全、區塊鏈惡意軟件,惡意軟件編制與逃逸。

原文標題:CSE Malware ZLab – Preliminary analysis of Bad Rabbit attack,作者:Pierluigi Paganini

【51CTO譯稿,合作站點轉載請注明原文譯者和出處為51CTO.com】