模糊網絡邊界的安全——Tech Neo第十七期技術沙龍

原創【51CTO.com原創稿件】在AI、云計算、大數據等IT技術長足發展,混搭應用的當下,組織的網絡邊界越來越模糊化,對于新型威脅,基于網絡或設備邊界傳統的網絡安全防御技術應接不暇。尤其是云計算的普及,成為各種終端隨意穿透內部網絡的橋梁,網絡邊界也變得更加脆弱。當我們隨心所欲的使用設備向云端讀取數據的同時,數據泄露和攻擊也增添了更多維度。

今天, 由51CTO 主辦的第十七期以“Tech Neo”為主題的技術沙龍活動如期舉行,此次沙龍邀請了來自九州云首席架構師龔永生 、玉符科技CTO王偉和ZStack解決方案架構師黃木。

三位老師依次分享了CORD:端局機房技術的改造探索、以及在私有云、混合云的大趨勢下,身份管理面臨的挑戰與對策、平臺建設網絡邊界管理實踐,希望網絡安全相關的從業人員能夠從中得到些許收獲。

CORD:端局機房技術改造探索

首位演講的是中國區第一位OpenStack Core Developer,OpenStack網絡專家龔永生老師,江湖人稱“OpenStack大師兄”。他的分享主題是CORD:端局機房技術改造探索。

龔永生•九州云首席架構師

整個分享圍傳統局端機房如何用企業數據中心技術,如NFV,SDN和云計算等提高創新能力,滿足日益變化的市場需求,以及一些OpenCORD開源項目的相關技術。分享主要涉及什么是CORD、CORD的應用領域、R-CORD深度解析以及如何參與實踐。

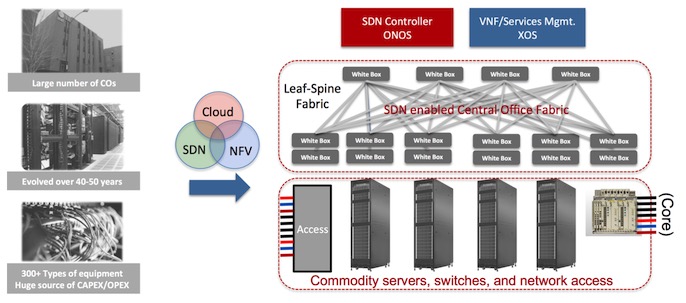

CORD項目就是將CentralOffice重構為DC,基于通用硬件、開源軟件和SDN/NFV實現電信端局的轉型,并利用云計算的適應性和通用硬件的低成本及規模性構建更加靈活和經濟的新一代網絡基礎設施。如下圖,是CORD項目的基本架構

通過Cloud、SDN、NFV技術,把CORD 轉換成數據中心的標準架構,提升商務平臺的能力。在CORD架構部分,龔老師還分享了私有appliance 的SDN & VNF化、Architecture of XOS、傳統ROADM、ROADM與交換機白盒化等方面內容。

要實現CORD, 端局的改造標準過程如下:

- 機房改造。主要包括土木工程,弱電改造,電源和冷卻系統等

- 傳統設備的分拆。傳統設備封閉,控制面和數據面融合在一起,沒有好的北向接口,和其它的周邊系統的對接不友好。進行拆分,使得控制面和數據面分離,數據面盡量簡化,控制面可以被VNF化,接口標準化,適合編排。

- 實現XOS服務以及定義服務鏈。

CORD項目,根據場景分為:面向家庭客戶的R-CORD、面向移動客戶的M-CORD、面向企業客戶的E-CORD。龔老師,深入剖析了這三個子項目的技術實踐。

混合云趨勢下,身份管理面臨的挑戰與對策

第二位演講的是對身份認證授權和RTC協議等領域具有深厚的技術積累和對未來市場發展的極具洞察力的王偉老師,他的分享的主題是混合云趨勢下,身份管理面臨的挑戰與對策。此次分享主要涉及身份認證現狀、什么是IDaaS和服務體系三部分。

王偉•玉符科技CTO

目前,企業的多數應用負載已經上云,如DevOps、災備、協同等,還有一些正在上云,如孤立的工作負載、信息密集型應用、高度定制化的應用等,但也有一些應用未上云,如帶有敏感數據的應用、與監管相關的應用等。

這樣一來,在應用、目錄、網絡和設備等方面就會出現差異化。再加上企業在混合云方面的應用,就會帶來一系列的問題,如糟糕的用戶體驗、企業管理方面的負擔以及安全方面的隱患。

身份管理的重要性不言而喻,但是并沒有太多企業意識到這個問題,更不知道該如何解決。玉符科技提供企業級身份認證云服務IDaaS,實現身份統一云管理,更安全連接每個用戶、應用、設備及文件。

在接下來的分享中,王老師提到IDaas包含單點登錄、移動管理、多因素認證、生命周期管理、安全審計、企業通用目錄等功能。

企業通用目錄,它可以解決用戶賬號和組織結構定義、集成、存儲問題;無縫集成企業現有的各種企業目錄及賬號管理系統;單一管理入口進行賬號管理,對用戶的身份,分組和設備進行管理;存儲復雜的用戶及組織結構,為用戶創建定制的用戶屬性,包括用戶的生物特征等第一代用戶目錄無法支持的屬性。

那么使用身份管理服務會給企業帶來什么呢? 它可以幫助企業服務提供商專注于核心業務,在用戶側可以提升日常使用操作體驗和身份認證安全性。在管理側可連接企業身份信息孤島,降低運營管理成本。

私有云、混合云平臺建設網絡邊界管理實踐

壓軸出場的是長期從事IT基礎設施相關工作,曾為數家大型集團公司設計并完成私有云等IT基礎設施建設的黃木老師,他的分享主題是私有云、混合云平臺建設網絡邊界管理實踐。

黃木·ZStack解決方案架構師

主要內容涉及對云平臺建設過程中的網絡邊界進行分類整理,并從中提取建設過程中針對具體設計及落地方案,為后續私有云及混合云建設提供參考。

在私有云和混合云建設中,傳統網絡環境中的邊界仍然存在,對網絡中各種網元的基本功能的需求仍然存在,同時在虛擬化環境下,對很多網元提出了新的要求,根據使用場景中,也有了相應的解決方案。

首先在內網邊界上,網絡邊界主要體現在不同部門之間的網絡互通以及相應可能存在的網絡訪問策略,在云計算環境下,通常可以使用vRouter或者network namespace的方式進行三層轉發,同時也可以采用集中式或者分布式的網絡模型以解決相應的問題;而在訪問策略上,通常則使用安全組以實現Group Based Firewall來實現傳統網絡中Zone Based Firewall的功能。

在內網和外網通信上,則要考慮出口路由器、防火墻的內容,在云計算環境下則要考慮虛擬網絡設備的性能問題以及安全的統一管理和展示的內容,在某個案例中,則通過將網關落到硬件設備上,將NAT等網絡服務落到虛擬網絡設備上,同時滿足性能以及公網IP管理的功能;同時很多安全廠商也提供了云平臺安全上的解決方案。

最后在混合云場景下,出現了和傳統網絡中site-to-site的場景,而在解決方案上也和傳統方式一樣需要通過VPN或者專線的方式。在混合云時代,VPN的選擇絕大多數使用了IPSec,同時VPN的配置得到了大大的簡化,同時在專線選擇上,除了運營商線路之外還有公有云的眾多合作伙伴的鏈路,以解決混合云建設過程中網絡的成本開銷以及及時性等方面的內容。

活動接近尾聲,現場這些從事網絡安全相關工作的技術人還在和諸位老師就網絡服務編排、L3轉發、賬號管理等問題進行著激烈的探討。

隨時間推移,云計算、大數據等IT技術會更進一步融合,組織的網絡邊界會不斷消散,但這并不意味著數據能夠無限制的流動。想要保障應用和數據的安全,必須對管理邊界進行重建,這也是眾多企業安全移動解決方案提供商正在做的事。希望在未來既能保護數據的自由流動,也能為組織提供更多滿足合規性要求的安全工具。

51CTO Tech Neo技術沙龍是51CTO在2016年開始定期組織的IT技術人員線下交流活動,目前僅限北京地區,周期為每月1次,每期關注一個話題,范圍涉及大數據、云計算、機器學習、物聯網等多個技術領域。

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】