淺談情報信息收集方式

情報收集是情報機構獲取可靠、高價值信息資源的一種重要方式。本文介紹情報信息收集的主要分類,重點介紹國外情報機構常用的第四方收集是什么及其細節描述。

據卡巴斯基資深安全專家Juan AndrésGuerrero-Saad在于 2017年10月在Virus Bulletin會議上發表的論文

《WALKING IN YOUR ENEMY’S SHADOW: WHEN FOURTH-PARTYCOLLECTION BECOMES ATTRIBUTION HELL 》[1]中指出,依據執行信息收集行為的主體與對象的不同、以及生成方式的不同,大致可以分為以下五類:

1. 第一方收集(First-party collection) – 機構A通過主動或被動的方式進行信息收集。

2. 第二方收集(Second-party collection) – 由機構A的合作伙伴 P (情報機構)共享獲得的信息,需要注意的是:機構P的數據來源并不一定要求是合作伙伴 P 的第一方收集。

3. 第三方收集(Third-party collection) – 機構A通過無論是有意的、自愿的還是其他方式訪問一些戰略組織所獲取的信息,這些戰略組織可以包括互聯網服務商、電信服務商、社交媒體、以及其他生成并獲取大量目標數據的公司等。機構 A可以通過收集這些看上去無關痛癢的數據,為最終的情報目標服務。

4. 第四方收集(Fourth-party collection) – 它包括從外部情報機構截獲所有可能配置的“計算機網絡攻擊( CNE :Computer Network Exploitation) ” 行為,它還可以分為兩種收集方式:主動方式和被動方式。

- 主動方式是指:利用各種各樣的網絡攻擊行動能力來進行信息收集、替換、甚至破壞對手網絡攻擊行動的方式。

- 被動方式是指:在對手的基礎設施網絡中進行監聽,這主要依靠的是數據在互聯網中傳輸的可見性,以此獲取受害主機到遠程控制服務器C&C的數據傳輸。

5. 第五方收集(Fifth-party collection) – 這種收集方式又稱“獨角獸情報收集 ” (unicorn of intelligence collection),它主要指機構在進行情報收集時并非故意獲得的意外發現信息。舉個栗子,機構 A 成功以第四方收集了機構B的信息,而此時在數據中又意外收集到了機構 C 的信息。機構 C的這部分信息就是第五方收集。

在上述五種情報信息收集方式中,第四方數據收集被國外著名情報機構使用,尤其在網絡安全對抗中的情報收集中使用更加廣泛。第四方收集是一個有趣的、不間斷的行動,對網絡間諜活動具有顯著的影響力

(Fourth-party collection is an interesting and ongoing practicewith a palpable impact on cyber espionage operations )[1]。斯諾登曝光的文檔[3]也曾說明了 NSA是如何利用第四方收集在非合作伙伴的網絡攻擊中進行信息收集的。通過了解第四方收集,我們能夠學習到國外先進的情報機構是如何收集情報的,尤其是在網絡安全對抗中。

根據斯諾登曝光文檔[2]的闡述,第四方收集可以包括以下四種方式:1. 被動獲取;2.主動獲取; 3. 受害主機共享 /竊取;4. 目標重定位。

1. 被動收集

被動獲取是在情報信息收集方在其他網絡攻擊組織的真實C&C與攻擊中間節點(攻擊基礎設施),以及中間節點到被攻陷主機間的通信鏈路上進行信息收集和監聽的方式。這種收集方式通常需要情報收集方對所捕獲的數據進行解密、解碼、解混淆等操作,以此還原數據的真實內容。

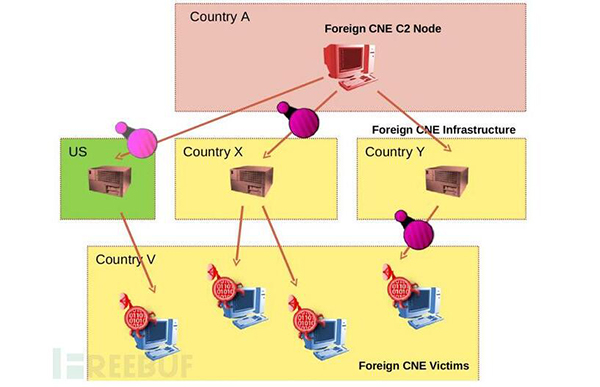

如下圖所示,國家A利用屬于US 、國家X、國家Y 的主機作為攻擊基礎設施,對國家 V的主機進行網絡攻擊,而被攻陷主機的泄露數據也將依次通過受害主機到中間跳板的鏈路、以及中間跳板到國家 A 的 C&C的鏈路進行數據回傳,第四方收集的被動方式就是在這回傳的鏈路上進行信息數據的收集。(圖中紫色標注的位置)

2. 主動收集

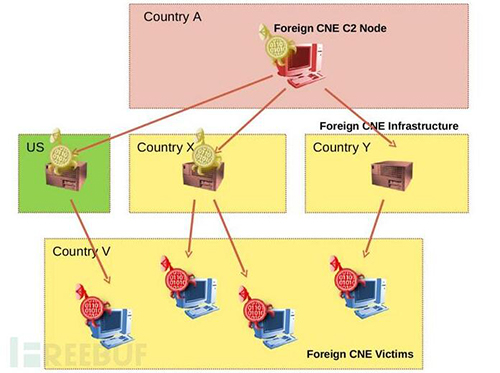

主動收集與被動收集相似,但其收集數據的未知來源在國家A所掌握的攻擊行動基礎設施上進行,甚至包括國家A 掌握的真實C&C;換句話說,這種收集方式就是信息收集方主動出擊,攻陷其他攻擊組織發動攻擊行動的基礎設施或真實 C&C ,從主機上收集需要的數據,這樣便不用想被動收集那樣對數據進行解碼等操作。如下圖所示,情報收集方通過拿下攻擊組織位于US 、國家 X 、Y的行動基礎設施以及國家 A 的 C&C,從這些主機上收集需要的情報數據。

3. 受害主機的共享/竊取

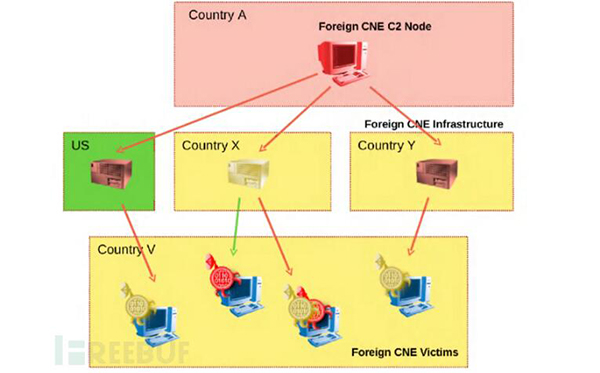

受害主機共享/竊取的情報收集方式,是利用外部攻擊行動組織行動時所植入惡意代碼或C&C 系統的漏洞來獲取到受害主機的訪問權限、或接管植入的惡意代碼(將反彈連接的域名或IP接管)、或替換為自己的惡意代碼。也就是說情報收集方可以共享、接管、替換已被其他組織攻陷的受害主機的訪問權限,來獲得受害主機的數據,甚至可以監控其他攻擊組織的行動。如下圖所示,通過信息收集方通過接管或共享其他攻擊組織掌握的國家 X的行動基礎設施主機以及Country V的被攻陷主機來進行情報收集。

4. 目標重定向

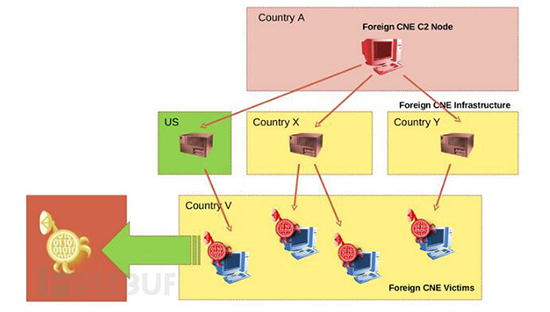

目標重定向的收集方式,是利用捕獲的其他攻擊組織所使用的網絡入侵組件(植入代碼、漏洞利用等)來縮短自己網絡入侵攻擊的開發周期,也就是將別人的攻擊代碼為我所用。信息收集方可以直接利用捕獲的惡意代碼工具等,將受害主機”一鍋端 “,也就是”黑吃黑 ” 。如下圖所示,信息收集方可以直接將國家V的所有被攻陷主機重定向到自己希望的 C&C 或行動基礎設施上來。

結尾語

第四方收集是一種難度高,但卻高效的信息收集方式,早已被國外高級情報機構使用,在斯諾登所公布的一批泄露的文檔中,我們可以看到已經有許多成功的案例了。對于網絡攻擊的情報機構而言,第四方收集具備快速、投入小、效益高的特點,以最小的代價獲取最大的效益,而且在國家級網絡對抗、信息情報獲取中更具意義。第四方收集也具備很強的隱藏性和潛伏性,畢竟這種收集方式不能讓被收集方(攻擊組織)所察覺,因而曝光度低。從前段時間美國起訴俄羅斯 APT-28(Fancy Bear) 的案例來看,美國借助其“長臂管轄”的法律途徑,在本國法庭判決由美國微軟公司接管 APT-28組織掌握的部分涉及侵權微軟公司的域名,也就是將訪問這些域名的流量重定向到微軟,這與第四方收集方式中的目標重定向具有異曲同工之妙,其中的意味大家細細品吧。