2017勒索軟件威脅形勢分析報告

一、摘要

2017年1-11月,360互聯網安全中心共截獲電腦端新增勒索軟件變種183種,新增控制域名238個。全國至少有472.5多萬臺用戶電腦遭到了勒索軟件攻擊,平均每天約有1.4萬臺國內電腦遭到勒索軟件攻擊。

二、2017年勒索軟件攻擊特點

2017年5月,影響全球的勒索軟件永恒之藍勒索蠕蟲(WannaCry)大規模爆發。它利用了據稱是竊取自美國國家安全局的黑客工具EternalBlue(永恒之藍)實現了全球范圍內的快速傳播,在短時間內造成了巨大損失。

不同行業遭受永恒之藍勒索蠕蟲攻擊的情況也有所不同,工程建設行業是遭受攻擊最多的行業,占比為20.5%,其次制造業為17.3%,能源行業為15.3%。

1. 2017三大主要影響的勒索軟件

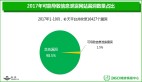

在向360互聯網安全中心求助的勒索軟件受害者中,Cerber、Crysis、WannaCry這三大勒索軟件家族的受害者最多,共占到總量的58.4%。其中,Cerber占比為21.0%,Crysis 占比為19.9%,WannaCry占比為17.5%。

2. 五種傳播方式

2017年,勒索軟件的傳播方式主要有以下五種:服務器入侵傳播、利用漏洞自動傳播和郵件附件傳播、通過軟件供應鏈進行傳播和利用掛馬網頁傳播。

3. 攻擊特點

2017年,勒索軟件的攻擊主要呈現以下特點:無C2服務器加密技術流行、攻擊目標轉向政企機構、攻擊目的開始多樣化、勒索軟件平臺化運營、境外攻擊者多于境內攻擊者。

4. 受影響地區

遭遇勒索軟件攻擊的國內電腦用戶遍布全國所有省份。其中,廣東占比最高,為14.9%,其次是浙江8.2%,江蘇7.7%。排名前十省份占國內所有被攻擊總量的64.1%。

5. 受影響的行業比例

抽樣調研顯示,在遭到勒索軟件攻擊的政企機構中,能源行業是遭受勒索軟件攻擊最多的行業,占比為42.1%,其次是醫療行業為22.8%,金融行業為17.8%。

在向360互聯網安全中心求助的所有勒索軟件受害者中,IT/互聯網行業的受害者最多,占比為27.0%;其次是制造業,占比為18.6%;教育行業占比為14.8%。

6. 重點瞄準中小企業

2017年,約15%的勒索軟件攻擊是針對中小企業服務器發起的定向攻擊,尤以Crysis、xtbl、wallet、arena、Cobra等家族為代表。

7. 男性最容易“中毒”

2017年1月至11月,360反勒索服務共接到了2325位遭遇勒索軟件攻擊的受害者求助。調研數據顯示,男性是最容易受到勒索軟件攻擊的對象,占比高達90.5%,而女性占比僅為9.5%。

從求助的受害者工作職位來看,普通職員超過受害者總數的一半以上,占51.8%,其次是經理、高級經理,占33.0%,企業中、中高管理層,占13.4%,CEO、董事長、總裁等占比為1.8%。

8. 容易被加密的文件有哪些?

從求助的受害者文件感染類型可以看出,87.6%是受害者電腦上的辦公文檔被感染,其次,77.4%的圖片文件被感染,54.0%的視頻文件被感染,48.7%的音頻文件被感染,8.2%的數據庫文件被感染。

在求助的受害者中,已有5.8%的受害者為了恢復文件而支付贖金,另外94.2%的受害者選擇了拒絕為恢復文件而支付贖金。

本次報告還總結了勒索軟件攻擊與應急響應的十大典型案例,其中五個為永恒之藍攻擊與響應典型案例,另五個為服務器入侵攻擊與響應典型案例。

三、2018年勒索軟件相關預測

2018年勒索軟件攻擊趨勢預測:

- 從整體態勢來看,勒索軟件的質量和數量將不斷攀升,并且會越來越多的使用免殺技術;

- 從攻擊特點來看,勒索軟件的自我傳播能力將越來越強,靜默期也會不斷延長;

- 從攻擊目標來看,勒索軟件攻擊的操作系統類型將越來越多,同時定向攻擊能力也將更加突出;

- 此外,勒索軟件造成的經濟損失會越來越大,受害者支付贖金的數量也會越來越多,但由于各種原因,通過支付贖金恢復文件的成功率將大幅下降。

在反勒索軟件方面,以下技術最有可能成為主流趨勢:

- 文檔自動備份隔離保護技術;

- 智能誘捕技術;

- 行為追蹤技術;

- 智能文件格式分析技術和數據流分析技術等。

對于企業級用戶來說,云端免疫技術、密碼保護技術等也將起到至關重要的作用