iOS下如何一鍵調試Push

來灣區(qū)工作的一項有趣之處,是可以和來自完全不同工程文化背景的程序員們碰撞交流,語言習慣,教育環(huán)境,思維模式,工程經(jīng)驗都存在不小的差異。來灣區(qū)半年有余,這段時間下來有一點我感受頗深,這邊的程序員非常強調做一件事的效率。在遇到一個有挑戰(zhàn)性的項目時,前期的設計討論調整非常頻繁以求***路徑抵達目標,平常做項目時,各個程序員都有自己的工具箱和小腳本來應付各類場景。目的是都花最少量的時間干最多的活,又或者是為了不加班 :)

閑話不提,這篇文章和大家分享一個我之前調試 APN 的方式。

場景:測試又又又發(fā)現(xiàn)收不到 Push 了

測試同學每隔一段時間就會發(fā)現(xiàn) iPhone 又收不到 Push 了,這是經(jīng)常發(fā)生在上家公司的場景(灣區(qū)好像很多公司都沒測試),***調試下來原因各不相同,但每次都免不了停下手頭的工作走一遍流程:數(shù)據(jù)線連手機,查看 uuid,啟動虛擬網(wǎng)卡,運行 WireShark 或者 tcpdump 抓包,排除 server 端問題,查看手機設置。等定位好問題至少已過去十多分鐘,白白浪費的十多分鐘。上述場景發(fā)生過幾次之后,我寫了個簡單的小工具來應對。

問題:如何提升效率

我希望能將網(wǎng)絡抓包這***程盡可能簡化,首先調試定位是否是 Apple 服務器沒有發(fā)送 Push,***能一鍵完成操作。用腳本一步步來實現(xiàn)。

***步,連上測試 iPhone 之后,自動獲取 uuid

我們可以在 terminal 用 system profiler 命令來獲取連接 mac 的 usb 設備:

- system_profiler SPUSBDataType

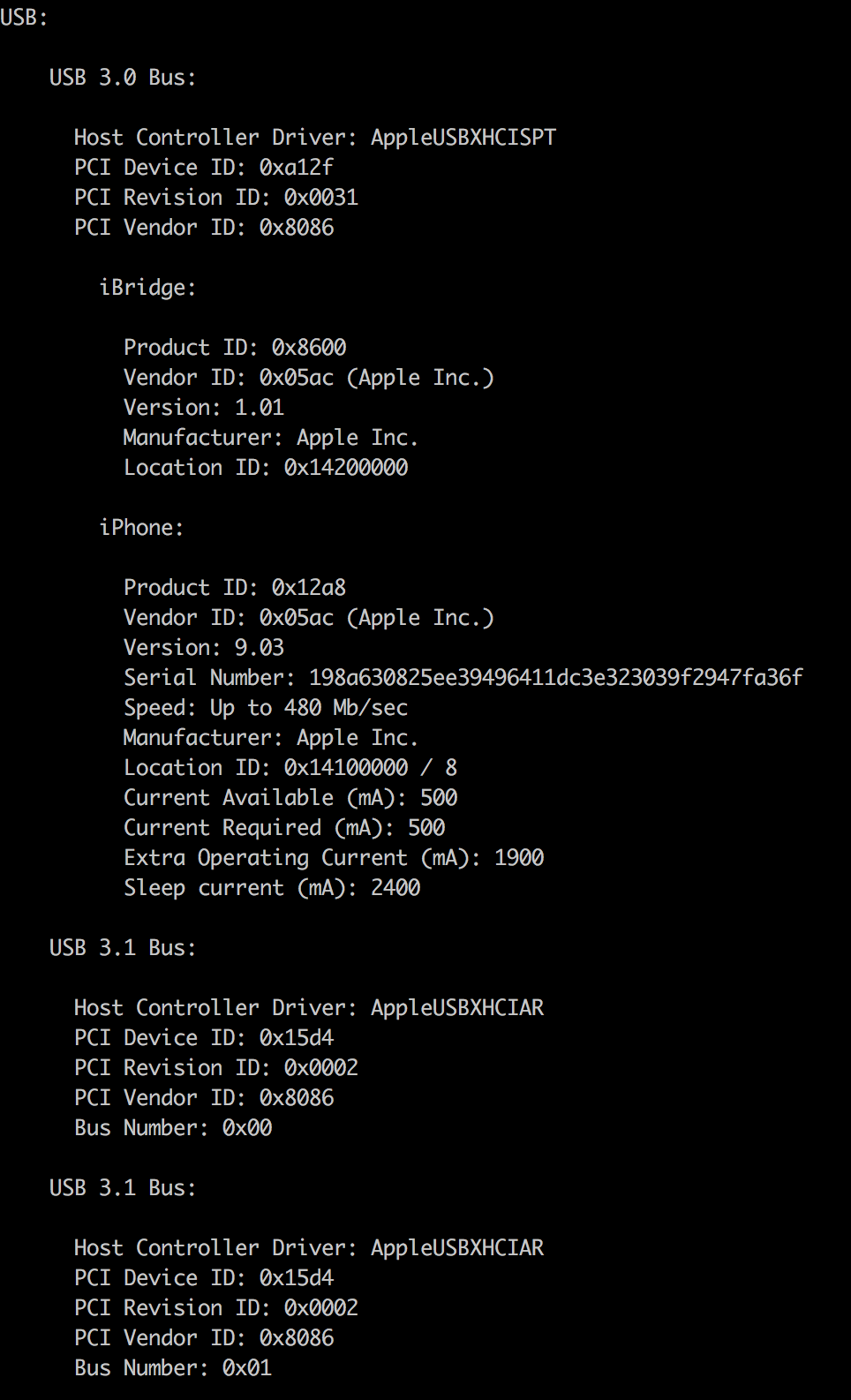

system_profiler 是一個用來獲取當前系統(tǒng)軟硬件配置信息的命令,可以通過 man system_profiler 查看詳細使用方法。上述命令執(zhí)行結果如下:

可以清楚看到通過 usb 連接的 iPhone udid 數(shù)據(jù)(Serial Number),我們用 sed 提取出目標信息即可:

- system_profiler SPUSBDataType | sed -n -E 's/Serial Number: (.+)/\1/1p'

我只提取了***個匹配結果,因為我一般只會通過 usb 連一個 iOS 設備。

第二步,創(chuàng)建虛擬網(wǎng)卡以便抓包

我們只需要將上面提取的設備 udid 作為參數(shù)傳人創(chuàng)建網(wǎng)卡命令:

- system_profiler SPUSBDataType | sed -n -E 's/Serial Number: (.+)/\1/1p' | xargs rvictl -s

執(zhí)行完上述命令,應該能看到如下輸出:

- Starting device 198a630825ee39496411dc3e323039f2947fa16f [SUCCEEDED] with interface rvi0

第三步,啟動 tcpdump 監(jiān)控虛擬網(wǎng)卡

同理,我們只需要等 rvictl 命令執(zhí)行完畢之后,啟動 tcpdump 即可。從第二步的輸出里知道虛擬網(wǎng)卡的 id 為 rvi0,所以我們將命令修改如下:

- system_profiler SPUSBDataType | sed -n -E 's/Serial Number: (.+)/\1/1p' | xargs rvictl -s | sudo tcpdump -i rvi0

*** sudo tcpdump 的時候會需要輸入管理員密碼,如果一切正常,那么會看到如下輸出:

- tcpdump: WARNING: rvi0: That device doesn't support promiscuous mode

- (BIOCPROMISC: Operation not supported on socket)

- tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

- listening on rvi0, link-type PKTAP (Apple DLT_PKTAP), capture size 262144 bytes

第四步,調整參數(shù)

雖然我們已經(jīng)啟動了抓包流程,但我們的目標是調試 push,所以我們只對 APN 過來的網(wǎng)絡包感興趣,接下來要對 tcpdump 增加包的 filter,設置一些簡單參數(shù)。

這里需要一點對 iOS APN 相關的了解,據(jù)我分析 APN 的數(shù)據(jù)通道情況是:在 iOS 9 之前,Apple 有一個專門的長鏈接通道來推送應用的 push,而且端口號固定在 5223。從 iOS 9 開始,Apple 開始采用 HTTP 2.0,新建了一個綜合用處的 HTTP 2.0 長鏈接通道,這個綜合通道應該不止會推送 Push,所以抓包的時候會看到包的數(shù)量多于之前的 5223 通道。現(xiàn)狀是:Apple 在新版系統(tǒng)里同時用了兩個通道,所以 APN 有時候走 5223,有時候又是走 HTTP 2.0,策略不明。

簡單分析之后,目標明確,我們只需要對端口做限制即可。HTTP 2.0 毫無疑問會用 HTTPS,端口是走 443,所以我們***的命令調整如下:

- system_profiler SPUSBDataType | sed -n -E 's/Serial Number: (.+)/\1/1p' | xargs rvictl -s | sudo tcpdump -i rvi0 src port 5223 or https

第五步,快捷啟動

我們不可能每次都敲一邊上面這一長串命令,為了操作方便,我們可以給命令加個 alias,編輯 .bash_profile:

- vim ~/.bash_profile

加入命令別名:

- alias apn="system_profiler SPUSBDataType | sed -n -E 's/Serial Number: (.+)/\1/1p' | xargs rvictl -s | sudo tcpdump -i rvi0 src port 5223 or https"

啟用配置

- source ~/.bash_profile

第六步,驗收成果

下次測試同學再來調試 Push 收不到的問題,插上 USB 之后,我只需要:

- 按 F2 啟動 Terminal(我 Mac 系統(tǒng)通過 BetterTouchTool 設置的快捷鍵)

- 輸入 apn 回車

Bingo,接下來就可以喝口咖啡,安安靜靜看包了。

總結

上面的腳本只是將一些小工具結合利用,就能起到節(jié)約時間精力的療效,開發(fā)過程中類似的例子有很多,總有一些工具或途徑能提升我們的開發(fā)效率,多思考就有收獲,大家在平常工作時也可以多琢磨下怎么利用工具提高生產(chǎn)力。

由于 FB 確實不用加班,我的空余時間突然多了起來,所以計劃著今年多更新點文章。文章的重點會放在思路心得分享上,以短篇好消化為主。類似這篇文章目的在于分享用工具提升效率節(jié)約時間的思想。