教你如何檢測(cè)釣魚網(wǎng)頁(yè)的基礎(chǔ)架構(gòu),從而對(duì)其進(jìn)行分類識(shí)別及分析

網(wǎng)絡(luò)釣魚仍然是當(dāng)今企業(yè)面臨的最大和最不確定的威脅之一,這兩年RiskIQ安全組織處理了大量與網(wǎng)絡(luò)攻擊有關(guān)的網(wǎng)絡(luò)釣魚事件。利用自己開發(fā)的網(wǎng)絡(luò)安全檢測(cè)軟件,RiskIQ安全組織已從各種渠道收集到了可能是釣魚的網(wǎng)址,在利用網(wǎng)頁(yè)抓取工具對(duì)這些網(wǎng)址進(jìn)行檢查后,RiskIQ安全組織還以實(shí)際用戶的身份進(jìn)入到這些網(wǎng)址進(jìn)行了真實(shí)檢測(cè),最后通過RiskIQ安全組織的機(jī)器學(xué)習(xí)技術(shù)分析出最后的結(jié)果,以對(duì)每個(gè)檢測(cè)到的網(wǎng)絡(luò)釣魚進(jìn)行分類識(shí)別。

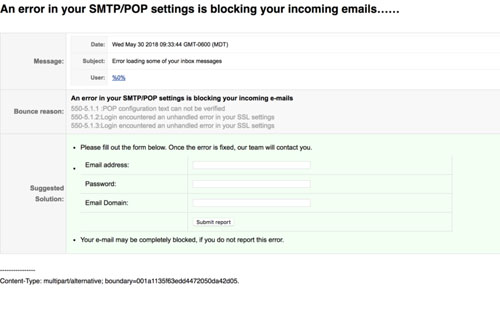

那些釣魚網(wǎng)頁(yè)的基礎(chǔ)架構(gòu)通常采用兩種形式:自維護(hù)的自定義基礎(chǔ)結(jié)構(gòu)和被濫用或攻擊的屬于其他人的基礎(chǔ)結(jié)構(gòu)。以下是被濫用或被攻擊的屬于其他人的基礎(chǔ)結(jié)構(gòu)的電子郵件的釣魚頁(yè)面的實(shí)例。

另外,RiskIQ安全組織在網(wǎng)上查看一些資料,找到了這個(gè)釣魚工具的其他例子:

- llyyuia.com/sendmail/index2.htm

- brazilconsul.cc/teste/drop/index2.htm

- alpinenatureexperience.com.au/wp-admin/js/prank/solorous/sendmail/index2.htm

- www.corneliacafe.com/css/sendmail/index2.htm

- www.genest.com.mx/sendmail/index2.htm

- infonetcomm.com/css/sendmail/index2.htm

- www.ciembolivia.com/js/sendmail/index2.htm

- www.webkeyit.com/sendmail/index2.htm

- eduquersonenfant.com/wp-admin/css/sendmail/index2.htm

- folhadojalapao.com.br/wp-admin/css/sendmail/index2.htm

- pdqmei.com/wp-admin/css/sendmail/index2.htm

- www.pdqmei.com/wp-admin/css/sendmail/index2.htm

- reisu.com/sendmail/index2.htm

正如你所看到的,這些釣魚示例的名稱中似乎有一個(gè)主題,每個(gè)URL都包含“sendmail”。另外,每個(gè)釣魚網(wǎng)站的設(shè)計(jì)中都非常相似。

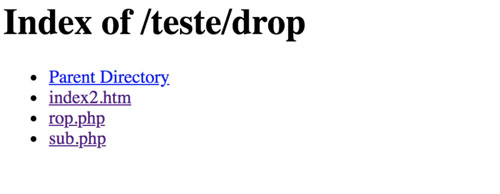

當(dāng)RiskIQ安全組織探索這些頁(yè)面時(shí),首先檢查主機(jī)是否受到攻擊(大多數(shù)是這樣的),如果是的話,找出攻擊發(fā)生的位置。當(dāng)然有一些明顯的例子,比如URL中有'/ wp-admin /'路徑,這表明它可能是一個(gè)WordPress樣本。在上述釣魚攻擊中,當(dāng)從其URL中刪除尾隨文件名'index2.htm'時(shí),某些主機(jī)會(huì)顯示出釣魚工具包的結(jié)構(gòu):

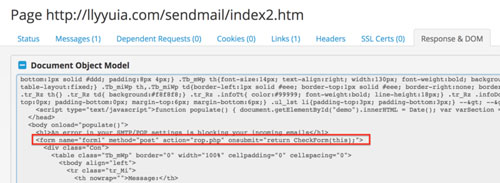

可以有三個(gè)文件-index2.htm,sub.php和rop.php,RiskIQ安全組織可以在以上給出的鏈接中找到對(duì)'rop.php'的引用。釣魚頁(yè)面的來(lái)源顯示,它是通過POST請(qǐng)求將被盜的憑證發(fā)送到此腳本的。

由RiskIQ網(wǎng)絡(luò)爬蟲工具捕獲的被盜憑證

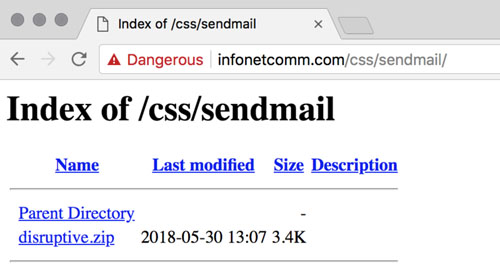

至于sub.php,RiskIQ安全組織目前還對(duì)它的功能一無(wú)所知。通過挖掘這個(gè)釣魚工具包的更多實(shí)例,RiskIQ安全組織發(fā)現(xiàn)了另一個(gè)目錄索引,只是這次釣魚工具包的實(shí)例已經(jīng)消失,但是,攻擊者在惡意軟件安裝后就離開了。

網(wǎng)絡(luò)釣魚釣魚工具包的安裝

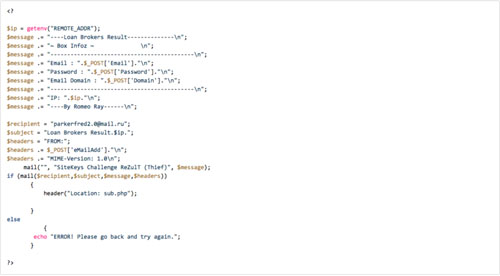

RiskIQ安全組織在打開disruptive.zip文件并查看后,發(fā)現(xiàn)它包含RiskIQ安全組織在上面目錄列表中找到的所有三個(gè)文件,以下就是RiskIQ安全組織找到的rop.php的源代碼。

RiskIQ安全組織從而可以發(fā)現(xiàn)大多數(shù)釣魚工具使用的盜取證書的一般方法——發(fā)送一封帶有憑證的電子郵件。RiskIQ安全組織找到了犯罪分子的電子郵件地址parkerfred2.0@mail.ru。RiskIQ安全組織還可以看到sub.php的用法,其中用戶在發(fā)出憑證后被重定向,其中包含以下內(nèi)容。

該腳本會(huì)將受害者重定向到Microsoft Windows網(wǎng)站上的特定頁(yè)面,通過挖掘這個(gè)釣魚工具包的更多實(shí)例,RiskIQ安全組織發(fā)現(xiàn)了另一個(gè)zip文件的情況。

包含zip文件的Phish kit結(jié)構(gòu)

在這個(gè)zip文件中,RiskIQ安全組織還看到了rop.php中的一個(gè)電子郵件地址,它與RiskIQ安全組織的數(shù)據(jù)有一些有趣的聯(lián)系。RiskIQ安全組織發(fā)現(xiàn)的電子郵件地址是langmesserpp@gmail.com,你可以在PassiveTotal的WHOIS搜索中找到鏈接到單個(gè)域的信息。

langmesserpp@gmail.com的WHOIS

該網(wǎng)站本身就有不少IP的信息,但目前都已經(jīng)失效。有趣的是,這個(gè)域名與一個(gè)名為'McClean Law Group'的佛羅里達(dá)州律師事務(wù)所的域名mccleanlawgroup.com非常相似。不過,除了名稱相似之外,RiskIQ安全組織沒有發(fā)現(xiàn)這兩個(gè)網(wǎng)站的其他相似內(nèi)容。