BlackHat USA 2018 | 即將開幕的全球黑客狂歡盛典

Black Hat官網地址:https://www.blackhat.com/

活動簡介

如果讓世界黑客選出一個最頂尖的黑客會議,那Black Hat一定會以壓倒性優勢被投票選出,Black Hat在世界黑客心中相當于一年一度的“世界杯”和“奧斯卡”,同時也被公認為世界信息安全行業的最高盛會。

Black Hat有著悠久歷史,今年已經進入了第21個年頭,每次會議的議題篩選都極為嚴格,眾多議題提交后通過率不足20%,所以Black Hat也被稱為最具技術性的信息安全會議。

這些世界頂尖的干貨議題不僅囊括了當年最前端的技術和熱點,還將會引領未來的安全思想和技術風向。

活動時間

2018年8月4日-9日

活動地點

美國拉斯維加斯,曼德勒海灣會議中心

議程安排

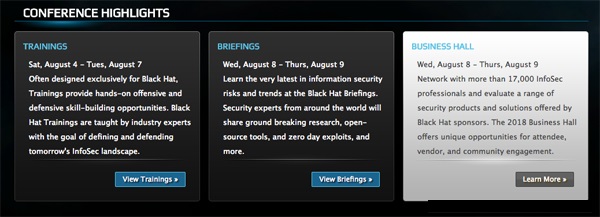

BlackHat USA主要分為三部分:

(1) 8月4日-7日的BlackHat培訓:

專為信息安全從業者設計,通過訓練網絡進攻和防守來提高黑客技能,BlackHat培訓由行業專家講授,目標是定義和捍衛明天的信息安全格局。

(2) 8月8日-9日的展臺

BlackHat與超過17,000名信息安全專業人士合作,通過搭建展臺來展示Black Hat贊助商提供的一系列安全產品和解決方案。同時,這些展臺也為參會者、供應商和安全社區提供了獨特的深入了解的機會。

(3) 8月8日-9日的議題

在Black Hat 上通過上百個議題,了解最新的信息安全風險和趨勢,來自世界各地的安全專家將分享最新的突破性研究、開源工具和安全漏洞等。

議題簡介

- 演講人員:喬治亞大學教授-李康教授(360網絡安全北美研究員的負責人)

- 演講地點:Jasmine Ballroom

- 演講日期:2018年8月8日,星期三,17點05分-17點30分

- 演講形式:25分鐘陳述

- 主題標簽:應用安全、安全開發周期

在應用程序模糊測試領域中,AFL的作用不言而喻。在過去的幾年里,研究人員一直在不斷地研發新的技術來提升AFL的功能以更好地幫助我們尋找安全漏洞。但是在這個過程中,卻很少有人關注如何隱藏漏洞并不被AFL發現。

此次演講內容主要關于AFL的盲點,我們將討論AFL本身的限制因素,以及如何利用AFL的這種“缺陷”來隱藏特殊的安全漏洞。AFL能夠對代碼覆蓋進行追蹤,并利用代碼覆蓋信息來引導模糊測試過程中的輸入數據生成。AFL不會記錄完整的代碼執行路徑,AFL使用的是一種壓縮后的哈希位圖來存儲代碼覆蓋信息。這種壓縮位圖能夠帶來的是執行速度的提升,但是這種方法也有自身的缺陷:在壓縮位圖中,由于哈希碰撞的問題,新路徑將能夠被之前的路徑覆蓋。代碼覆蓋信息的這種不精確性和不完全性有時將會阻止AFL模糊測試器發現那些有可能導致代碼崩潰的潛在路徑。

在此次演講中,我們將演示AFL的這種缺陷,并通過一些例子來演示如何利用AFL的這一“盲點”來限制AFL尋找漏洞的能力。除此之外,我們也會介紹如何防止AFL通過其他方法(例如符號執行)來生成并獲取隨機數種子。

為了進一步演示AFL的這種缺陷,我們開發了一款名叫DeafL的軟件原型,該工具能夠轉換和重寫EFL代碼并實現我們防止AFL模糊測試器成功發現漏洞的目的。在不需要修改給定ELF代碼的情況下,DeafL工具能夠將輸入的代碼重寫到一個新的ELF可執行程序。這樣一來,AFL原本能夠輕松找到的漏洞在重寫后的代碼中將很難被找到。

- 演講人員:阿里巴巴安全研究專家-王康 清華大學碩士研究生-惠軼群

- 演講地點:Tradewinds EF

- 演講日期:2018年8月9日,星期四,12點10分-13點00分

- 演講形式:50分鐘陳述

- 主題標簽:數據取證/事件響應、策略

在中國,視頻直播服務越來越火了。為了確保各自的利益,很多視頻服務提供商都會在視頻中添加可見的水印,而且這種情況也越來越常見了。正因如此,這也讓很多用戶和觀眾對此深感厭倦,畢竟大家都是來看視頻的,誰又想去看那礙眼的水印呢?

我們通過研究發現,某些視頻服務提供商添加的水印是可以被用戶主動清除的。也就是說,視頻的原創作者可以預先在自己制作的視頻流中放置一種反向水印,這樣就能夠清除掉視頻服務提供商額外增加的水印了。雖然這項技術的概念聽起來很簡單也很直觀,但是在技術的實現過程中還存在一些問題,比如說水印的大小、位置和陰影等等。我們從理論上對計算機圖形卡的計算能力極限進行了評估之后,我們制作了一個PoC并用它來對中國最大的一家視頻流服務提供商(這家公司已在紐交所上市)進行了測試。測試的結果讓我們非常滿意,在解決了顏色管理以及顏色空間轉換等相關參數問題之后,我們現在幾乎能夠100%地實現主動的水印消除了。

為了自動化實現整個水印消除過程,我們還自主研發了一款ffmpeg過濾器和一個OBS插件,它們能夠幫助我們在視頻直播的過程中對時間間隙較短的幀數進行實時調整,從而獲得更好的水印消除效果。

除此之外,我們還會介紹水印技術現在所面臨的一些安全問題,比如說可以被主動消除等等。其中涉及到:

- 轉換攻擊:將視頻中現有的水印轉換成其他提供商的水印。

- 碼率抖動攻擊:添加高分辨率的組件并強制視頻編碼器降低水印附近的視頻碼率。

- 幀壓縮攻擊:通過壓縮屏幕來犧牲一定的分辨率,然后通過用戶自定義的JavaScript來繞過水印功能。

當然了,在我們的演講中還會提供一些相應的安全應對策略,并且還會通過例子來進行講解。

- 演講人員:騰訊科恩實驗室安全研究專家-陳良

- 演講地點:Jasmine Ballroom

- 演講日期:2018年8月8日,星期三,11點15分-12點05分

- 演講形式:50分鐘陳述

- 主題標簽:移動安全、漏洞利用開發

如今,很多現代操作系統在各自的CPU架構層級中都實現了只讀內存映射功能,并依靠此方法來抵御某些常見的安全攻擊行為。通過將內存數據映射成只讀內容,內存數據的擁有者(進程)將能夠信任可訪問到的內存數據,并減少一些不必要的安全方面的擔憂,例如內存邊界檢測和TOCTTOU等問題。因為在只讀內存映射功能的幫助下,我們可以假設其他進程在各自的虛擬空間內是無法對映射出來的只讀內存進行直接操作的。

但是,這種假設并不一定是正確的。在過去的幾年時間里,安全社區已經解決了不少相關的邏輯問題了,而這些問題絕大多數都是由操作系統對只讀內存映射功能處理不當所導致的。比如說,某些情況下操作系統會將只讀數據映射為可寫數據,并且還沒有對權限進行設定。這樣一來,目標進程所擁有的內存內容將不再是可信任的了,并引起內存崩潰等問題,甚至還有可能導致攻擊者在用戶空間內實現權限提升。不過隨著現代操作系統的不斷升級,這些問題也很少出現了。從另一方面來看,移動設備附加的外圍設備所提供的功能越來越豐富,DMA(直接內存訪問)技術將允許我們快速地在主機和外圍設備之間進行數據交換。DMA技術利用了IOMMU(輸入/輸出內存管理單元)來進行內存操作,因此CPU MMU所提供的內存保護機制在DMA進行數據傳輸期間將處于不可用狀態。在2017年中旬,Google Project Zero團隊的Gal Beniamini就利用DMA技術成功實現了對Nexus 6P和iPhone 7的攻擊。然而,這種新型的攻擊模型通常只適用于從設備到主機的攻擊場景,并且需要固件漏洞才有可能實現對目標設備的完整控制。不幸的是,DMA相關的接口并不會直接暴露給用戶空間的應用程序。

經過了幾個月的研究之后,我們在iOS設備上發現了一個特例:即Apple圖形(驅動)。在2017年的MOSEC移動安全技術峰會上,我們演示了如何對iOS 10.3.2和iOS 11 beta2系統進行越獄,而這兩個版本是當時的iOS最新版本,iPhone 6s和iPhone 7運行的都是這兩個版本操作系統的其中之一,不過演示過程的具體細節我們至今都沒有對外公布。

在此次演講過程中,我們將介紹相關漏洞的核心概念,其中包括:

- 暴露在iOS用戶空間內的間接DMA功能。

- IOMMU內存保護的實現。

- GPU和蘋果圖形驅動器之間的通知機制。

在下一個部分中,我們將介紹兩個漏洞的技術細節:第一個漏洞是DMA在處理主機虛擬內存時出現的,第二個漏洞是一個越界寫入漏洞,該漏洞是由不受信任的用戶空間只讀內存導致的。

最后,我們將介紹怎樣結合Apple Graphics組件中的這兩個漏洞來在iOS應用程序沙箱中實現穩定的內存代碼執行。

4. 無線安全:我們如何遠程入侵特斯拉的網關、BCM以及自動駕駛ECU

- 演講人員:騰訊科恩實驗室安全研究專家-劉令、騰訊科恩實驗室安全研究專家-聶森、騰訊科恩實驗室安全研究專家-張文凱、騰訊科恩實驗室安全研究專家-杜岳峰

- 演講地點:South Seas CDF

- 演講日期:2018年8月9日,星期四,17點00分-18點00分

- 演講形式:50分鐘陳述

- 主題標簽:物聯網安全、漏洞利用開發

在2016年和2017年,我們騰訊科恩實驗室已經成功對特斯拉Model S/X實現了兩種遠程攻擊。去年,在美國舉辦的Black Hat黑客大會上,我們向全世界展示了第一條攻擊鏈的技術細節。不僅如此,我們當時還向外界提供了第二條攻擊鏈的攻擊演示視頻,不過我們并沒有在視頻中介紹攻擊的技術細節。但是今年,我們準備將我們完整的研究內容以及技術細節信息全部分享給大家。

在此次演講過程中,我們將介紹這項技術的內部工作機制。除此之外,我們還在2017年特斯拉攻擊技術的基礎之上添加了新的功能,這部分我們也將會進行演示。值得一提的是,在新的攻擊鏈中,將會涉及到特斯拉汽車組件中的多個0 day漏洞,大家期待嗎?

當然了,我們還會對特斯拉汽車中的關鍵組件進行深入分析,其中包括網關、BCM(車身控制模塊)以及自動駕駛ECU。比如說,我們將會利用到一個代碼簽名繞過漏洞來攻擊特斯拉的網關ECU,而且我們還能夠對BCM進行逆向分析并對其進行自定義修改。

最后,我們將介紹一種新的遠程攻擊技術,在這項攻擊技術的幫助下,我們能夠利用一個非常有意思的漏洞成功入侵特斯拉汽車的自動駕駛ECU。提醒大家一下,據我們所知,在此之前還沒有人公開演示過如何入侵特斯拉的自動駕駛模塊。

- 演講人員:騰訊科恩安全實驗室高級安全研究專家- Marco Grassi (意大利)、騰訊科恩安全實驗室安全研究專家-Muqing Liu、騰訊科恩安全實驗室高級安全研究專家-謝天億

- 演講地點:South Seas ABE

- 演講日期:2018年8月9日,星期四,14點30分-15點20分

- 演講形式:50分鐘陳述

- 主題標簽:移動安全、漏洞利用開發

在此次演講中,我們將對現代智能手機的基帶進行深入分析,并討論與智能手機基帶相關的設計方案以及安全應對策略。接下來,我們還會解釋如何尋找并利用內存崩潰漏洞。除此之外,我們還會介紹一個案例以供大家研究,我們將詳細介紹當時我們在2017年 Mobile Pwn2Own大會上得獎的技術案例,其中就涉及到智能手機基帶中的一個0 day漏洞(可實現遠程代碼執行)。通過深入研究,我們現在可以在無需用戶交互且無需接觸目標手機設備的情況下成功利用該漏洞實現對目標手機的遠程控制,而這個漏洞也幫助我們贏得了十萬美元的獎金。

5. 漏洞利用自動化生成:如何自動化開發針對任意類型內核漏洞的漏洞利用方案

- 演講人員:京東安全硅谷研究中心博士-Su 蘇志剛、賓夕法尼亞州立大學&中國科學院大學研究員-吳煒、賓夕法尼亞州立大學博士-Xinyu Xing

- 演講地點:Islander FG

- 演講日期:2018年8月9日,星期四,14點30分-15點20分

- 演講形式:50分鐘陳述

- 主題標簽:漏洞利用開發

針對某個安全漏洞來專門設計和開發相應的漏洞利用代碼,通常是一項非常具有挑戰性的任務,這類工作不僅需要耗費大量的時間,而且它還屬于一種勞動密集型的工作。為了解決目前的這種問題,我們可以在漏洞利用的開發過程中引入自動化漏洞利用生成技術。然而在開發漏洞利用代碼的實踐過程中,現有的技術還存在很多的不足之處。一方面,很多現有的技術方法只會在發生崩潰的進程上下文環境中嘗試實現漏洞利用,但想要成功利用內核漏洞的話,往往需要在內核崩潰的上下文環境中才能實現。從另一方面來說,很多現有的程序分析技術只適用于某些簡單的軟件,而不適用于像操作系統內核這樣具有高度復雜性和可擴展性的對象。

在此次演講過程中,我們將介紹并發布一款新型的漏洞利用框架,該框架將能夠完全實現自動化利用內核漏洞。從技術上來說,我們的框架利用了內核模糊測試技術來豐富了內核崩潰的上下文環境,并利用符號執行來在不同的上下文環境中去嘗試利用目標漏洞。除此之外,我們還會在大會上從多個方面演示如何基于該框架實現手動開發。

首先,它能夠增強安全分析人員識別系統調用和開發漏洞利用代碼的能力,這將給他們帶來非常大的幫助。其次,它為安全研究人員提供了很多現成的安全緩解繞過方案。第三,它允許安全分析人員針對不同的漏洞來自動化生成相應的漏洞利用代碼(例如權限提升或數據泄露)。值得一提的是,它不僅能夠針對已知漏洞來生成漏洞利用代碼,而且它還能夠識別一些未知的內核漏洞,并自動化生成相應的漏洞利用代碼。

除了上述內容之外,我們還會在演講過程中介紹幾個此前未公布的針對多個內核漏洞的漏洞利用方案。需要注意的是,我們的實驗覆蓋了大部分常見的用后釋放漏洞以及堆溢出漏洞。在所有的測試案例中,有超過50%的漏洞目前還沒有公開可用的漏洞利用代碼。為了對此次發布的內容進行簡單說明,我已經在我的個人網站(http://ww9210.cn/)上發布了其中一份漏洞利用代碼。這份漏洞利用代碼適用于漏洞CVE-2017-15649,目前社區還沒有針對該漏洞的公開可用的漏洞利用代碼,而這個漏洞將允許攻擊者繞過SMAP的驗證機制。