KCon 2018黑客大會第二個演講日精彩內容回顧

原創【51CTO.com原創稿件】2018年8月26日,由安全公司知道創宇主辦的KCon 2018黑客大會進入了第二個演講日。下面,小編就帶你回顧一下今天的精彩內容。

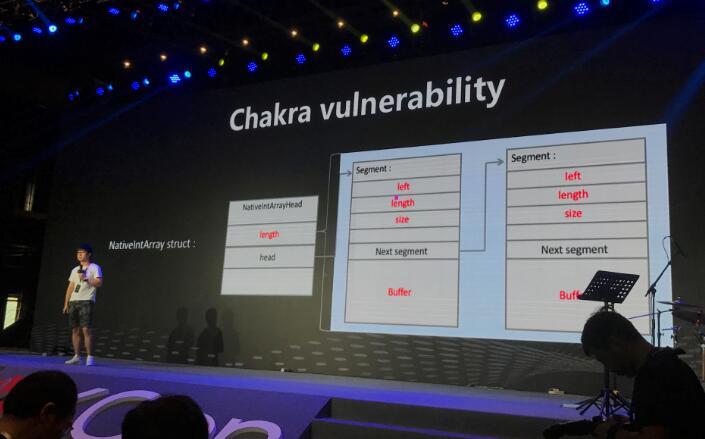

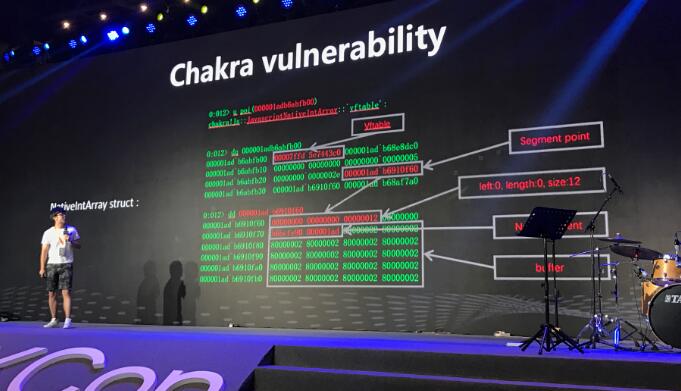

Chakra引擎的非JIT漏洞與利用——宋凱

第一位出場的演講嘉賓是來自騰訊安全玄武實驗室的宋凱,他首先分享了Chakra的基礎知識,然后詳細介紹了一個Chakra腳本引擎的非JIT相關的漏洞,如何bypass ASLR&DEP、CFG、CIG、ACG,以及實現漏洞利用的詳細過程。

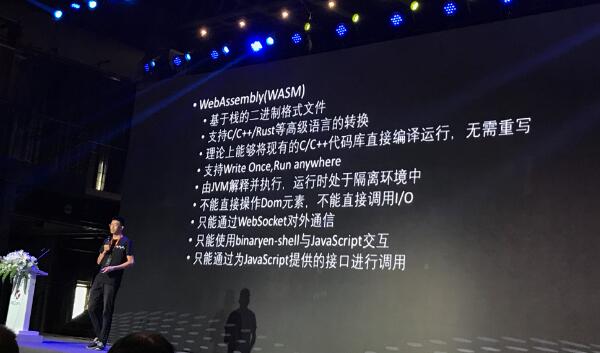

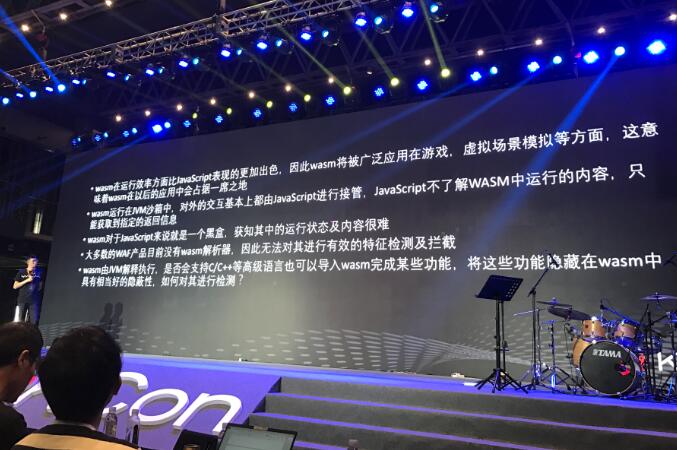

WASM雙刃劍:機制剖析與逆向——趙光遠

針對這一話題,綠盟科技趙光遠介紹了WebAssembly(簡稱:WASM)的實現機制,運行機制以及使用場景。與此同時,他還使用WASM編寫的挖礦木馬為例,詳細介紹了應該如何對這類樣本進行分析。

他表示,WASM主要用于解決一些前端編程無法解決的問題,比如:傳統JS腳本運行緩慢;在瀏覽器中無法實現復雜功能,影響用戶體驗;很低的渲染能力,卻擁有CPU、GPU極高的占用率。WASM可實現瀏覽器頁面3D環境渲染、數據壓縮、圖像/音頻/視頻的處理等功能。

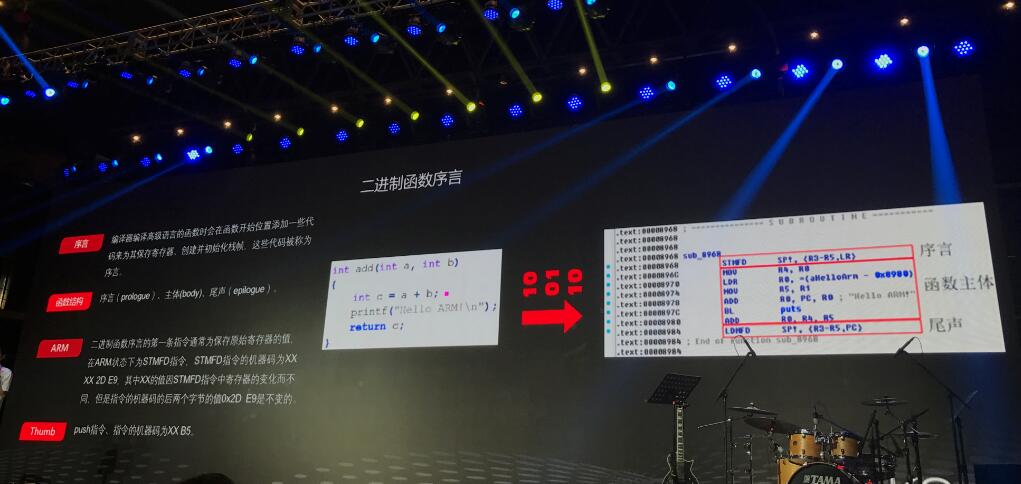

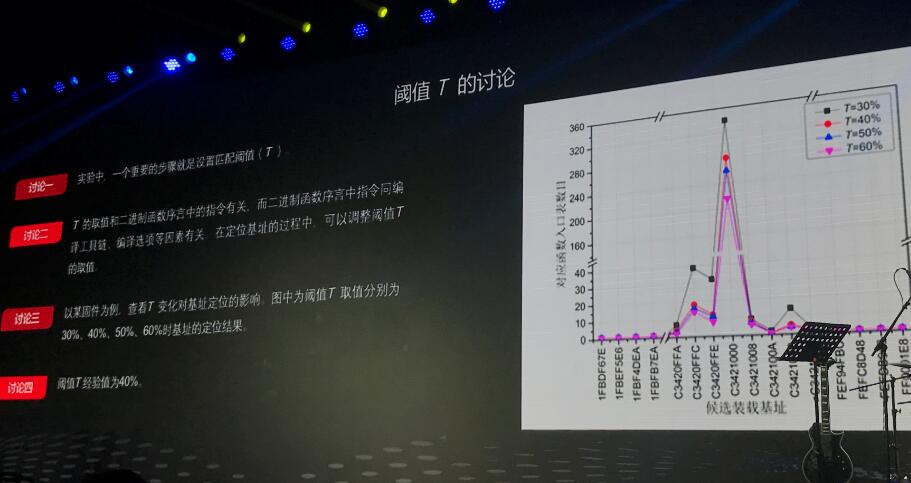

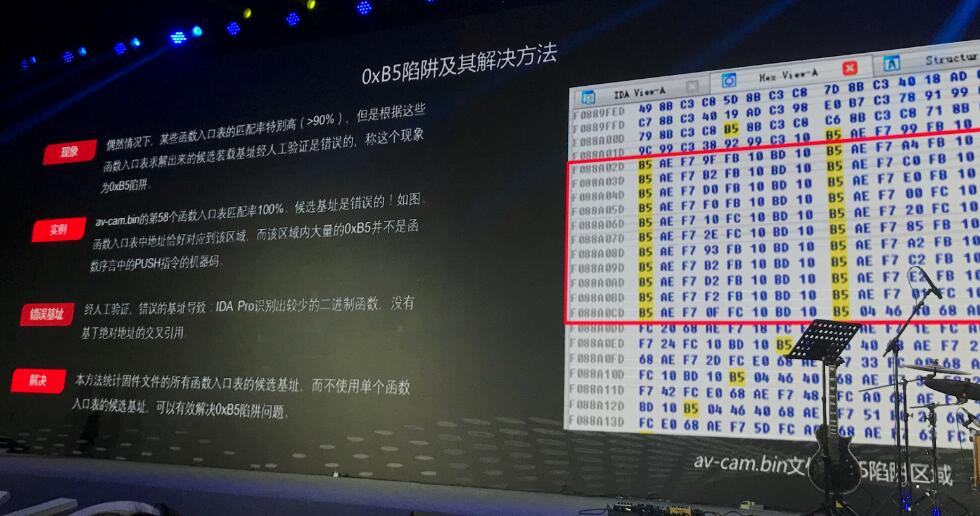

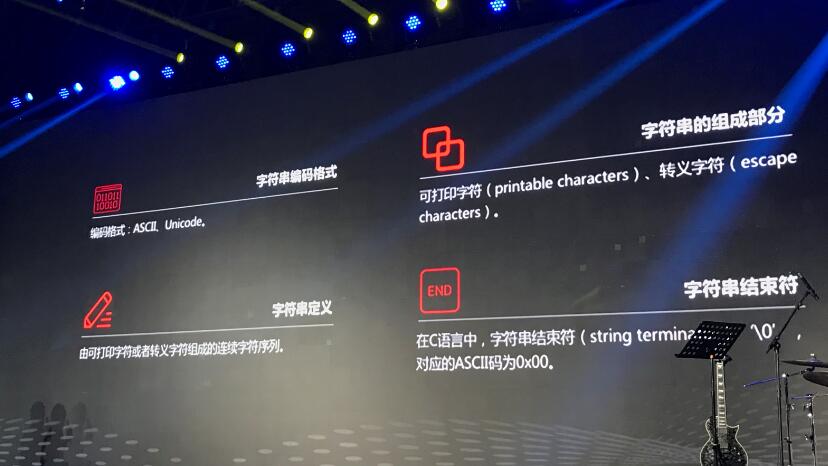

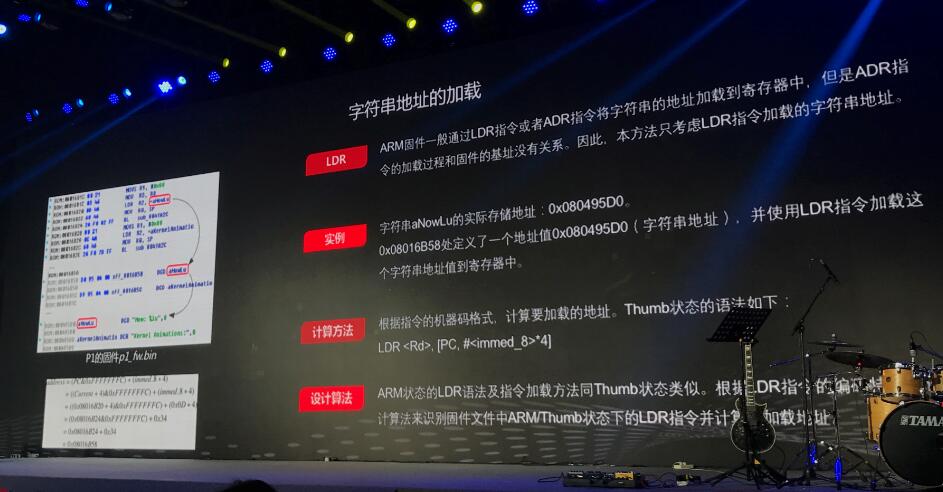

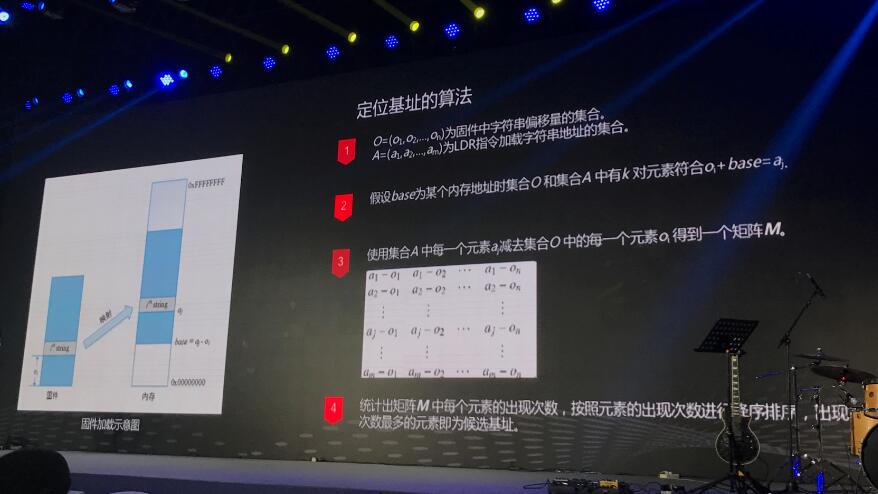

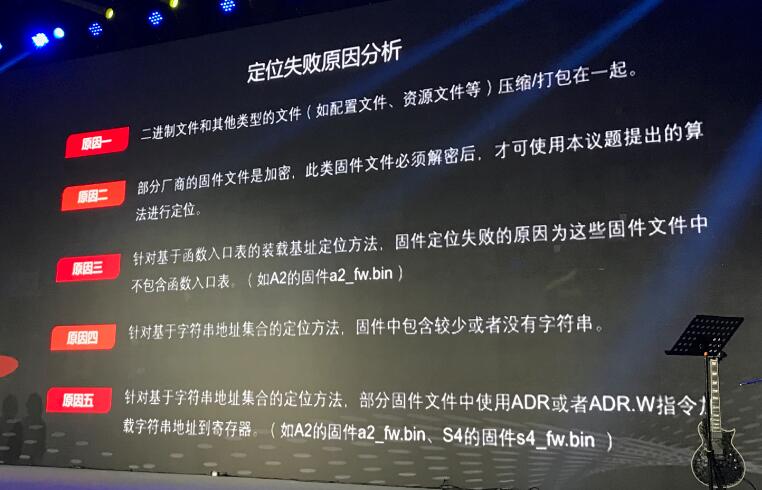

如何優雅的獲得ARM固件的裝載基址——朱瑞瑾

演講中,中國信息安全測評中心朱瑞瑾首先解讀了什么事裝載基址,為什么求裝載基址,定位裝載基址的意義是什么,隨后分享了以ARM為研究目標,提出的兩種自動化方法,分別利用二進制函數編碼規律、字符串存儲規律及其加載方式,計算出正確的裝載基址。

Attacking Kerberos——n1nty@360 A-TEAM

演講中,來自360的安全研究員n1nty,從身份驗證的概念,傳統賬號密碼認證方式幾挑戰認證入手,解讀了Kerberos Windows域環境下默認的身份驗證協議,全面介紹了Kerberos的三種子協議:TGT、TGS、AP,以及針對這三種子協議的攻擊手法。

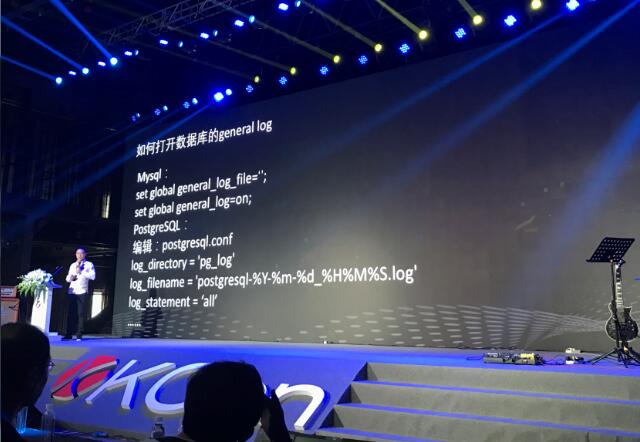

動態審計Python代碼——聶心明

亞信安全軟件工程師聶心明解讀了利用Python語言的特性,以及hook Python中危險的函數,把進入到危險函數中的關鍵參數打印到日志中,利用fuzzing的方法,幫助代碼審計人員能快速發現Python程序中的漏洞,提高代碼審計效率。

聶心明表示,之所以會想到動態代碼審計,是因為:在執行大型項目的時候,代碼結構復雜;有些危險的功能隱藏較深,比如危險的定時計劃任務、sqlite數據庫任意創建導致任意文件覆蓋;此外也為提高效率。他指出,通過HOOK關鍵函數,可實現對危險函數的調用和傳參的關注;可結合Auditd,可實現不通過修改原始代碼去獲取文件讀寫操作。

常用代碼審計工具

From Grahpic Mode To God Mode: Vulnerabilities of GPU Virtualization——Rancho Han

以Hype-V和VMware為例,騰訊安全湛盧實驗室Rancho Han從多個維度分析GPU虛擬化實現過程中的安全問題,詳細剖析這些攻擊面的發掘過程。他指出,GPU的作用主要是顯示、渲染、計算。GPU虛擬化包含:全虛擬化、半虛擬化、硬件輔助虛擬化三種方式,具體如下圖所示:

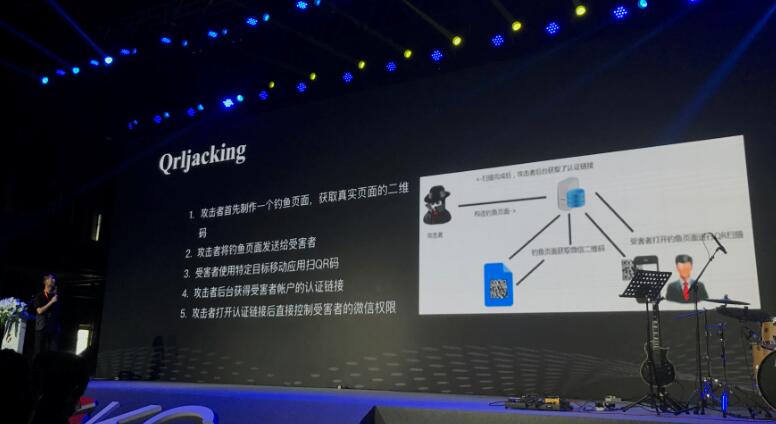

Hacking You Without Password——泳少@YongSha

摩拜單車安全工程師泳少@YongSha主要講述了在當今Oauth2.0大部分廠商會遺留的問題,導致受害者惦記攻擊者連接看似正常的登錄過程卻在從中遭受攻擊者竊取token,從而導致攻擊者能無需密碼的情況登錄受害者賬號,從而進行一系列操作。

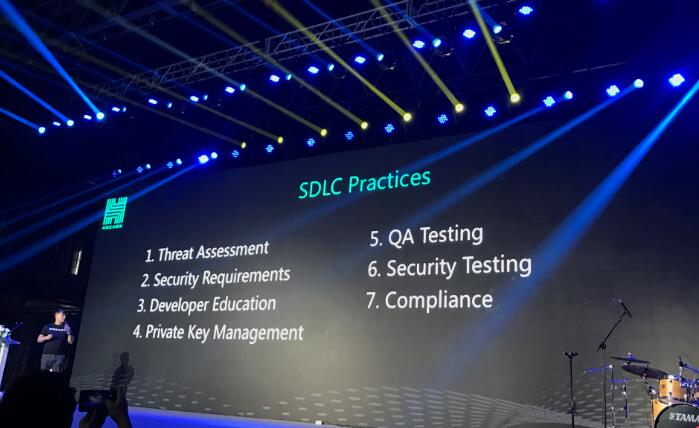

智能合約開發中的安全SDLC實踐——Pavlo Radchuk

來自烏克蘭的Pavlo Radchuk闡述了安全的軟件生命周期實踐在智能合約方面的適用性,分享了從安全的軟件生命周期衍生的一些是智能合約更加安全并能風險最小化的方法。

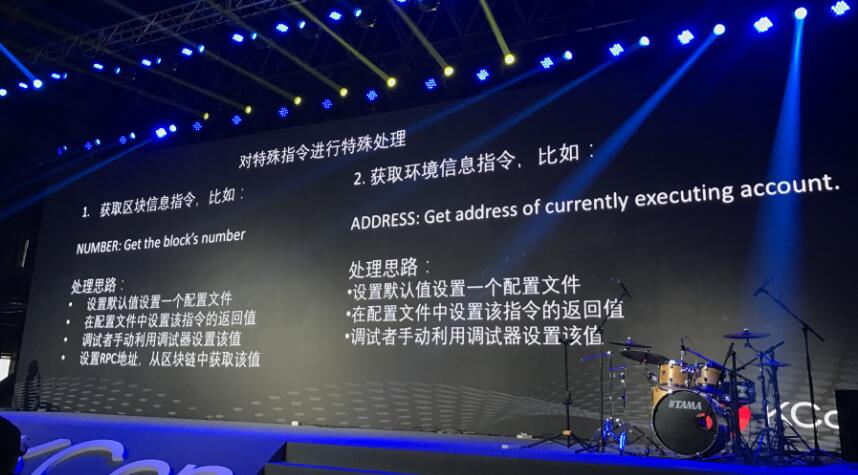

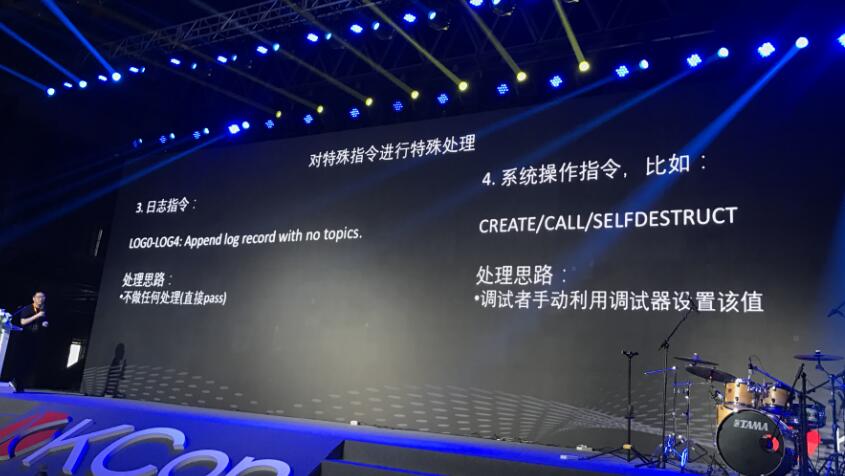

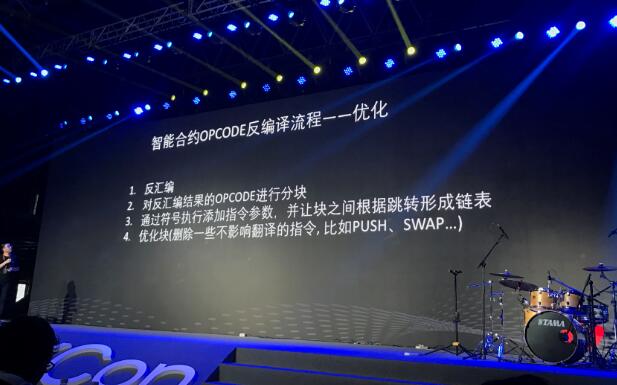

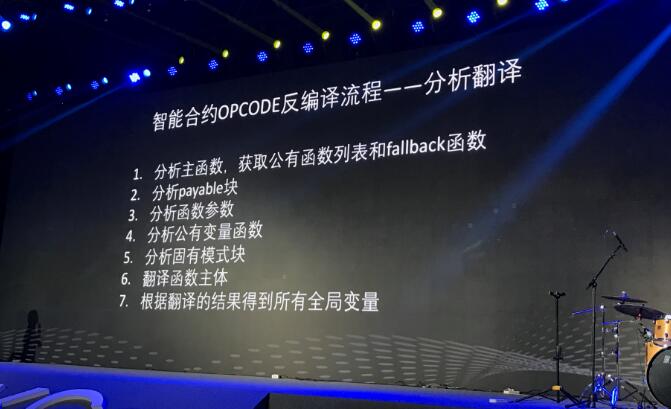

從OPCODE看以太,坊智能合約安全——Hcamael

知道創宇Hcamael介紹了從人肉逆向OPCODE到如何編寫調試器與反編譯器。首先他從區塊鏈層面解讀了智能合約的創建于調用,然后分享了編寫OPCODE調試器的初衷,以及如何編寫OPCODE調試器,解讀了EVM中的三種儲存方式:storage、stack、Memory,并進行了相關DEMO的演示。

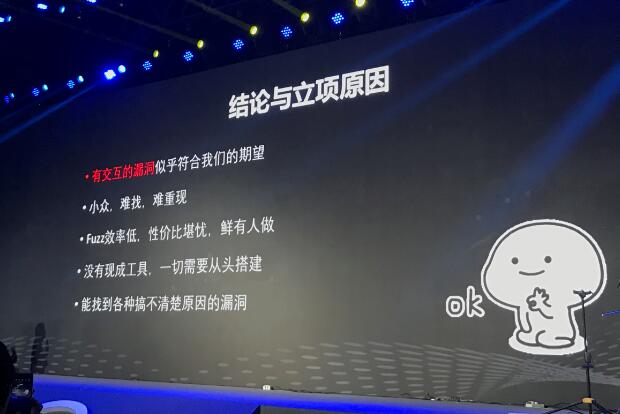

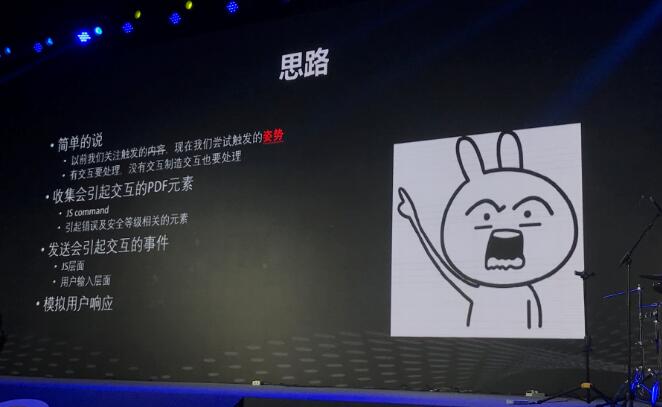

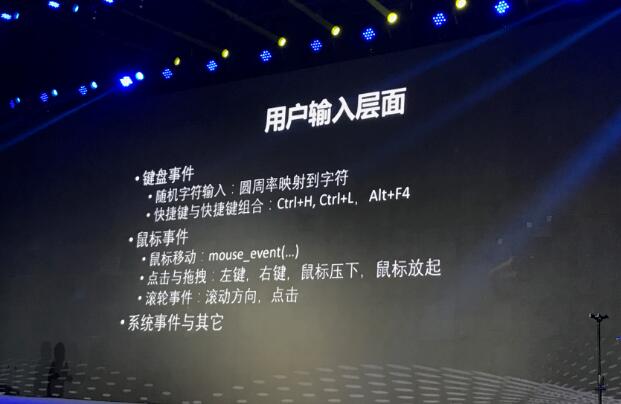

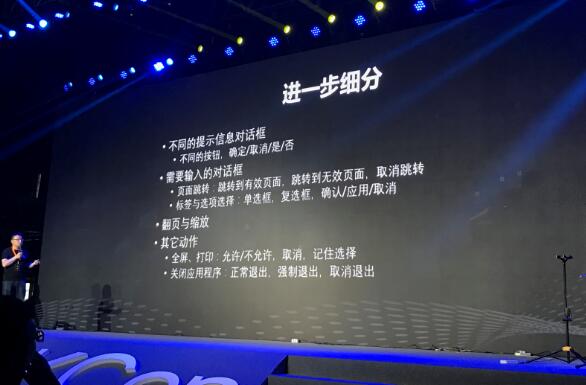

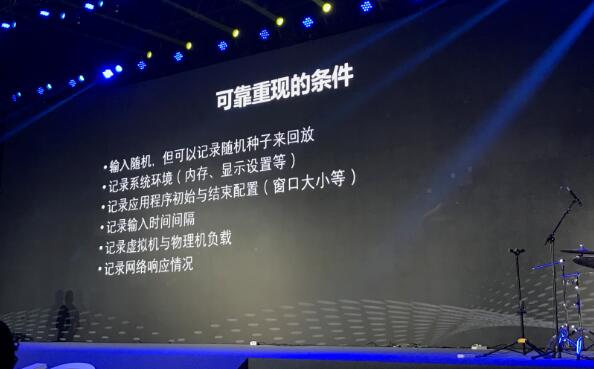

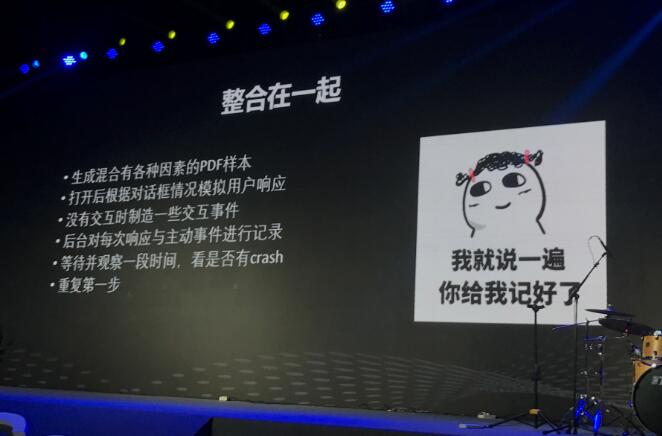

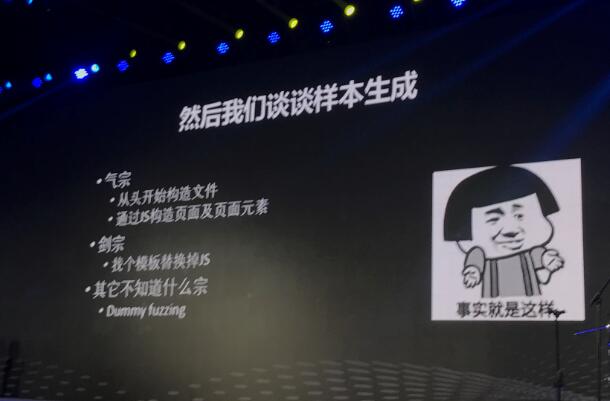

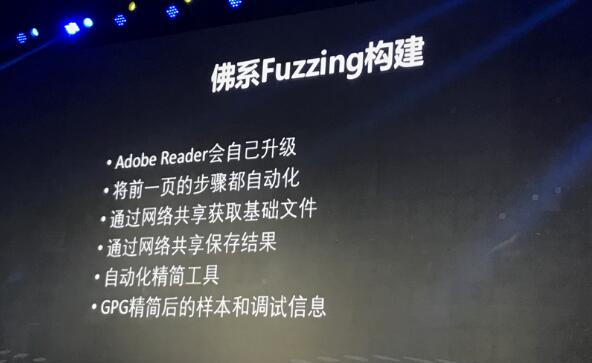

PDF JS引擎交互式Fuzzing——Swan@0x557,Heige@0x557

分享了相關研究思路的由來和實現機制,并詳細介紹如何將交互元素引入測試中,自動化尋找那些常人難以發現的漏洞。

【51CTO原創稿件,合作站點轉載請注明原文作者和出處為51CTO.com】