看!研究人員演示如何攻破加密貨幣硬件錢包的安全防線

最近,一組安全研究人員為我們展示了某些加密貨幣硬件錢包的安全性是何等的脆弱。其中,這些專家針對Trezor One、Ledger Nano S和Ledger Blue進行了供應鏈攻擊和側信道攻擊方面的安全測試,發現其中存在芯片和固件級的安全漏洞。

實際上,這項研究工作是Dmitry Nedospasov、Thomas Roth和AD Josh Datko于今年6月著手進行的,最終,他們找到了多種可以突破目標加密貨幣錢包的安全防線的攻擊方法。

他們在Chaos Communication Congress大會上,展示了相關的攻擊手法,例如在這些設備到達最終用戶手中之前對其進行篡改,或直接用“贗品”替換它們。

真的是原包裝嗎?

供應商通常會在錢包包裝盒或設備本身的外殼上面貼上一張"封條",以作為安全標簽。一張完好無損的貼紙可以保證沒有人能接觸到該錢包及其電子元件。

然而,Josh Datko卻證明,對于善于使用吹風機的攻擊者來說,突破這種防篡改的防線簡直是小菜一碟,只要他們多加小心,并且不要使用高溫即可。

Datko為我們演示了如何從Trezor One Box和Trezor T的USB端口上完好無損的揭下標簽。他說,標簽脫落時,基本上沒有任何殘留物,即使留下了部分膠水的印記,也可以用電子設備專用的液體來進行清洗。

此外,Ledger的設備根本就沒有提供防篡改密封件,因為每次通電都會進行完整性檢查。同時,相關的供應商還說,“安全元件”芯片“能夠阻止所有攔截或物理替換的行為。

”在繞過安全貼紙這道防線后,Datko開始打開錢包的外殼,這一步也不是什么難事,拆開后,就可以訪問內部硬件組件了。

研究人員說,對于Trezor錢包來說,甚至可以替換其微控制器。“一旦在Trezor設備上完成了上面的操作,就可以將做過手腳的bootloader植入其中。”雖然他沒有具體演示這一過程,但告訴觀眾,他能夠通過連接硬件調試器,從而自由訪問芯片,因此,攻擊者可以用惡意代碼來刷新組件。

除此之外,Datko還進行了更深入的探索:在一個裝有廉價硬件植入物的Ledger錢包上做了手腳,這樣,他就可以在無需用戶交互的情況下核準交易了。

只需花費3.16美元,借助一個射頻(目前,至少有1100萬種帶有50瓦的發射器)遠程觸發的開關,就能將這件事情搞定。盡管已經遭到了篡改,Ledger錢包仍然順利通過了Windows平臺上的原裝測試。

Ledger Nano S的bootloader的漏洞

在軟件方面,研究人員對固件升級過程進行了逆向分析,發現了一個允許攻擊者在設備上編寫自定義固件的安全漏洞。

實際上,供應商已經為boot命令添加了一些保護措施,即使用加密函數來檢測固件映像的合法性。如果驗證得以通過,則將常數0xF00BABE寫入一個存儲地址。

不過,該檢查只會執行一次,也就是說,并非在每次設備啟動時都會進行這項安全檢查。所以,這里的目標是將常數0xF00BABE寫入特定的地址。

事實證明,Ledger的硬件錢包為了防止意外燒寫bootloader,已經將整個內存區域列入黑名單,這是作為一項保護措施提供的。然而,研究人員卻可以利用這一點,將相應的常數寫到一個未被排除在外的地址,并進一步將其映射到可接受的地址。為了證明上述攻擊的可行性,研究人員將游戲Snake的某個版本燒寫到了芯片中,并能借助該設備的兩個按鈕來控制小蛇在微型顯示器上移動。

針對Ledger Blue的側信道攻擊

通過考察Ledger Blue的內部結構,Thomas Roth發現,該設備上安裝了一根長長的導線,用于把信號傳到屏幕上。此外,它還會充當天線,當設備連接到USB電纜時,它的信號就會被放大。

使用軟件定義的無線電設備,人們可以捕獲無線電波,并分析其模式,從而破解發送到屏幕上的內容。

Roth創建了一個框架,通過在屏幕上輸入PIN數字來自動記錄訓練信號,并使用人工智能模型將其轉換為實時的信息。實驗結果表明,其準確率較高,能達90%以上,僅有1例預測錯誤。

Trezor One錢包中的芯片級漏洞

Trezor One錢包的相關操作都由一個微控制器(STM32F205)來控制的,不過,在2017年,人們發現該控制器存在故障注入漏洞。

去年,Datko還無法確定是否可以通過故障注入漏洞來攻擊Trezor,但在CCC會議上,卻提出了不同的結論。

通過觀察引導過程和升級過程,該研究小組的成員發現了一種從隨機存取存儲器(RAM)中提取種子密鑰或私鑰的方法,該私鑰的作用是提供對加密貨幣現金的訪問權限,并允許將它們轉移到其他錢包。

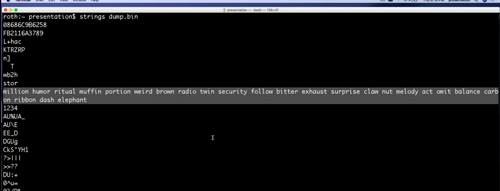

Trezor One會對數據進行備份,其中包括私鑰,并將其復制到RAM中。研究人員的攻擊手法是啟動固件升級程序,并在RAM被清除之前停止升級。這樣,通過查看RAM的內容轉儲,就能找到相應的種子字(seed words)和PIN號(PIN number)了。