物聯(lián)網(wǎng)不安全,和裸奔有什么區(qū)別?

《流浪地球》熱映后,影片中反復出現(xiàn)的提示語由于不押韻,觸發(fā)一干觀眾的強迫癥,對其印象深刻。

|

道路千萬條,安全第一條 行車不規(guī)范,親人兩行淚 |

這一魔性洗腦的廣告語從電影火到網(wǎng)絡,又從網(wǎng)絡火到現(xiàn)實中。

IDC預估,今年全球圍繞物聯(lián)網(wǎng)衍生的商機逼近1萬億美元,Counterpoint的IoT服務項目也作出預測,到2019年底,全球物聯(lián)網(wǎng)蜂窩連接將達到16億。

萬億級消費市場、連接數(shù)量猛增,面對如此情形,耳邊響起了那句提示語:

|

聯(lián)網(wǎng)千萬條,安全第一條 “姿勢”不規(guī)范,用戶兩行淚 |

回顧2018年發(fā)生在物聯(lián)網(wǎng)領域內的安全事件,你會覺得,物聯(lián)網(wǎng)脫掉“安全”的外衣,整個人形同“裸奔”。

全球最大CPU制造商英特爾遭遇“史詩級別”漏洞的沖擊

2018年1月3日,Google Project Zero(GPZ)團隊安全研究員Jann Horn在其團隊博客中爆出CPU芯片的兩組漏洞,分別是Meltdown(幽靈)與Spectre(熔斷)。

Meltdown漏洞影響幾乎所有的Intel CPU和部分ARM CPU,而Spectre則影響所有的Intel CPU和AMD CPU,以及主流的ARM CPU。從個人電腦、服務器、云計算機服務器到移動端的智能手機,都受到這兩組硬件漏洞的影響。

IoT僵尸網(wǎng)絡陰魂不散

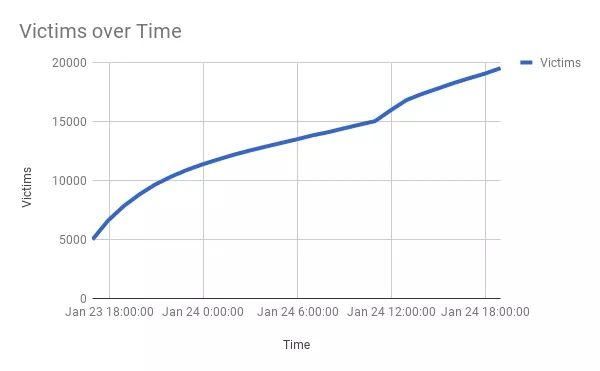

Bitdefender的安全研究人員于2018年1月10日發(fā)現(xiàn)一個名為Hide 'N Seek (HNS)的僵尸網(wǎng)絡,短短10天時間感染了20000個僵尸主機。研究者發(fā)現(xiàn),HNS不僅具備高度自定義的特征,會對開放Telnet設備發(fā)起暴力破解攻擊,還能夠保持“在設備重啟之后惡意軟件仍舊存在”。

物聯(lián)網(wǎng)安全漏洞導致4.96億設備易受攻擊

2018年7月20日,物聯(lián)網(wǎng)(IoT)安全供應商Armis發(fā)布研究報告,稱約4.96億企業(yè)設備面臨DNS重綁定攻擊風險。DNS重綁定攻擊可令攻擊者通過操縱DNS(域名服務)工作機制獲得局域網(wǎng)訪問權。

Armis公司表示,物聯(lián)網(wǎng)以及其他智能設備正是攻擊者通過DNS重綁定漏洞進行攻擊的完美目標,主要由于其在企業(yè)網(wǎng)絡中分布較廣,在情報收集和數(shù)據(jù)竊取方面可以發(fā)揮驚人的作用。

“毀”掉智慧城市的漏洞達17個之多

2018年8月,IBM研究團隊發(fā)現(xiàn),Libelium、Echelon、Battelle三種智慧城市只要系統(tǒng)中存在包括默認密碼、可繞過身份驗證、數(shù)據(jù)隱碼等安全漏洞達17個之多。利用這些漏洞,攻擊者可以控制報警系統(tǒng)、隨意篡改傳感器數(shù)據(jù),甚至連城市交通,都可以受其擺布。

“學院派”黑客盜走特斯拉

比利時KU Leuven大學研究人員發(fā)現(xiàn),通過設備截獲讀取特斯拉Model S用戶遙控鑰匙發(fā)出的信號,不到兩秒鐘的時間,遙控鑰匙的秘鑰就能夠被復制。要做到這些,開走特斯拉,只需要600美元的無線電和樹莓派等設備。

亞馬遜修復物聯(lián)網(wǎng)操作系統(tǒng)13個安全漏洞

2018年10月,亞馬遜修復了物聯(lián)網(wǎng)操作系統(tǒng)FreeRTO及AWS連接模塊的13個安全漏洞。入侵者可以利用這些漏洞破壞設備,獲取內存中的內容和遠程運行代碼,從而完全控制設備。

前不久有媒體發(fā)布2019年物聯(lián)網(wǎng)發(fā)展十大預測,其中包括安全狀況堪憂預測,內容表示物聯(lián)網(wǎng)安全事故同比增長近6倍。

物聯(lián)網(wǎng)所面臨的安全問題,主要表現(xiàn)在:

1. 安全隱私

舉個栗子,當射頻識別技術被用于物聯(lián)網(wǎng)系統(tǒng)時,RFID標簽可以被嵌入任何物品中,日常生活中,人們不會格外注意到這些物品,從而導致物品擁有者在不知情的情況下不受控制地被掃描、定位和追蹤。

2. 假冒攻擊

相對于傳統(tǒng)TCP/IP網(wǎng)絡,智能傳感終端、RFID電子標簽的屬性更加“暴露”,傳輸平臺在一定范圍內也是“暴露”在空中,“竄擾”在傳感網(wǎng)絡領域顯得非常頻繁、并且容易。所以,傳感器網(wǎng)絡中的假冒攻擊是一種主動攻擊形式,它極大地威脅著傳感器節(jié)點間的協(xié)同工作。

3. 物聯(lián)網(wǎng)機器/感知節(jié)點的本地安全問題

物聯(lián)網(wǎng)機器/感知節(jié)點多數(shù)部署在無人監(jiān)控的場景中,攻擊者就可以輕易地接觸到這些設備,從而對它們造成破壞,甚至通過本地操作更換機器的軟硬件。

4. 惡意代碼攻擊

惡意程序在無線網(wǎng)絡環(huán)境和傳感網(wǎng)絡環(huán)境中存在大量入口,其具備傳播性、隱蔽性、破壞性,遠比TCP/IP網(wǎng)絡更加難以防范。

5. 傳輸層和應用層的安全隱患

由于物聯(lián)網(wǎng)在感知層所采集的數(shù)據(jù)格式多樣、海量感知節(jié)點數(shù)據(jù)、多源異構數(shù)據(jù),物聯(lián)網(wǎng)絡的傳輸層和應用層不僅面臨現(xiàn)有TCP/IP網(wǎng)絡的所有安全問題,還將面臨更為復雜的網(wǎng)絡安全問題。

另外,在2019年,通過直接互聯(lián)網(wǎng)接口感染大量設備的攻擊、對數(shù)據(jù)中心和云服務或加密貨幣挖掘為目的進行的DDoS攻擊等針對物聯(lián)網(wǎng)的攻擊途徑將會快速增長,表現(xiàn)出來的特性為攻擊的復雜性增加,為了盡可能避免物聯(lián)網(wǎng)安全事故的發(fā)生,不僅在網(wǎng)絡中采取動作,也要增強設備安全的設計能力。

從全國信息安全標準化技術委員會獲悉,有關物聯(lián)網(wǎng)(IOT)安全技術的27項國家標準近日正式發(fā)布,涉及物聯(lián)網(wǎng)安全的內容包括相關的參考模型及通用要求、感知終端應用安全、感知層網(wǎng)關安全、數(shù)據(jù)傳輸安全、感知層接入通信網(wǎng)安全等,自7月1日起實施。

物聯(lián)網(wǎng)距離我們越來越近,別讓安全姍姍來遲。