基于iOS的Wireshark抓包實(shí)踐

接上篇《基于iOS的Charles抓包實(shí)踐》,Charles是很強(qiáng)大的網(wǎng)絡(luò)請(qǐng)求抓包工具,常用于抓包HTTP/HTTPS請(qǐng)求。而作者在做IoT項(xiàng)目時(shí),智能硬件配網(wǎng)協(xié)議是基于TCP/UDP或者藍(lán)牙的,需要用Wireshark進(jìn)行抓包調(diào)試。

本文基于作者在項(xiàng)目中抓包iPhone和智能硬件之間TCP/UDP通信數(shù)據(jù)的經(jīng)驗(yàn)來(lái)介紹Wireshark的使用方式。

一、啟動(dòng)Wireshark

Wireshark是免費(fèi)軟件,可以從官網(wǎng)直接下載安裝。

PS:從非官方網(wǎng)站下載資源時(shí)要注意甄別安裝包來(lái)源,謹(jǐn)防木馬和病毒。

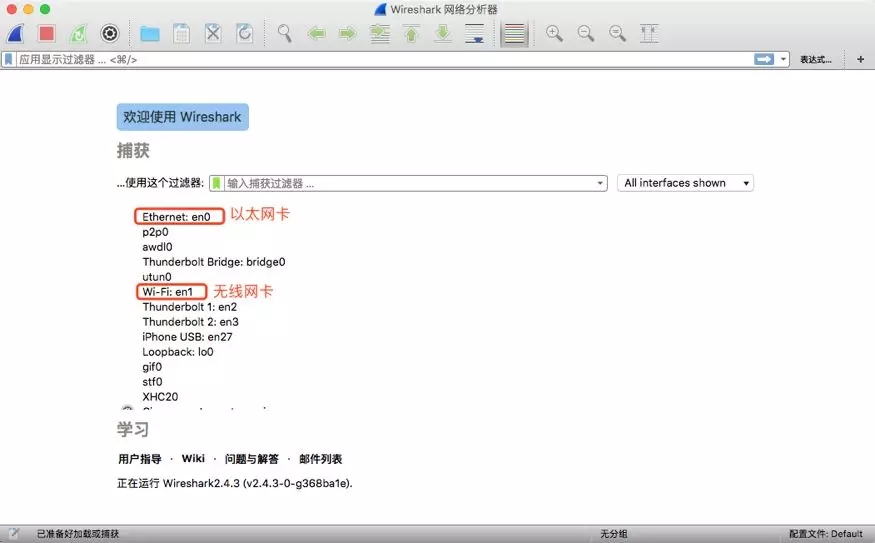

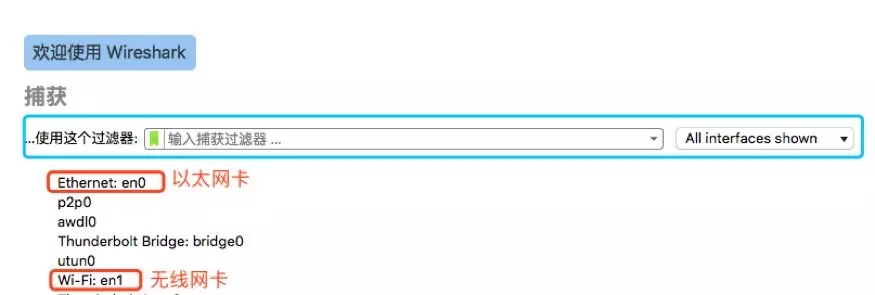

安裝成功后,啟動(dòng)Wireshark,可看到本地接口列表界面。圖示如下:

此時(shí),要選擇一個(gè)接口,雙擊后進(jìn)入抓包界面。Ethernet:en0(以太網(wǎng)卡)和Wi-Fi:en1(無(wú)線網(wǎng)卡)是教常用的兩個(gè)接口。而作者要捕捉的數(shù)據(jù)(iPhone和智能硬件之間的TCP/UDP通信數(shù)據(jù))不經(jīng)過(guò)PC的網(wǎng)卡。所以,在抓包之前,需要先創(chuàng)建出來(lái)待捕捉的接口。

二、創(chuàng)建虛擬網(wǎng)卡

這里的虛擬網(wǎng)卡就是上述的待捕捉的接口。創(chuàng)建虛擬網(wǎng)卡的過(guò)程如下:

第1步:獲取iPhone的UDID

將iPhone通過(guò)USB接口連接Mac,然后在終端上使用下述命令獲取iPhone的UDID。

- $ system_profiler SPUSBDataType | grep "Serial Number:.*" | sed s#".*Serial Number: "##

- 結(jié)果:decb66caf7012a7799c2c3edxxxxxxxx7f5a715e

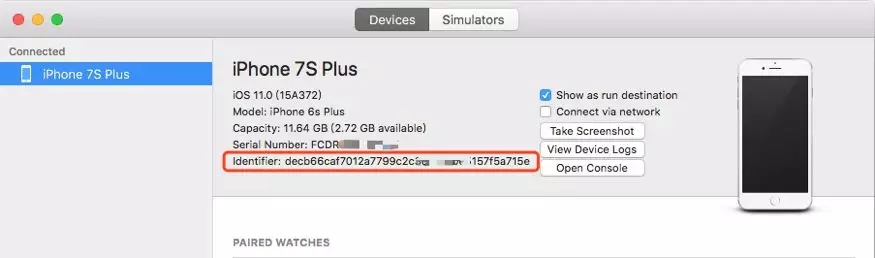

如果Mac上連接了多個(gè)iPhone,從Xcode菜單欄 -> Window -> Devices and Simulators可以更方便地獲取準(zhǔn)確的UDID。圖示如下:

第2步:為iPhone創(chuàng)建虛擬網(wǎng)卡

(1)查看已有的接口

- $ ifconfig -l

- 結(jié)果:lo0 gif0 stf0 XHC20 en0 en1 en2 en3 p2p0 awdl0 bridge0 utun0 en27

(2)創(chuàng)建虛擬網(wǎng)卡

- $ rvictl -s decb66caf7012a7799c2c3edxxxxxxxx7f5a715e

- 結(jié)果:Starting device decb66caf7012a7799c2c3edxxxxxxxx7f5a715e [SUCCEEDED] with interface rvi0

PS:可以使用 rvictl -x [UDID]命令在需要的時(shí)候去除網(wǎng)卡。

(3)再次查看已有的接口

- $ ifconfig -l

- 結(jié)果:lo0 gif0 stf0 XHC20 en0 en1 en2 en3 p2p0 awdl0 bridge0 utun0 en27 rvi0

在末尾多出的 rvi0 就是為iPhone創(chuàng)建出來(lái)的虛擬網(wǎng)卡。使用 rvi0 就可以抓包了。

三、啟動(dòng)虛擬網(wǎng)卡

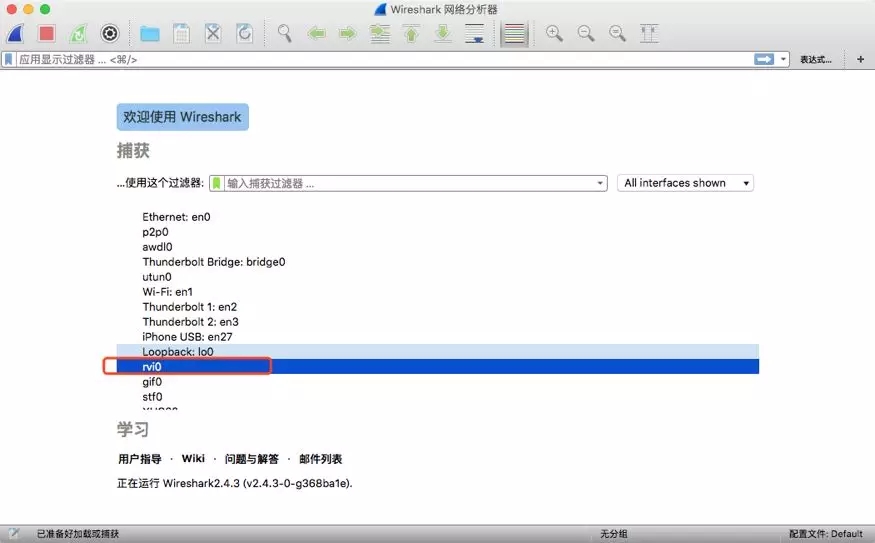

打開Wireshark,本地接口列表界面中出現(xiàn)了 rvi0 。圖示如下:

雙擊 rvi0 即可進(jìn)入抓包界面。

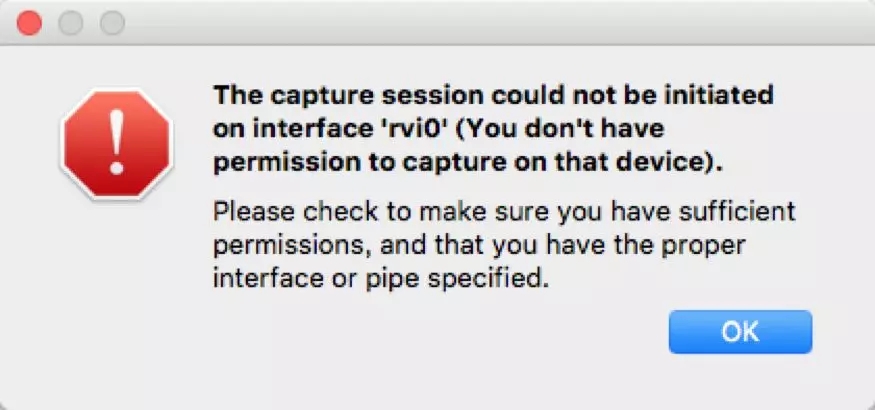

若此時(shí)出現(xiàn)如下彈窗,則說(shuō)明無(wú)權(quán)限訪問(wèn)該接口。

這時(shí),退出Wireshark,然后在終端上使用下述命令重新打開Wireshark就可以了。

- $ sudo /Applications/Wireshark.app/Contents/MacOS/Wireshark

- Password:

四、TCP/UDP抓包

1. 抓包界面

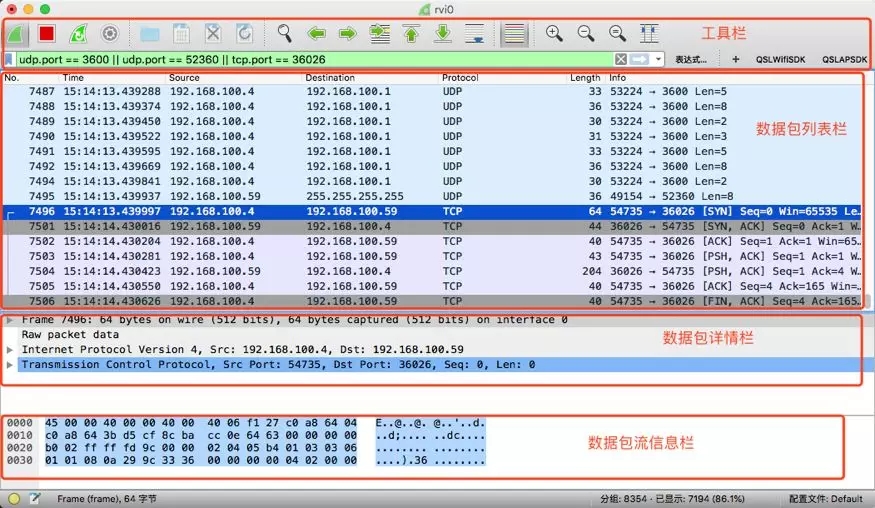

要對(duì)TCP/UDP進(jìn)行抓包,首先需要了解Charles主界面。圖示如下:

(1)工具欄

工具欄中包含一些功能按鈕,可以控制開始抓包、停止抓包等。工具欄底部的輸入框叫做顯示過(guò)濾器,可以通過(guò)設(shè)定一些過(guò)濾條件,控制數(shù)據(jù)包列表欄的顯示情況。

(2)數(shù)據(jù)包列表欄

這部分顯示抓到的請(qǐng)求列表(包列表),不同類型的請(qǐng)求會(huì)以不同的顏色表示。頂部的No.、Time、 Source、 Destination、 Protocol、 Length 、Info是單條請(qǐng)求的的屬性,可以在菜單欄 -> 視圖中調(diào)整顯示效果。

(3)數(shù)據(jù)包詳情欄

在數(shù)據(jù)包列表欄中點(diǎn)擊某條數(shù)據(jù),可在此區(qū)域內(nèi)查看詳情。

(4)數(shù)據(jù)包流信息欄

此區(qū)域展示包的原始數(shù)據(jù),在數(shù)據(jù)包詳情欄中顯示的內(nèi)容在此區(qū)域都能對(duì)應(yīng)到byte級(jí)別的數(shù)據(jù)。

2. 過(guò)濾器

由于Wireshark捕捉經(jīng)過(guò)網(wǎng)卡的所有數(shù)據(jù),在稍復(fù)雜的網(wǎng)路環(huán)境中,數(shù)據(jù)包的數(shù)量會(huì)瞬間增加,達(dá)到難以閱讀和難以查找目標(biāo)數(shù)據(jù)包的狀態(tài)。此時(shí),使用Wireshark捕獲過(guò)濾器和顯示過(guò)濾器會(huì)很有幫助。

(1)捕獲過(guò)濾器

啟動(dòng)Wireshark后,在本機(jī)接口列表頁(yè)面可以看到捕獲過(guò)濾器(Capture Filter)。圖示如下:

在藍(lán)色框內(nèi)的過(guò)濾器輸入框中,可以輸入一些規(guī)則,來(lái)指明Wireshark只捕捉符合該規(guī)則的數(shù)據(jù)***濾規(guī)則示例如下:

- // 只捕獲HTTP/HTTPS數(shù)據(jù)

- port 80 or port 443

- // 只捕獲制定host的數(shù)據(jù)

- host 192.168.10.1

(2)顯示過(guò)濾器

顯示過(guò)濾器(Display Filter)在抓包界面的工具欄底部(上面有介紹)。輸入一些規(guī)則,可以從數(shù)據(jù)包列表欄過(guò)濾掉不符合該規(guī)則的數(shù)據(jù)包,當(dāng)去掉規(guī)則時(shí),被過(guò)濾掉的數(shù)據(jù)包會(huì)重新顯示出來(lái)。過(guò)濾規(guī)則示例如下:

- // 只顯示TCP/UDP數(shù)據(jù)

- tcp || udp

- // 只顯示HTTP/HTTPS數(shù)據(jù)

- tcp.port == 80 || tcp.port == 443

- // 只顯示指定host的數(shù)據(jù)

- ip.addr == 192.168.10.1

- // 只顯示指定端口的數(shù)據(jù)

- tcp.port == 52360 || udp.port == 36025

PS:從Wireshark官方使用文檔可以查看更多的過(guò)濾規(guī)則示例。

【本文是51CTO專欄機(jī)構(gòu)360技術(shù)的原創(chuàng)文章,微信公眾號(hào)“360技術(shù)( id: qihoo_tech)”】