豈止于ping-18個必備Linux網絡連接命令,助你掌控黑客行蹤!

信息安全是系統管理員關注的重點。日常工作中我們常常會遇到CC攻擊及DDoS網絡攻擊,以下為大家提供一些平時中工作中較常用的Linux操作系統下網絡連接分析命令組合,協助我們判斷攻擊特征,及時應對處理網絡安全問題。

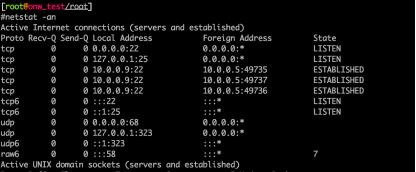

1. 顯示所有活動的網絡連接

- #netstat -na

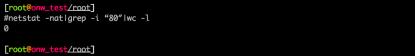

2. 查看所有80端口的連接數

- #netstat -nat|grep -i “80″|wc -l

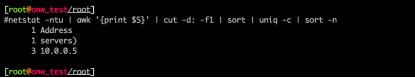

3. 對連接的IP按連接數量進行排序

- #netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

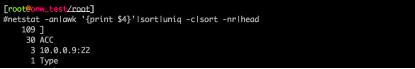

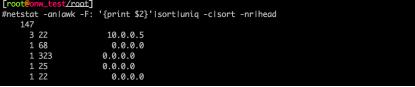

4. 查看80端口連接數最多的20個IP

- #netstat -anlp|grep 80|grep tcp|awk '{print $5}'|awk -F: '{print $1}'|sort|uniq -c|sort -nr|head -n20

![]()

5. 查找較多time_wait連接

- #netstat -n|grep TIME_WAIT|awk '{print $5}' |sort|uniq -c|sort -rn|head -n20

![]()

6. 查找較多的SYN連接

- #netstat -an | grep SYN | awk '{print $5}' | awk -F: '{print $1}' | sort | uniq -c | sort -nr | more

![]()

7. 查看同時連接到哪個服務器IP比較多

判斷cc攻擊,使用雙網卡或多網卡可用。

- #netstat -an|awk '{print $4}'|sort|uniq -c|sort -nr|head

8. 查看哪些IP連接到服務器連接多

可以查看連接異常IP。

- #netstat -an|awk -F: '{print $2}'|sort|uniq -c|sort -nr|head

9. 顯示所有80端口的網絡連接并排序

這里的80端口是http端口,所以可以用來監控web服務。如果看到同一個IP有大量連接的話就可以判定單點流量攻擊了。

- #netstat -an | grep :80 | sort

![]()

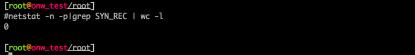

10. 查找出當前服務器有多少個活動的 SYNC_REC 連接

正常來說這個值很小,最好小于5。 當有Dos攻擊或的時候,這個值相當的高。但是有些并發很高的服務器,這個值確實是很高,因此很高并不能說明一定被攻擊。

- #netstat -n -p|grep SYN_REC | wc -l

11. 列出所有連接過的IP地址

- #netstat -n -p | grep SYN_REC | sort -u

![]()

12. 列出所有發送SYN_REC連接節點的IP地址

- #netstat -n -p | grep SYN_REC | awk '{print $5}' | awk -F: '{print $1}'

![]()

13. 使用netstat命令計算每個主機連接到本機的連接數

- #netstat -ntu | awk ‘{print $5}’ | cut -d: -f1 | sort | uniq -c | sort -n

14. 列出所有連接到本機的UDP或者TCP連接的IP數量

- #netstat -anp |grep 'tcp|udp' | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

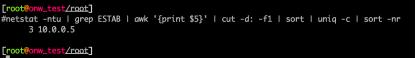

15. 檢查 ESTABLISHED 連接并且列出每個IP地址的連接數量

- #netstat -ntu | grep ESTAB | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr

16. 列出所有連接到本機80端口的IP地址和其連接數

80端口一般是用來處理HTTP網頁請求。

- #netstat -plan|grep :80|awk '{print $5}'|cut -d: -f 1|sort|uniq -c|sort -nk 1

![]()

17. 顯示連接80 端口前10的ip,并顯示每個IP的連接數

這里的80端口是http端口,所以可以用來監控web服務。如果看到同一個IP有大量連接的話就可以判定單點流量攻擊了。

- #netstat -antp | awk '$4 ~ /:80$/ {print $4" "$5}' | awk '{print $2}'|awk -F : {'print $1'} | uniq -c | sort -nr | head -n 10

![]()

18. 用tcpdump抓包

- #tcpdump -i eth0 tcp and port 9000 -C 100 -W 1 -w /tmp/9000.pcap

![]()