黑客通過攝像頭偷刪警察蜀黍文件

有個很有意思的觀點:“黑客”以前是個褒義詞,現在是個貶義詞。

為什么這么說?早期黑客的定義是以極高的技術動因考察現有系統架構,找出其脆弱性并提出修補方案。而現在的黑客找出脆弱性后跑偏了,或是發起惡意攻擊,或是想辦法撈一筆。

真正做網絡安全的白帽們也與之處于博弈對立關系,技承一脈,又相殺江湖。

布魯斯·韋恩在《蝙蝠俠》中說道:想要戰勝恐懼,必先成為恐懼。在網絡安全里同樣如此,網絡安全專家們在研究安全技術時會先從黑客攻擊著手,換位思考,將自己“變成”黑客。

換位

拿物聯網安全防御舉個栗子。

還記得雷鋒網前段時間扒過的管控系統“善意”幫違規扣分的人士自動“銷分”事件嗎?

這個“鬼銷分”事件的罪魁禍首就是一位黑客,他將自家路由器與街道上的監控攝像頭放在一起,然后通過這個渠道入侵了交警視頻監控后臺,進入車輛違規系統,植入惡意軟件,將自己所在單位的所有車牌信息輸入,只要本單位的車輛違規扣分,自動啟動“銷分”程序。

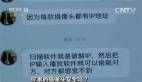

老朋友知道創宇CTO楊冀龍也爆料了一個相似案例,在協助某公安系統偵查文件憑空被刪事件時候,發現源頭就是附近攝像頭旁邊放的帶3G上網卡筆記本電腦。看起來完好無損的攝像頭早被黑客入侵成為攻擊跳板。

一般來說,黑客的入侵攻擊分六步:信息搜集,網絡接入,漏洞探測,嘗試滲透,效果評估,最后實施攻擊。

假設最近被分手的黑客小A準備報復社會搞點事情,他要怎樣一步步入侵攝像頭系統?

首先要觀察攝像頭及周圍信息,趁沒人爬梯子上去找到攝像頭旁邊網線,拔下來插到自己的筆記本接入網絡。接下來開始探測網絡及子網系統,運氣好的話可能探測到成百上千個攝像頭,以及背后的控制系統和數據備份系統。之后可以通過控制系統尋找漏洞并嘗試滲透,滲透成功后刪掉幾個文件,再嘗試將攝像頭轉向,如果能轉向表明入侵成功。

之后小A就可以暗戳戳進行長期埋伏,找一個小的路由器或者交換機,插上充電寶放在攝像頭上方,再放上3G上網卡接一根網線,就可以通過自己的系統隨時進內網。

當然這種操作只能爽一時,之后可能一路奔向鐵窗里……

“掌握了黑客入侵過程防御就可以采取對應的防御措施堵住他每一步路。”

比如在信息搜集階段,可以將傳輸內容進行安全加密,或者添加假信息混淆視聽;在網絡接入階段加強認證,添加基站安全檢測、WIFI安全檢測;在漏洞探測層面可以用DNS等入侵檢測系統發現問題,在黑客嘗試滲透階段可以用蜜罐引誘攻擊,或者進行流量監測;在攻擊效果評估階段,可以給出一個假文件進行反攻;在最后實施攻擊階段也可以進行應急防護、數據鎖等措施。

不知攻焉知防,要進行防御先要掌握黑客攻擊過程。

弱雞

你可能會問,網絡安全問題那么多,為什么選擇物聯網安全的防御舉例?答案只有一個,太弱雞……

楊冀龍分享了一組數據,知道創宇曾為公安部、網信辦、工信部等共計100多萬個網站業務系統做云防御,同時也為銀行、中央黨校、共青團中央等提供應急防御。早前在為最高法網站進行防御時,遇到過大規模流量攻擊。

誰會攻擊最高法?

觀察發現,發起攻擊的有30多萬個IP,他們通過測繪系統查看IP地址發現:其中17萬IP來自攝像頭,另外13萬IP來自家庭路由器。攝像頭和路由器當然不會有了思想自動攻擊,只不過被當成了跳板。繼續順藤摸瓜發現這些設備的控制系統被來自意大利的黑客團伙入侵了,黑客操縱著攝像頭和路由器進行攻擊。

“那時候我們發現:物聯網設備安全問題已經影響到整個網絡空間,所以從14年開始我們一直在研究物聯網安全。”

楊冀龍告訴小編,他們利用網絡空間探測引擎ZoomEye在2018年對物聯網設備進行了全年監測發現,全球暴露在互聯網上的物聯網設備已超過6000萬臺:路由器2452萬臺,網絡攝像頭1253萬臺,NAS319萬臺,打印機68萬臺。

這四類也是目前監測到暴露數量最多且最易受到安全威脅的物聯網設備:

全球路由器有將近400萬個Telnet服務暴露在互聯網上,一旦攻擊者通過telnet服務登錄到路由器上,意味著接入內部局域網控制如物聯網網關、攝像頭等設備,威脅人們的隱私、財產和生命安全;

攝像頭暴露的HTTP服務數量最多,假設暴露在互聯網中的攝像頭有10%存在弱口令,他們極易變成僵尸網絡的受控機,那么將有可能制造出高達Tbps級別的DDoS攻擊;

攻擊者可以連接到存在漏洞的NAS設備上編寫簡單的持久性shell,進而執行更多的命令。有的執行命令可以允許他們轉儲NAS設備的完整數據庫,其中包含電子郵件、用戶名以及MD5校驗值的用戶隱私數據;

全球僅有不到2%的打印機是真正安全的。有相當一部分打印機的HTTP服務沒有啟用必要的登錄認證機制,導致遠程用戶不需要登錄即可訪問,會讓設備上的文檔信息處在數據泄露的高風險威脅中。

這塊為網絡黑產送上門的“肥肉”面臨的安全威脅遠比想象來得多,感知層、網絡層和應用層都面臨不同的安全威脅。

比如感知層的安全威脅主要來自硬件本身,包括默認配置與固件更新機制兩方面。

其中最大的安全威脅是出廠口令,互聯網上有大量物聯網終端未設置安全密碼或使用默認密碼。攻擊者利用默認密碼每天可入侵超過10萬臺如家用路由、智能電視、冰箱等電子設備,并將其作為僵尸網絡的一部分。

在固件更新方面,攻擊者可以利用物聯網終端的固件更新機制漏洞,而輕易的將惡意偽裝成固件安裝進設備中。攻擊者可以利用此種方式在終端中植入木馬控制終端發起攻擊、竊取信息或建立跳板。

物聯網網絡層可劃分為接入網絡和業務平臺兩部分,它們面臨的安全威脅主要包括隱私泄露威脅,攻擊者利用極易攻破的網絡傳輸協議,竊取其中維護的用戶隱私及敏感信息信息。另外還有基礎密鑰泄露威脅,物聯網業務平臺WMMP協議以短信明文方式向終端下發所生成的基礎密鑰。攻擊者通過竊聽可獲取基礎密鑰,任何會話無安全性可言。

應用層同樣面臨很多安全威脅,比如數據保管不當而導致隱私數據泄露,又比如去年知名跑車(特別點名特斯拉)因遙控鑰匙系統漏洞導致車輛可以被輕松“盜走”。

總之,黑客遠比你想象中更狡猾難纏。

道遠

據數據調查統計公司Statista統計,2018年全球物聯網部署設備數量已達到231.4億臺,根據預測2019年將達到266億臺,預計到2025年,物聯網部署設備數將超過750億臺。

如此規模的物聯網設備安全性不能保證會如何?可能黑客會通過你的智能燈控系統入侵,會通過你的智能音箱入侵,甚至連智能電飯煲都能被利用發起攻擊……

究竟應該如何進行防御?

從攻防兩個維度出發,物聯網安全防御體系應具備:分層防御和跨層防御兩種協同防御體系。

- 通過分層防御實現針對某一層面內攻擊的防御;

- 通過跨層防御實現對攻擊者的攻擊行為模擬和反向防護測試,以及全滲透過程的攻擊防御。

簡單說,分層防御就是針對每一個點進行防御,跨維度防御主要是針對人進行套路,楊冀龍告訴編輯,他們公司內部經常會挖坑給員工發釣魚郵件,內容多樣而且相當逼真。

以一個智能門鎖為例,楊冀龍講解了應對黑客攻擊過程中的防御系統。

智能門鎖一般會通過基站訪問門鎖服務器,手機通過基站也可以連接門鎖服務器。所以智能手機與門鎖僅通過互聯網的一個控制服務器就可以聯通。除此之外,通過藍牙和NFC也可以聯通,管理人員可以在網上進行密碼管理。

但有幾個問題,比如作為唯一的中央服務器的門鎖服務器可能面臨攻擊。假設入口可以每小時處理一百個請求,而黑客每秒鐘發起一千個請求,服務器就無法工作。這就是流量攻擊,可以阻斷業務。另外手機與門鎖的通信,包括藍牙通信或者NFC通信都有很多熱點,且很多使用無線路由,黑客用強信號壓制完全可以進行阻攔。

相應的解決方案也有很多,比如可以通過威脅情報,或者進行身份認證、資產識別等,對APP防護可以進行代碼加固。也就是在整個過程中,分層提供微觀的防御模塊,最終組成一個宏觀的防御體系。

總體而言,物聯網這些弱雞設備有幾個特點:

第一,難更新、難升級,一旦被控制就很難找回控制權;

第二,物聯網設備芯片較為簡單,缺乏復雜的計算加密認證,攻擊難度降低;

第三,長期不關機,黑客隨時用。

據Gartner調查,全球近20%的企業或相關機構在過去三年遭受了至少一次物聯網的攻擊。在中國,2018年前三季度同比2017年增長高達138%,預計2019年的物理網安全事件還將比2018年增長近六倍。

面對增長的安全威脅,聯網設備的安全防護仍然任重道遠。