淺談IPv6的入侵與防御

前言

最近的客戶,從前年開始進行ipv4到ipv6的過渡,到目前為止,大部分設備處于雙棧或者部分系統沒有進行過渡更新。

因為畢竟是甲方,所以工作推進的很穩健,到交到我們手上的時候,我們只需要輸出關于對ipv6的攻擊與防御及優化方案。

伊始

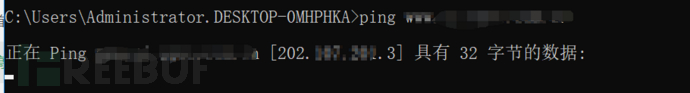

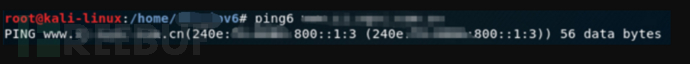

說到ipv6,很多人可能都有一些了解,所以如果上來就ping目標域名的話,100%解析的是ipv4的地址。

如圖所示,因為目標服務器客戶已經在防火墻上設置了禁ping,所以這里我們只看解析的地址,很明顯,這是ipv4地址。

那么我們如何解析為ipv6的地址,讓它走ipv6的流量呢。

在linux下:

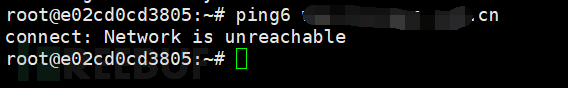

(1) ping6 (域名或者ipv6地址)

不過如果pc請求端配置錯誤的情況下,可能會出現:

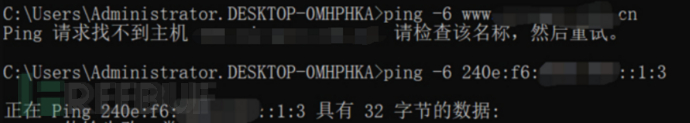

windows下當支持ipv6的時候如何解析ipv6呢?

(2) ping -6 (ipv6地址)

配置

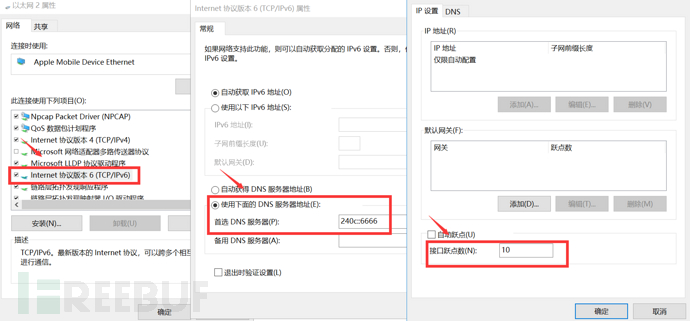

1. windows

DNS服務器設置為240c:6666。

簡單的原則就是:躍點數越小,網絡優先級越高。躍點數的理論賦值范圍是 1 ~ 999,但躍點數低于10 ,可能會導致某些網絡訪問失敗。

2. 基本配置:

(1) 攻擊端

- 硬件:阿里云IPv6主機一臺

- 網絡:IPv6地址(xxxx)

(2) 服務端

- 硬件:外網網站同配置的冗余主機

- 網絡:IPv6地址(xxxx)

- 驗證工具:IPv6攻擊工具套件、AWVS漏洞,pocsuite。

ipv6現狀:

IPv6相比IPv4雖然在協議安全性方面進行了改進,但傳輸數據報的基本機制沒有發生改變,依然存在一些和IPv4相同的攻擊,如針對應用層(HTTP)、傳輸層(TCP)的攻擊,同樣對IPv6網絡構成較大威脅。由于IPv6協議發布較早,隨著IPv6推廣的逐步擴大、一些新型攻擊方式也不斷出現,如利用IPv6擴展報頭、NDP協議以及ICMPv6的攻擊,都是針對IPv6協議存在的各類缺陷。另外,IPv4向IPv6過渡長期共存也引發新的安全挑戰,如雙棧機制過濾不嚴、利用隧道機制繞過安全設備等等。

綜上所述,在設計驗證方案時,按驗證的方向分為三類:IPv4和IPv6共有安全、IPv6特有安全、IPv4/v6過渡長期共存的安全。

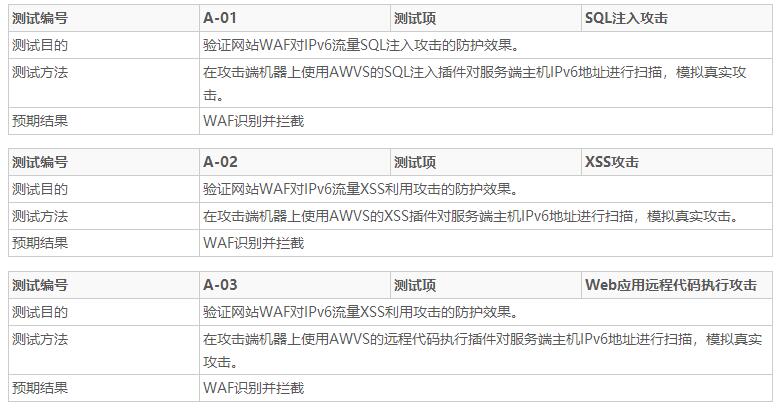

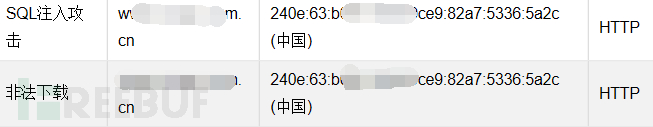

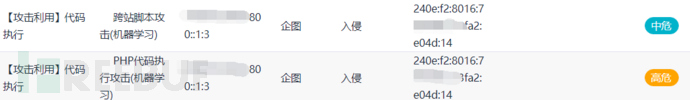

主要評估客戶網站安全設備對基于IPv6流量的傳統網絡及應用攻擊的防護效果,驗證選取一些典型攻擊方式,如SQL注入、XSS、遠程溢出等進行測試。

測試用例設計如下:

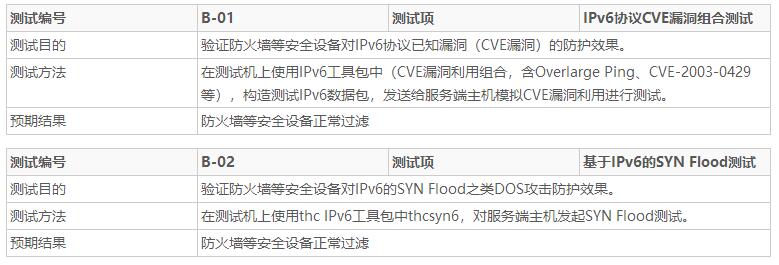

主要評估客戶外網網站安全設備對利用IPv6協議漏洞發起攻擊的防護效果。

利用IPv6協議漏洞的攻擊,目前已知的IPv6攻擊手段有NDP欺騙攻擊、路由重定向攻擊、ICMPv6協議攻擊(Overlarge Ping等)、基于IPv6的SYN Flood攻擊等,其中NDP中欺騙攻擊、路由重定向攻擊基于LAN的攻擊,不屬于本次驗證范圍,因此驗證選取ICMPv6協議攻擊、基于IPv6的SYN Flood攻擊等進行測試。測試用例設計如下:

測試編號B-01測試項IPv6協議CVE漏洞組合測試

測試目的驗證防火墻等安全設備對IPv6協議已知漏洞(CVE漏洞)的防護效果。

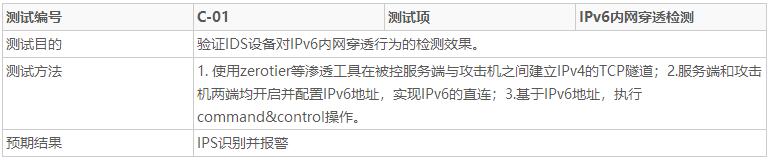

主要評估客戶外網網站安全設備在支持雙棧協議的網絡環境下,對過渡機制下面臨安全問題的防護效果。雙棧機制允許訪問路徑沿途設備同時支持IPv4與IPv6數據包,如果攻擊者控制一臺IPv4設備,可以建立IPv6地址的隧道,使用兩種協議協同作戰,從而繞過防火墻或者IDS設備。

本次驗證,假設攻擊者已控制服務端主機,通過嘗試建立IPv6隧道,測試對IDS設備的穿透效果。測試用例設計如下:

3. 測試總結:

客戶購買了大量的安全設備,最后只在2臺設備上捕捉到了IPV6的攻擊流量。感慨國內ipv6的安全發展,任重道遠。

經過驗證測試,發現IPv6網絡的安全防護,存在以下問題:

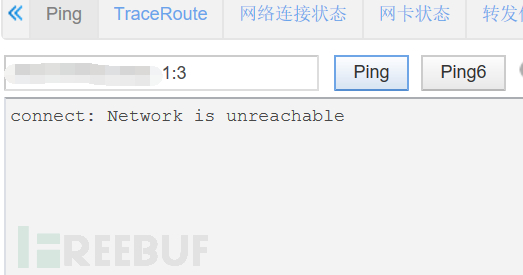

(1)部分安全設備,實際對IPv6的支持不足。如部分安全設備無法查詢出IPv6攻擊日志,甚至存在IPv6網絡連通性的問題。如通過某臺IPS設備,Ping外網網站的IPv4和IPv6地址測試,網絡連通性存在差異。

IPv4地址網絡可達IPv6地址網絡不可達。

(2)安全設備對通過IPv6over4隧道實施的內網穿透檢測能力不足。此類內網穿透,通常發生在防火墻內部,防火墻難以檢測。通過建立IP6over4隧道,又使得攻擊隱蔽,可以繞過IPS等安全設備

后記

ipv4轉向ipv6的大潮流是不可替代的,就如5G一樣,雖然現在因為各種各樣的原因,推進的不是很快,但是總有一天,這個時代會來臨,所以有興趣的兄弟可以開始學習了。

在寫方案時期,查閱很多學術論文,零幾年的文章有很多,不得不感慨時光流逝,和前人的高瞻遠矚。

因涉及敏感信息,部分打碼,文中工具及腳本暫不公開。