MyDoom病毒:2019依舊肆虐

臭名昭著的MyDoon計算機蠕蟲,早在2004年便被初次發現,其位列破壞性計算機病毒前十名,估計損失達380億美元。盡管已經“風光”不再,現在的MyDoom在整個網絡威脅環境中仍占有一席之地。比如距離現在最近的2017年,在Palo Alto Networks的雙月威脅報告中我們記錄了發生在歐洲、中東以及非洲地區的MyDoom活動。

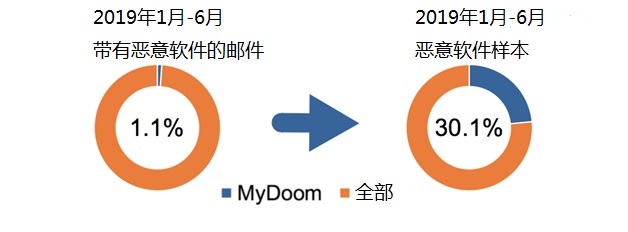

在過去幾年中,MyDoom的生存保持相對穩定,在我們看到的帶有惡意軟件附件的郵件當中,平均約占1.1%。此外,我們每個月都記錄到有成千上萬個MyDoom樣本。大多數MyDoom郵件來自于在中國注冊的IP地址,其次是來自于美國。這些郵件在全世界范圍內傳送,其目標主要為高科技產業、批發及零售行業、醫療行業、教育以及制造業。

本文跟蹤了近幾年MyDoom病毒的活動情況,并聚焦2019年上半年的發展趨勢。

MyDoom在2015-2018年的活動情況

MyDoom的傳播方法是通過使用SMTP (Simple Mail Transfer Protocol, 簡單郵件傳輸協議)的電子郵件來擴散。我們對兩組郵件進行了對比,一組是帶有MyDoom附件的郵件,另外一組是包含其他任意類型惡意軟件附件的郵件,在2015至2018年的四年當中,我們發現平均有1.1%的惡意郵件含有MyDoom。對于同一時期的個體惡意軟件樣本, MyDoom占全部個體惡意附件的21.4%。

為什么MyDoom郵件比MyDoom附件的占比低如此之多?這是因為,許多惡意郵件帶有同一惡意樣本并將其發送至成百上千個接受方。而MyDoom為多態,我們發現它針對每個郵件都有不同的文件哈希。因此,盡管MyDoom郵件數量相對較少,但在樣本數量上與其他通過郵件來傳播的惡意樣本來比較是相對較高的。表1即為2015至2018年的統計數據,

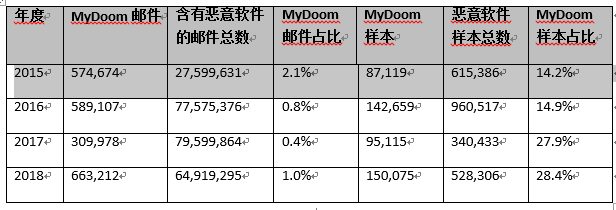

表1:2015-2108年間的MyDoom統計數據

圖1. 2015年MyDoom活躍水平

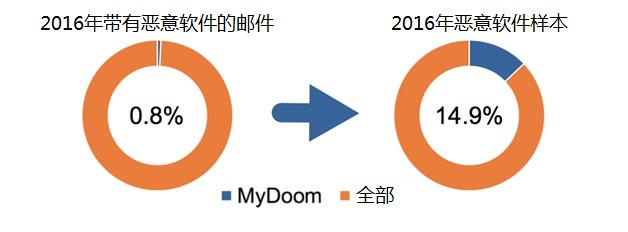

圖2. 2016年MyDoom活躍水平

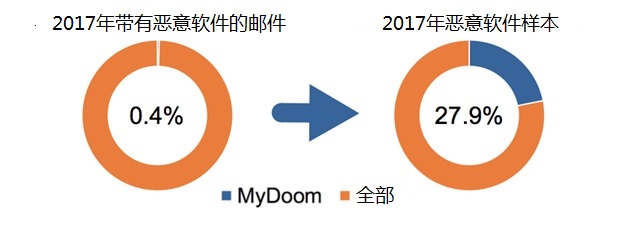

圖3. 2017年MyDoom活躍水平

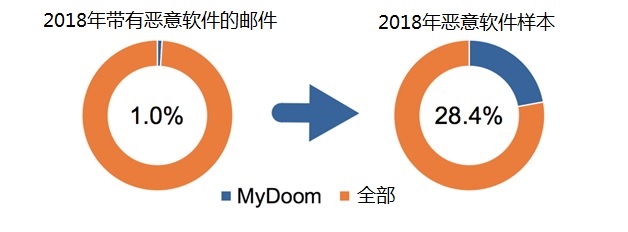

圖4. 2018年MyDoom活躍水平

MyDoom在2019年的活動情況

2019年上半年MyDoom的活躍程度,與2018年全年平均水平基本持平,僅在郵件和惡意軟件樣本占比方面略微高一點。見表2,

表2, 2019年上半年MyDoom數據

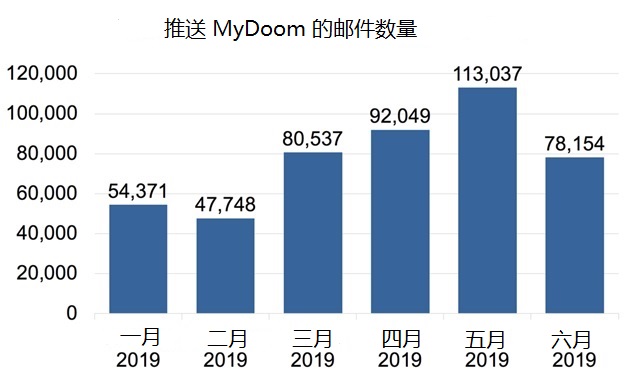

圖5. 2019年上半年MyDoom活躍水平

不止一個月里有574個MyDoom樣本出現,因此下表3中的MyDoom惡意軟件樣本總數與上一表中整個六個月期間的MyDoom樣本總數不同。

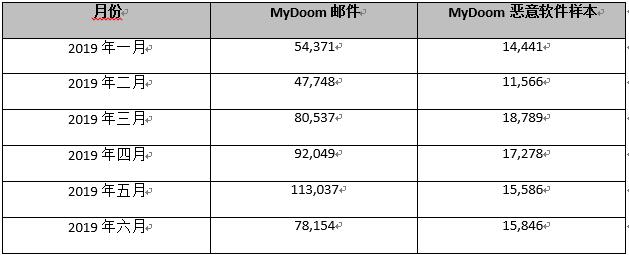

表3, 2019年上半年各個月MyDoom數據

圖6. 圖表顯示2019年1月至6月間的MyDoom活躍水平

那么這些郵件來自于何處?在2019上半年中我們發現IP地址排在前十名的國家和地區包括,

● 中國大陸: 349,454 封郵件

● 美國: 18,590 封郵件

● 英國: 10,151 封郵件

● 越南: 4,426 封郵件

● 韓國: 2,575 封郵件

● 西班牙: 2,154 封郵件

● 俄羅斯: 1,007 封郵件

● 印度: 657 封郵件

● 臺灣地區: 536 封郵件

● 哈薩克斯坦: 388 封郵件

目標國家比來源國家更加多樣且分布均勻,排在前十名的國家和地區分別是,

● 中國大陸: 72,713 封郵件

● 美國: 56,135 封郵件

● 臺灣地區: 5,628 封郵件

● 德國: 5,503 封郵件

● 日本: 5,105 封郵件

● 新加坡: 3,097 封郵件

● 韓國: 1,892 封郵件

● 羅馬尼亞: 1,651 封郵件

● 澳大利亞: 1,295 封郵件

● 英國: 1,187 封郵件

那么,在這期間排在前十位易受攻擊的行業是,

● 高科技: 212,641封郵件

● 批發零售:84,996 封郵件

● 醫療: 49,782 封郵件

● 教育: 37,961 封郵件

● 制造: 32,429 封郵件

● 專業及法律服務: 19,401 封郵件

● 電信: 4,125 封郵件

● 金融: 2,259 封郵件

● 運輸及物流: 1,595 封郵件

● 保險: 796 封郵件

當然以上結果很容易受到客戶規模的影響。但是,這一數據顯示中國和美國既是多數MyDoom的來源國,也是這一病毒的目標國。

MyDoom的特征

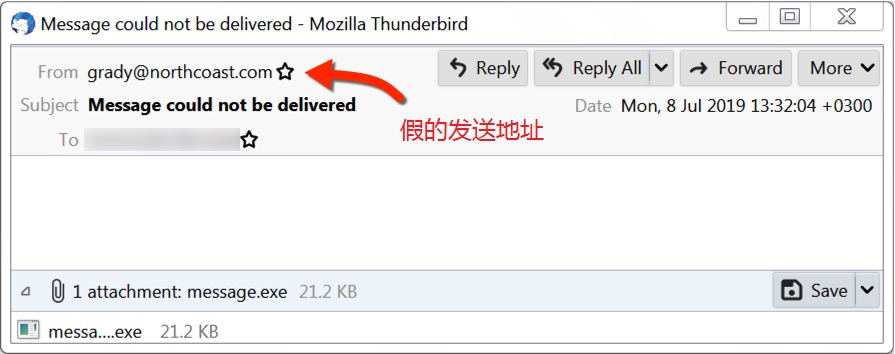

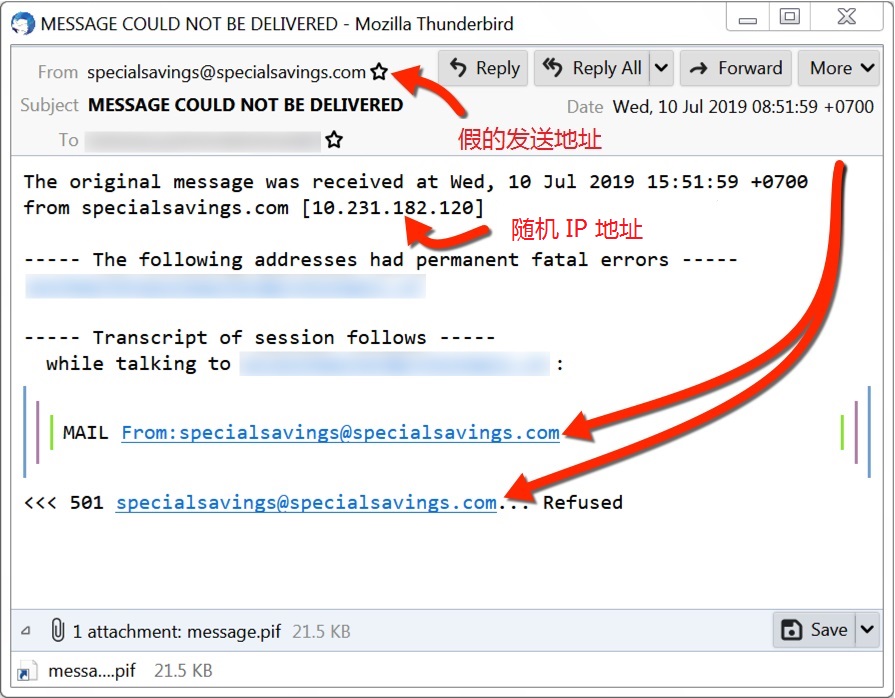

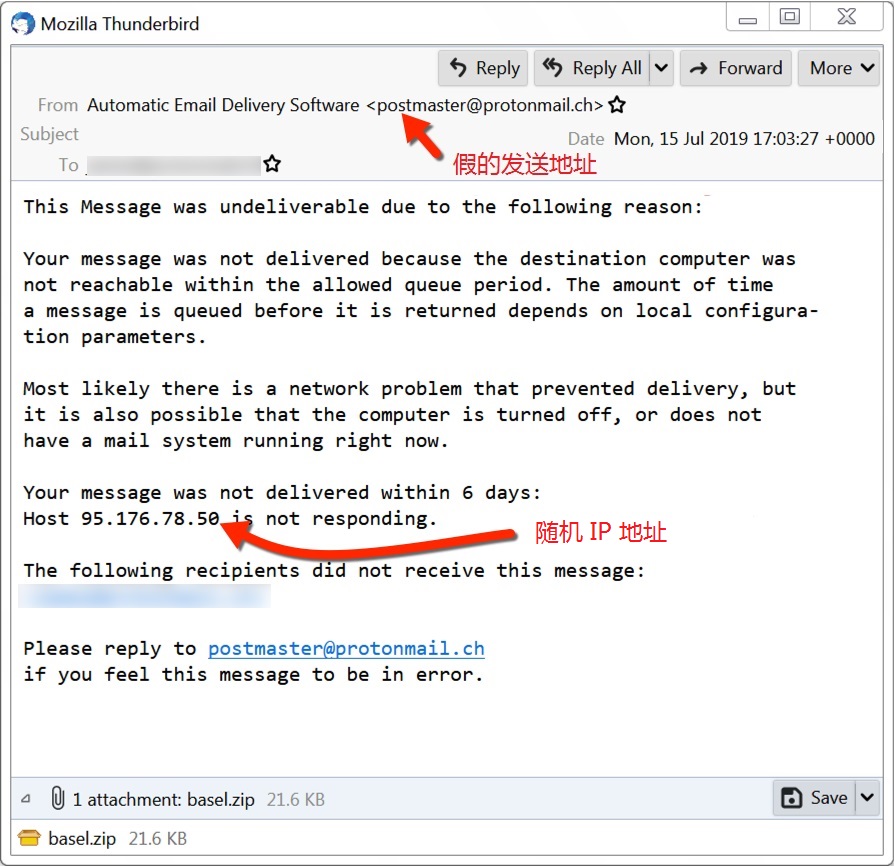

多年以來,MyDoon的傳播有著相同的特征。2019年2月,人工智能和網絡安全公司Cylance對MyDoom采樣進行了分析,發現現在的MyDoom樣本都有著類似的特征。通常情況下,郵件發送MyDoom病毒,會偽裝成郵件發送失敗后返回的報告,郵件標題為,

● 發送失敗

● 郵件發送報告

● 郵件系統錯誤 – 郵件返回

● 郵件可能無法收到

● 郵件返回:數據格式錯誤

● 郵件返回:詳細信息參考記錄

另外,我們還經常看到MyDoom郵件的標題字母排列混亂,有些標題還會呈現出以下這種形式,

● Click me baby, one more time

● hello

● Hi

● say helo to my litl friend

以下圖9、圖10和圖11,來自于2019年7月 MyDoom 郵件樣本的截屏,

圖9. 2019年7月的一份MyDoom郵件樣本 (1)

圖10. 2019年7月的一份MyDoom郵件樣本 (2)

圖11. 2019年7月的一份MyDoom郵件樣本 (3)

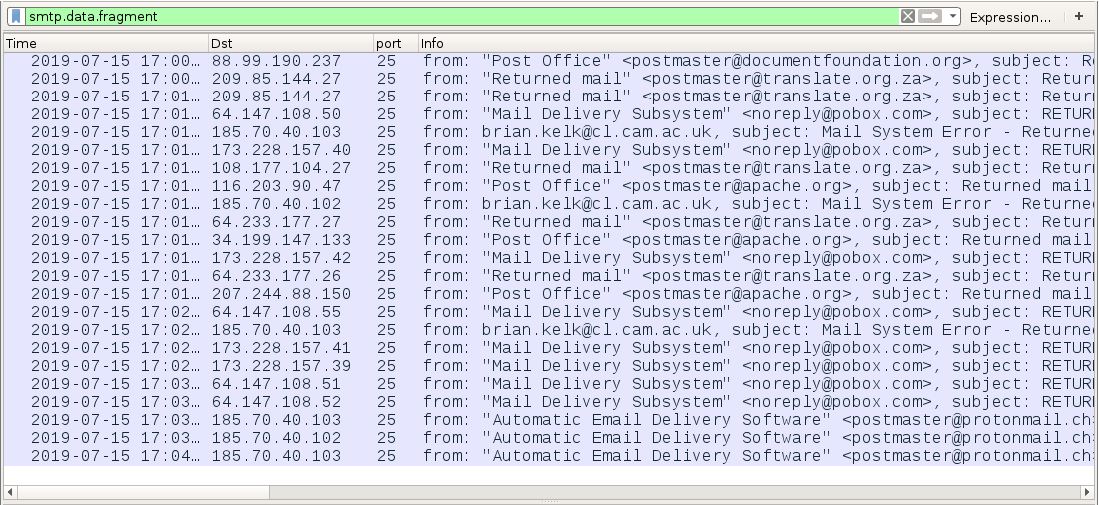

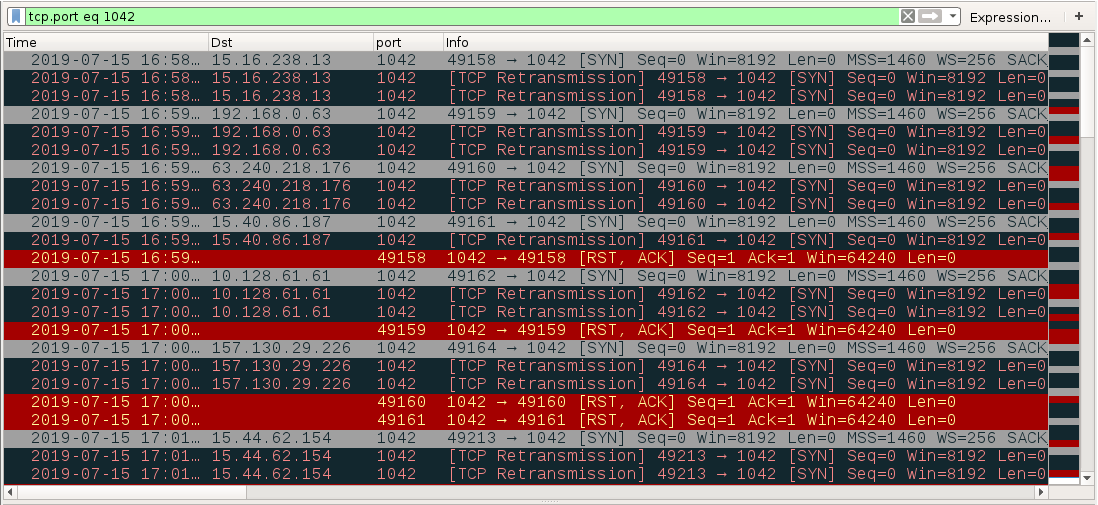

這些MyDoom郵件的附件都是可執行文件,或者是壓縮包中含有可執行文件。MyDoom惡意軟件可將Windows 主機感染為惡意軟件自動發送機器人,然后將MyDoom郵件發送至不同郵件地址,即使受感染的Windows主機沒有郵件客戶端,也將發送惡意郵件。此外,MyDoom的另外一個特征,是試圖通過TCP接口1042來連接多個不同IP地址。

圖12. 2019年7月15日來自某受MyDoom感染主機的郵件流量

圖13. 某個受MyDoom感染的主機試圖通過TCP端口1042進行連接

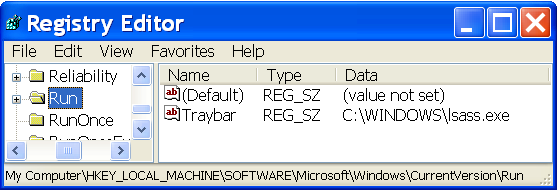

在某個Windows 7主機,MyDoom自我復制后并放置于路徑AppData\Local\Temp directory as lsass.exe, 但在Windows注冊表中惡意軟件是無法持續的。在某個Windows XP主機中,MyDoom可執行文件自我復制并放置于路徑C:\Windows\lsass.exe下,通過HKEY_LOCAL_MACHINE路徑下的注冊表以及SOFTWARE\Microsoft\Windows\CurrentVersion\Run路徑下一個名為Traybar的數據倉庫工具來實現,如圖14所示,

圖14:MyDoom在某個Window XP主機上的持續性

結論

盡管早在2004年便被發現,MyDoom在今天仍然活躍,這足以證明其初始破壞性該有多么強大。多年來,仍有大量的基礎設施受到感染,我們在今天的威脅環境中仍能繼續看到MyDoom的存在。此外,盡管在惡意郵件當中含有MyDoom病毒的比例相對較小,但這一病毒始終存在。

基于對我們所掌握數據的分析,大多數受到MyDoom感染的基礎設施其IP地址大多來自中國,而美國則緊跟其后。盡管MyDoom病毒全球傳播并指向多個國家,但中國和美國仍然是兩個主要接收MyDoom郵件的國家。高科技產業是其最大攻擊目標。

Palo Alto Networks(派拓網絡)的Threat Prevention Platform可輕松檢測到該惡意軟件,從而有效保護客戶免受MyDoom影響。同時,AutoFocus用戶可借助MyDoom標簽來追蹤MyDoom意圖。

入侵指標

MyDoom EXE Samples from July 2019 自2019年7月以來的MyDoom可執行文件樣本

1b46afe1779e897e6b9f3714e9276ccb7a4cef6865eb6a4172f0dd1ce1a46b42

48cf912217c1b5ef59063c7bdb93b54b9a91bb6920b63a461f8ac7fcff43e205

50dfd9af6953fd1eba41ee694fe26782ad4c2d2294030af2d48efcbcbfe09e11

6a9c46d96f001a1a3cc47d166d6c0aabc26a5cf25610cef51d2b834526c6b596

9e4c6410ab9eda9a3d3cbf23c58215f3bc8d3e66ad55e40b4e30eb785e191bf8