警惕利用“新冠病毒”名義的網絡釣魚攻擊

最近,利用冠狀病毒爆發事件展開的攻擊活動頻出,主要的攻擊形式為針對個人的網絡釣魚。基于這個現狀,筆者整理了幾類比較典型的攻擊案例,借此希望幫助大家更好地識別虛假、惡意信息。

疫情當前,不容黑客妄行。

1. 提供周圍區域的感染列表

在美國,黑客冒充疾病預防控制中心和病毒專家,針對個人進行網絡釣魚攻擊。

網絡釣魚模擬和安全意識培訓機構KnowBe4的研究人員發現了這些網絡釣魚活動,攻擊者號稱會提供周圍區域的感染列表,以此誘騙潛在的受害者點擊郵件中嵌入的鏈接并進入釣魚頁面。

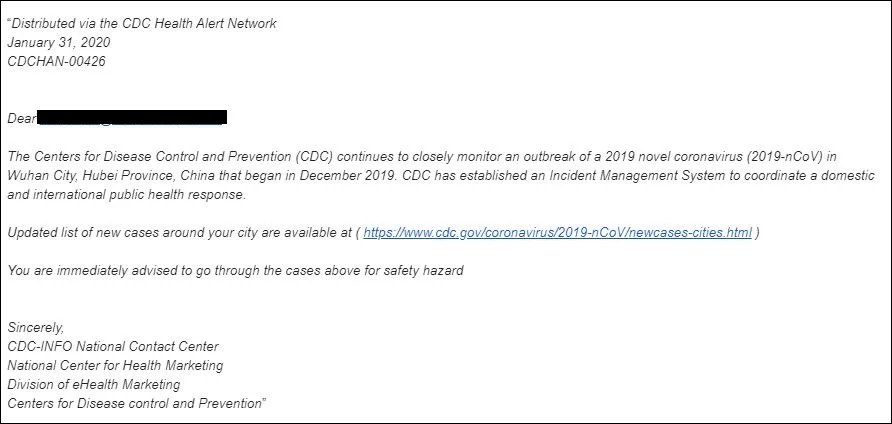

在KnowBe4發現的網絡釣魚電子郵件樣本中,攻擊者嘗試將其垃圾郵件偽裝成由CDC(疾病預防控制中心)的Health Alert Network(健康警報網絡)分發的官方警報。然后,告知攻擊目標——疾病預防控制中心已經建立了事件管理系統,以協調國內外公共衛生對策。然后,攻擊者以鏈接的形式誘使他們接收其城市周圍新感染病例的更新列表。而結果是,攻擊者通過釣魚頁面收集并竊取了用戶憑證。

冠狀病毒網絡釣魚電子郵件示例(KnowBe4)

2. 提供安全措施

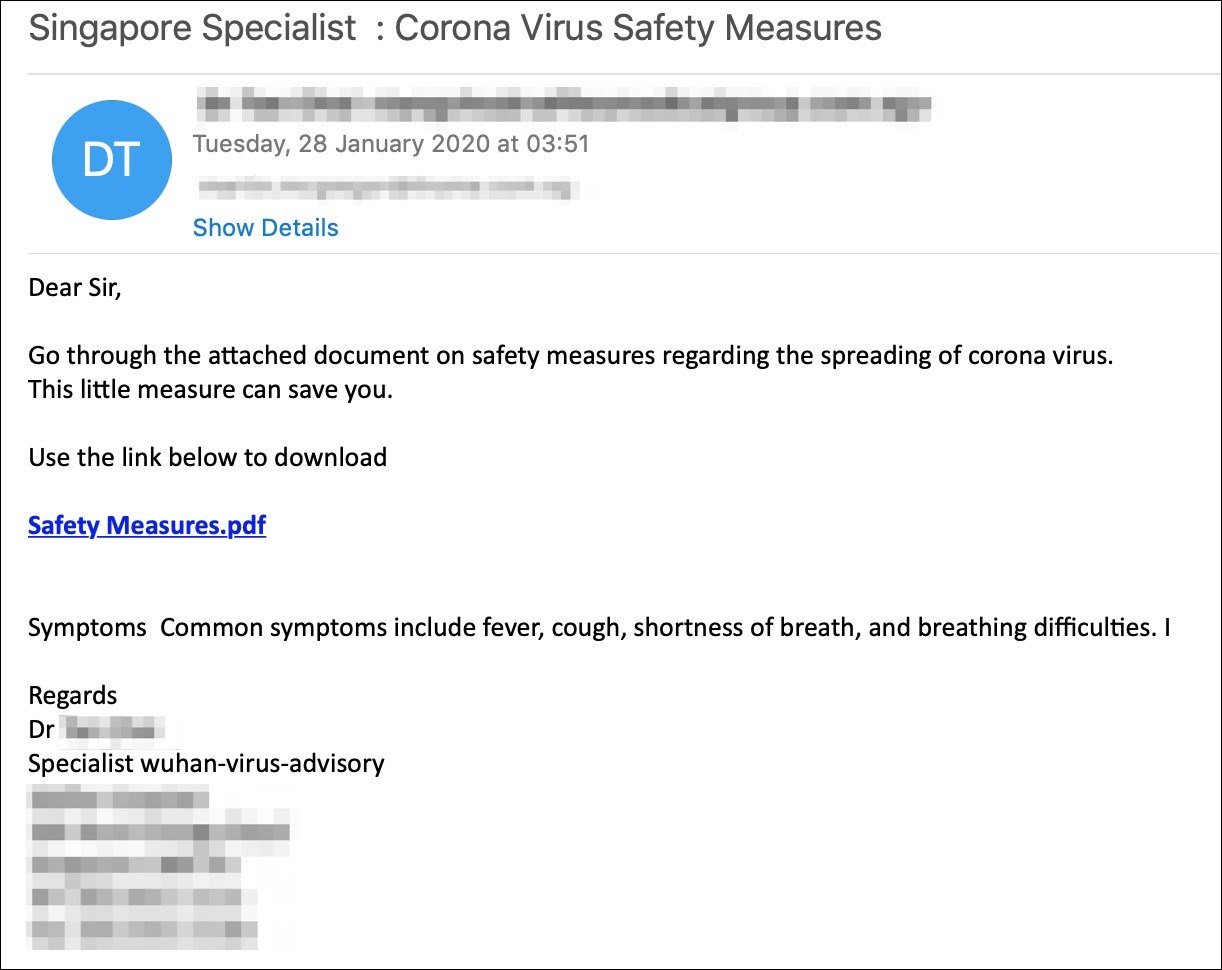

安全公司Mimecast發現了另一起利用新型冠狀病毒誘餌的網絡釣魚活動,這次是針對美國和英國人。在這一系列的網絡釣魚電子郵件中,則要求收件人“仔細閱讀所附文件中有關冠狀病毒傳播的安全措施”,并強調這些安全措施的重要性促使攻擊目標下載惡意PDF,而該PDF中的惡意軟件有效載荷將感染其計算機。

冠狀病毒網絡釣魚電子郵件樣本(Mimecast)

3. 提供冠狀病毒預防文檔

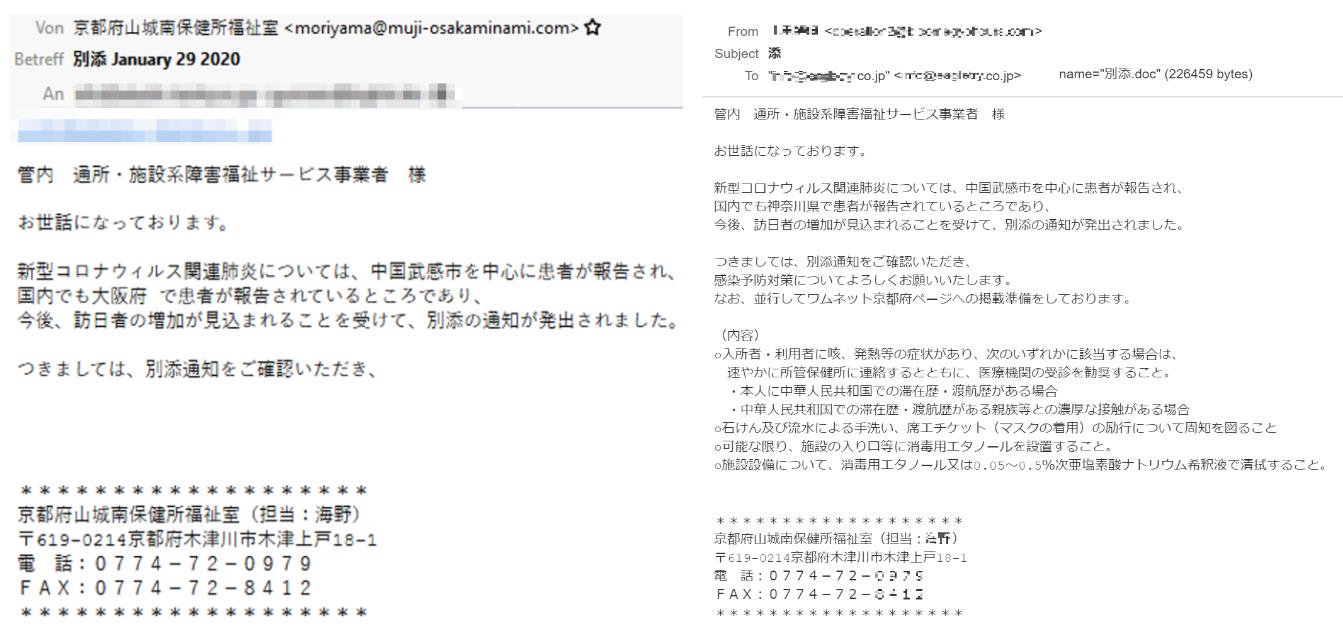

與Emotet集團有關的垃圾郵件發送者也在向日本目標積極發送電子郵件,警告他們日本岐阜,大阪和鳥取等縣都出現了感染。

事實上這些信息看起來非常像是來自殘疾福利服務提供者和公共衛生中心的官方通知,但實際是攻擊者使用了被盜的電子郵件,以此作為模板建模的。

Emotet的“冠狀病毒”電子郵件樣本(IBM X-Force&Bom)

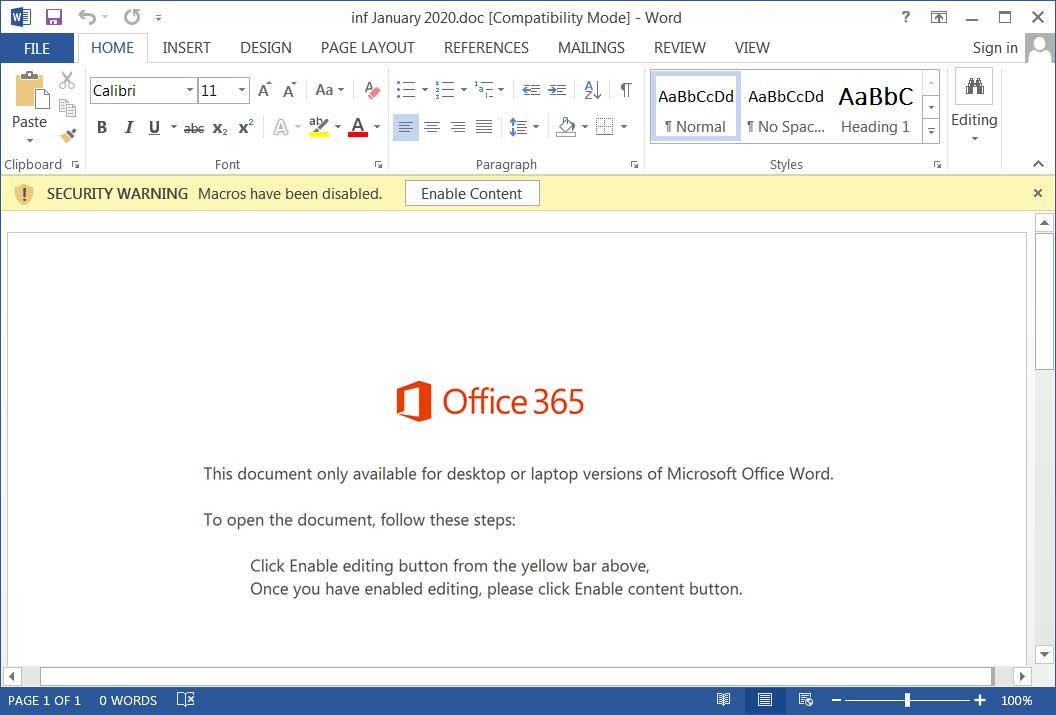

在這些電子郵件的附件中提供了有關如何預防冠狀病毒的詳細措施。一旦攻擊目標打開這些Word文檔,就會彈出一個EmotetOffice365文檔模板,并要求受害者“啟用內容”以查看完整文檔,啟用宏后,將使用PowerShell命令將Emotet有效負載安裝在受害者的設備上。一旦電腦受到感染,它就會將惡意垃圾郵件消息發送到其他目標,并將其他惡意軟件安裝到設備上,進而可以集用戶憑據,瀏覽器歷史記錄和敏感文檔,并且打包并發送到攻擊者控制的存儲服務器中。

示例Emotet惡意文檔模板

最后

攻擊者為了自己的惡意目的,利用乃至擴大公眾對新型冠狀病毒的恐慌而“趁火打劫”。不管是所謂的周邊感染列表還是新型冠狀病毒預防措施,公眾在接收、傳播疫情相關信息時,更需要謹而慎之,尤其要注意網絡安全問題。

- 首先,對郵件或其他渠道傳播的含有冠狀病毒感染解決方法或安全措施的文件保持警惕,不要隨意下載或打開文件名中帶有“武漢疫情”、“新型冠狀病毒”等熱點詞匯的exe、csr等可執行文件。

- 在技術上,實施可靠的網絡安全解決方案,例如防病毒解決方案;在電子郵件網關上實施過濾器,并在防火墻處阻止可疑IP地址。

- 在個人網絡衛生習慣上,建議使用強密碼并且不啟用附件宏。

伴隨著病毒的擴散,我們可能還會看到更多基于新型冠狀病毒的惡意電子郵件流量,社交媒體也或成為高頻的攻擊途徑。不僅僅是美國、英國、日本,中國同樣要高度警惕。疫情之下,需要我們有更強的判斷和更堅定的決心,不僅眾志成城打贏病毒戰,在網絡安全上同樣要守好關!