遠(yuǎn)程辦公安全威脅升級(jí),疫情下企業(yè)如何自保?

阿里妹導(dǎo)讀:身份認(rèn)證安全的 AI 化,是未來(lái)的一個(gè)大的趨勢(shì)。相信很多安全從業(yè)人員對(duì)最近兩年IDaaS在業(yè)界的興起都耳熟能詳。它是Gartner中區(qū)別傳統(tǒng)IAM產(chǎn)品的一個(gè)定義,全稱是IDentity as a Service,主要是指云化的身份認(rèn)證服務(wù)。今天,我們就來(lái)聊聊身份認(rèn)證安全如何為遠(yuǎn)程辦公抗疫保駕護(hù)航。

行業(yè)趨勢(shì)

本次2019-nCoV病毒的爆發(fā),加速了辦公上云和移動(dòng)的演變過(guò)程。無(wú)數(shù)企業(yè)今年的開工都轉(zhuǎn)到了線上,幾萬(wàn)人的直播,這種臨時(shí)性的波峰需求能良好的適配非云莫屬。這場(chǎng)突如其來(lái)的變故,也催熟了移動(dòng)辦公的需求。員工都在家里,通過(guò)自己的移動(dòng)設(shè)備來(lái)參與工作。

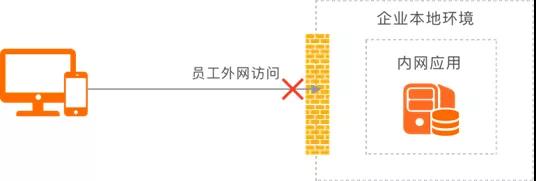

傳統(tǒng)企業(yè)遠(yuǎn)程辦公

即使沒有這些,IDaaS專注的密碼技術(shù)的安全挑戰(zhàn)在過(guò)去也是與日俱增的。如果說(shuō)通過(guò)對(duì)稱算法的賬戶密碼方式容易被撞庫(kù),今天,即使用非對(duì)稱技術(shù)生成的短期令牌,也仍然受到了挑戰(zhàn)。通過(guò)發(fā)一個(gè)釣魚的宏文件,或是一張有惡意腳本的圖片,都可以竊取你的會(huì)話憑證的,無(wú)論它有多少個(gè)字節(jié)長(zhǎng)。企業(yè)能做的,就是啟用更復(fù)雜的安全策略,但是在用戶體驗(yàn)上,又帶來(lái)了更多的詬病。

如上所述,企業(yè)很快發(fā)現(xiàn)更細(xì)粒度的去驗(yàn)證用戶看起來(lái)并不可行。未來(lái),通過(guò)引入AI技術(shù),對(duì)所有對(duì)內(nèi)和對(duì)外的業(yè)務(wù)系統(tǒng)的訪問(wèn)進(jìn)行全面分析計(jì)算,動(dòng)態(tài)檢查和更新現(xiàn)有的安全策略,然后利用適當(dāng)?shù)淖詣?dòng)安全控制,通過(guò)后臺(tái)來(lái)決定是否允許對(duì)核心系統(tǒng)的訪問(wèn),會(huì)大行其道。所有這些努力都是既安全又不會(huì)讓用戶煩惱。

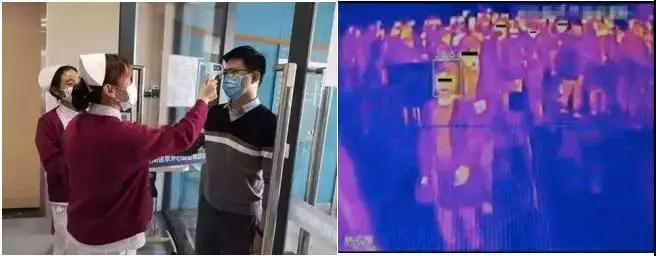

AI技術(shù)發(fā)展到今天,除了BostonDynamic那個(gè)機(jī)器人的驚艷后空翻,在這次抗疫過(guò)程中也是大顯身手。盡管機(jī)場(chǎng)車站人來(lái)人往,但是測(cè)溫設(shè)備已經(jīng)能快速甄別出發(fā)熱人員。

人工vs自動(dòng)

ESG年度研究報(bào)告指出,2020年安全性投資的前4個(gè)重點(diǎn)領(lǐng)域排在首位的是:使用AI/ML進(jìn)行威脅檢測(cè)的人工智能網(wǎng)絡(luò)安全技術(shù)(32%)。原因很簡(jiǎn)單,未來(lái)的數(shù)據(jù)是海量的,靠人工去篩選,效率是個(gè)大問(wèn)題。如果不能及時(shí)捕獲異常,就不能及時(shí)響應(yīng)。

國(guó)際趨勢(shì)

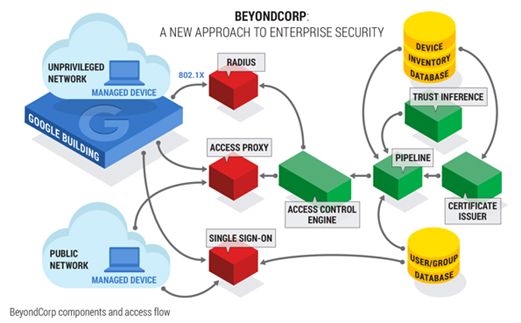

零信任自谷歌推出“BeyondCorp”后,圍繞身份認(rèn)證交付的零信任安全架構(gòu),開始得到業(yè)界的普遍認(rèn)可。

谷歌的BeyondCorp

這個(gè)模型的最大益處,就是把過(guò)去IT的一些最佳實(shí)踐上升到一個(gè)理論的高度,特別強(qiáng)調(diào)了人和設(shè)備的相互認(rèn)證。有了理論指導(dǎo)實(shí)踐,很多問(wèn)題都迎刃而解。比如,正向代理和反向代理IAP(Identity Aware Proxy, 上圖中的Access Proxy位置所示)在過(guò)去20年中被廣泛的采用,今天的演進(jìn)要求是它要和身份認(rèn)證授權(quán)互動(dòng)起來(lái)。同時(shí)因?yàn)橛辛诉@層代理,可以記錄所有的請(qǐng)求/返回內(nèi)容,不僅僅是相對(duì)簡(jiǎn)單的系統(tǒng)日志。它們可以作為后期大腦控制中心ACE(Access Control Engine)的感知輸入,作為機(jī)器學(xué)習(xí)的數(shù)據(jù)基礎(chǔ)。

如果還不能理解,那么聯(lián)系到最近爆發(fā)的疫情,看看各個(gè)小區(qū)路段是如何做到管控身份的就知道了。這時(shí)候,能被放行的只有小區(qū)的業(yè)主和相關(guān)人員,不僅僅是體溫正常的,你還要有本區(qū)的戶口本,或身份證等等。同時(shí),所有的進(jìn)出都要登記上報(bào),作為調(diào)研和管控的依據(jù)。

除了谷歌,國(guó)際的其它大廠也在快速跟上。2019年,傳統(tǒng)的網(wǎng)絡(luò)和企業(yè)安全廠商思科高達(dá)20多億美金收購(gòu)了認(rèn)證初創(chuàng)公司Duo Security。通過(guò)并購(gòu)將身份認(rèn)證集成到思科的安全互聯(lián)網(wǎng)網(wǎng)關(guān)SAG,云訪問(wèn)安全代理CASB,企業(yè)移動(dòng)管理MDM以及其它基于混合云的產(chǎn)品陣容中。

國(guó)內(nèi)趨勢(shì)

2019年,國(guó)內(nèi)的安全廠商也從自己擅長(zhǎng)的技術(shù)點(diǎn)紛紛切入零信任安全。一撥是傳統(tǒng)的VPN廠商提供軟件定義邊界SDP產(chǎn)品,減少互聯(lián)網(wǎng)暴露面作為賣點(diǎn)的。值得一提的是,離開了身份為核心的零信任安全是不完整的。身份和邊界必須充分結(jié)合起來(lái)才是完整的零信任,不能盲人摸象。

本次抗疫暴露了不少問(wèn)題,一方面,形勢(shì)需要,另一方面,倉(cāng)促上陣。很多企業(yè),還停留在傳統(tǒng)的VPN遠(yuǎn)程辦公上。它能滿足領(lǐng)導(dǎo)和運(yùn)維人員已經(jīng)很好了,上萬(wàn)人開視頻會(huì)議肯定掛。某國(guó)內(nèi)頂級(jí)銀行,對(duì)基礎(chǔ)設(shè)施投資數(shù)億每年,但是面對(duì)目前海量的在家辦公需求,還是卡頓,不得不尋求新的解決方案。

可以預(yù)見的是,疫情對(duì)行業(yè)的影響也將是深遠(yuǎn)的。遠(yuǎn)程辦公,在線教育都會(huì)成為熱點(diǎn)。IT圈子對(duì)圍繞身份認(rèn)證授權(quán)的零信任網(wǎng)絡(luò)也會(huì)有更高的熱情。但是,羅馬不是一天建成的。谷歌自2013年開始,前后花了6年推出了BeyondCorp,企業(yè)是不可能在一夜之間將原有的體系推倒,從零搭建零信任體系的。更務(wù)實(shí)的做法是盡早開始嘗試,哪怕一開始是簡(jiǎn)單的模型,社會(huì)事件和安全事件都是很好的推手,加速產(chǎn)業(yè)成熟。

零信任技術(shù)

毫無(wú)疑問(wèn),零信任是復(fù)雜的,有10多個(gè)不同的組件協(xié)同,包括控制中心ACE,接入網(wǎng)關(guān)IAP,認(rèn)證中心IDaaS等。其中作為認(rèn)證中心的IDaaS覆蓋了單點(diǎn)登錄SSO,接入?yún)f(xié)議Radius,和用戶管理UD,是整個(gè)方案的核心。

控制中心

整個(gè)零信任中,控制中心是大腦,是骨干。

首先,大腦是有學(xué)習(xí)能力的。傳統(tǒng)的防火墻安全策略,都是采用預(yù)定義規(guī)則的方法,主要是管理員按經(jīng)驗(yàn)來(lái)設(shè)置,使用繁瑣,效果也較差。例如,周一早上9:00是一個(gè)開會(huì)簽到的高峰,一個(gè)一萬(wàn)人的企業(yè),到底峰值是一萬(wàn)次/秒,還是1千次/秒?即使通過(guò)觀察設(shè)定好了該時(shí)間點(diǎn)的上限,11:00又是一個(gè)什么樣的數(shù)字?通過(guò)日志的機(jī)器學(xué)習(xí),可以很容易的得出這個(gè)規(guī)律。

其次,大腦是有判斷能力的。因?yàn)橐肓薎AP,能做到真正的全棧日志審計(jì)。用戶的每次請(qǐng)求都會(huì)被記錄,如果和交換機(jī),路由器,防火墻,準(zhǔn)入等日志結(jié)合起來(lái),可以做到持續(xù)自適應(yīng)風(fēng)險(xiǎn)與信任評(píng)估CARTA,更好的對(duì)用戶的行為進(jìn)行畫像溯源。

認(rèn)證中心

零信任有很多可以做的控制點(diǎn),認(rèn)證中心是最佳的切入點(diǎn)。

同社會(huì)一樣,網(wǎng)絡(luò)是由復(fù)雜的個(gè)體組成,而其中的屬性就非常重要。通常,我們對(duì)個(gè)體的標(biāo)識(shí)可以是一個(gè)身份證。通過(guò)社會(huì)的聯(lián)防聯(lián)控,更多屬性都是可以附加在一個(gè)身份上的。畢竟,檢查體溫等這種淺層次的屬性是容易獲取的,但是肺CT,核酸等就不容易啦。安全中對(duì)身份的鑒別一直是一個(gè)重點(diǎn)。

接入中心

接入中心是控制流量通斷的閘門。

控制中心作為大腦雖然很厲害,它的判斷也是來(lái)自于各個(gè)器官。如果沒有望聞問(wèn)切等各種反饋,那么大腦也是聾子和瞎子。有了接入中心和控制中心聯(lián)動(dòng),體系才能更加的智能。比如一個(gè)口罩,它可以阻攔95%的大小顆粒就足夠好了,再高要求是99%就很勉強(qiáng),做到100%是非常昂貴的。接入中心一個(gè)剛需的能力是更好的解析TCP協(xié)議,比如這是一個(gè)WEB流量,視頻流量,還是一個(gè)病毒的廣播請(qǐng)求,快速識(shí)別有助于系統(tǒng)作出快速響應(yīng)。

綜上所述,控制中心,認(rèn)證中心,接入中心,是要做好零信任安全架構(gòu)的三個(gè)核心組件。

IDaaS解決方案

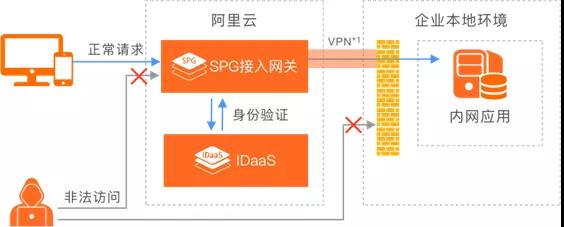

以IDaaS(統(tǒng)一身份認(rèn)證服務(wù))為核心,阿里云云盾提供的零信任安全解決方案基本完整,類似谷歌的BeyondCorp簡(jiǎn)化版本。通過(guò)Agent終端管控,SPG(Service Provide Gateway)應(yīng)用接入,和IDaaS身份認(rèn)證齊頭并進(jìn),可以提供靈活的組合方案從而滿足企業(yè)的要求。

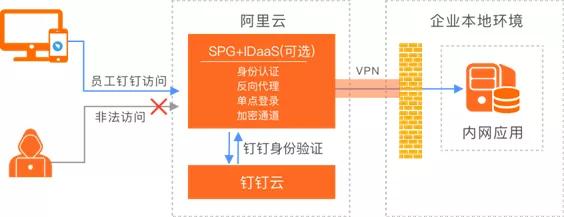

公有云部署

如上圖,公有方式IDaaS和SPG部署在阿里云上,通過(guò)VPN隧道,可以接入到企業(yè)的內(nèi)網(wǎng)。這樣,在防火墻上只需要配置SPG一個(gè)入口IP的ACL規(guī)則,從而確保所有能進(jìn)入企業(yè)內(nèi)網(wǎng)的流量,都是經(jīng)過(guò)阿里云WAF、IPS等清洗過(guò)的。

身份認(rèn)證

阿里云云盾的IDaaS主要用來(lái)保護(hù)應(yīng)用身份安全。

為什么說(shuō)它很重要呢? 道高一尺,魔高一丈。現(xiàn)在的很多攻擊,都是混雜在正常的流量中的。如果發(fā)現(xiàn)系統(tǒng)受到攻擊,就去阻斷,勢(shì)必會(huì)造成錯(cuò)殺,影響正常業(yè)務(wù)。這是為什么我們強(qiáng)調(diào)自適應(yīng)認(rèn)證(Adaptive Authentication )的原因。為了在整個(gè)體系中更好的去偽存真,避免錯(cuò)殺,身份復(fù)核是最好的方式。最常見的方法是IDaaS中的AI模塊檢測(cè)到IP,位置,時(shí)間等異常行為組合,判斷為危險(xiǎn),會(huì)殺掉現(xiàn)有會(huì)話,彈出一個(gè)OTP二次認(rèn)證的界面,通過(guò)后才可以繼續(xù),否則會(huì)被阻斷。

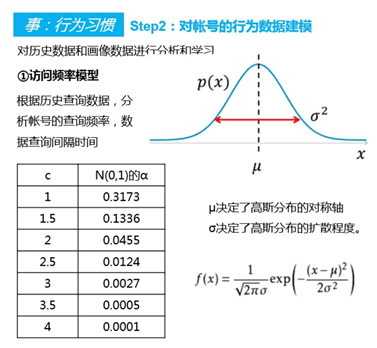

IDaaS將零信任中的控制中心,認(rèn)證中心合二為一,其用戶行為分析UEBA具備了大腦的AI識(shí)別和判斷能力。例如,通過(guò)用戶在過(guò)去一個(gè)月的同一個(gè)工作日的登錄行為,算出平均值,形成基線。然后,對(duì)用戶的認(rèn)證請(qǐng)求作出風(fēng)險(xiǎn)打分,根據(jù)程度對(duì)管理員釘釘告警,觸發(fā)2FA雙因子認(rèn)證,直至將IP加入黑名單作出阻斷。

UEBA的設(shè)置

正如在文章開頭提到的,面對(duì)海量的網(wǎng)絡(luò)吞吐流量,如同機(jī)場(chǎng)車站的滾滾人流,靠人工篩選的方案是行不通的。UEBA利用了阿里云多年積累的經(jīng)驗(yàn)和算法,具備快速識(shí)別風(fēng)險(xiǎn)的能力。

登錄頻率算法

此外,IDaaS還整合了阿里的業(yè)務(wù)風(fēng)控能力,包括用戶的注冊(cè)/登錄,從而確保用戶在第一次使用系統(tǒng)的時(shí)候,是安全可靠的。

應(yīng)用代理

應(yīng)用代理很好地解決了VPN帶寬不足,暴露面過(guò)大等缺點(diǎn)。

傳統(tǒng)的IPSecVPN一個(gè)大的問(wèn)題是一旦竊取了身份,進(jìn)入內(nèi)網(wǎng)后,可以進(jìn)一步橫向訪問(wèn)到更多脆弱的網(wǎng)絡(luò)設(shè)備和服務(wù)器,從而提權(quán)達(dá)到攻擊的目的。這個(gè)過(guò)程在信息泄露和護(hù)網(wǎng)過(guò)程已經(jīng)被反復(fù)重現(xiàn)了。

SPG產(chǎn)品扮演了IAP的角色,對(duì)所有的WEB和TCP請(qǐng)求進(jìn)行攔截和判斷。實(shí)踐中,開放的端口越少越安全,最好是只有Https的443端口。幸運(yùn)的是今天很多業(yè)務(wù)已經(jīng)前后分離B/S化了。由此,SPG有能力做到不開放更多端口的情況下(如RDP的3389)做到業(yè)務(wù)可用。因?yàn)榫邆涿棵肷先f(wàn)并發(fā)的處理能力,可以將防火墻內(nèi)外的請(qǐng)求統(tǒng)統(tǒng)接入。用戶在辦公室和家里,流程無(wú)變化,體驗(yàn)無(wú)變化。

終端管控

IDaaS中的終端代理(IdpAgent),保證移動(dòng)和PC終端接入的安全。

比如這次疫情,很多人是把臺(tái)式機(jī)留在了辦公室,這樣就不能正常工作了。但是想要工作不能停,利用家里的電腦BYOD顯然是一個(gè)好的出路。由此引發(fā)的終端管控問(wèn)題也是一個(gè)大的挑戰(zhàn)。一臺(tái)家里的電腦,接入公司的網(wǎng)絡(luò),是一個(gè)高危的事情。因?yàn)槟悴恢浪厦媸欠裼胁《竞湍抉R。

借助多年實(shí)踐阿里郎的成功經(jīng)驗(yàn),終端代理運(yùn)行時(shí)會(huì)檢查漏洞補(bǔ)丁,殺毒軟件等是否達(dá)到基線要求,符合的才能入網(wǎng)。通過(guò)MFA身份認(rèn)證后,將用戶身份和設(shè)備指紋綁定,可以自動(dòng)注冊(cè)自己的PC及手機(jī)作為信任設(shè)備。下一步,還可以通過(guò)下載客戶端證書,替代傳統(tǒng)的賬戶密碼,進(jìn)一步減少釣魚和中間人攻擊的機(jī)會(huì)。

除了作為終端準(zhǔn)入使用, 移動(dòng)終端的APP還可以被用來(lái)作為OTP令牌的生成工具。未來(lái),VPN,DLP等能力,甚至包括電話會(huì)議,都可以植入到終端管控軟件中。

釘釘整合

抗疫戰(zhàn)斗中,釘釘很好的扮演了在終端上作為應(yīng)用門戶入口的角色。

這次在家遠(yuǎn)程辦公的要求之高之急對(duì)很多的IT人是沒有心理準(zhǔn)備的。釘釘連續(xù)兩天擴(kuò)容1萬(wàn)多臺(tái)服務(wù)器,就表明了受歡迎程度還是很高的。初期,對(duì)釘釘?shù)膽?yīng)用還是淺的,主要是直播會(huì)議等。未來(lái),當(dāng)釘釘真正成為辦公入口的時(shí)候,內(nèi)網(wǎng)應(yīng)用開放給釘釘會(huì)帶來(lái)更大的安全挑戰(zhàn)。

釘釘遠(yuǎn)程辦公方案

一個(gè)簡(jiǎn)單的解決方案是通過(guò)IDaaS、SPG和釘釘進(jìn)行整合,靈活的去適配更多應(yīng)用場(chǎng)景。例如,用戶在釘釘上利用內(nèi)置瀏覽器打開一個(gè)辦公應(yīng)用的時(shí)候,可以用兩種方式:

- 自動(dòng)到IDaaS上通過(guò)STS利用釘釘?shù)纳矸萑Q取一個(gè)令牌id_token,然后利用這個(gè)令牌去穿過(guò)SPG的驗(yàn)證要求;

- 直接利用釘釘提供的Code,在SPG上到釘釘云的后臺(tái)去交換一個(gè)Access Token,并穿過(guò)SPG的驗(yàn)證;

如上,在方案2中,IDaaS是一個(gè)可選的組件,也就是說(shuō)企業(yè)只要提供一個(gè)合法的用戶身份即可,可以是釘釘,也可以是原有的4A系統(tǒng)利舊。

除了公有釘釘,阿里還有專屬釘釘,確保重要的文件能夠本地存儲(chǔ)。專屬釘釘對(duì)應(yīng)的解決方案類似,不再贅述。

其它部署方式

除了提供公有云能力,同時(shí),云盾IDaaS提供了私有云部署模式,可以跑在客戶的敏捷PaaS上。IDaaS和SPG的私有云版本,可以部署在企業(yè)的防火墻后面,更好的滿足金融等用戶的合規(guī)監(jiān)管要求。

對(duì)那些既有公有云,又有私有云的用戶, 阿里還提供了混合云部署模式,從而滿足局部上云用戶的需求。

展望與總結(jié)

抗疫過(guò)程中,阿里巴巴集團(tuán)秉承自身的To B基因,除了有全球采購(gòu)物資等社會(huì)擔(dān)當(dāng),同時(shí)也展現(xiàn)了很多的技術(shù)能力。

真正的零信任安全構(gòu)建體系化,從端到云,需要全鏈路的保護(hù)。終端、接入、AI和云原生是阿里云的核心競(jìng)爭(zhēng)力。云原生的核心優(yōu)勢(shì)在于云上架構(gòu)可以從IaaS、PaaS、SaaS自下而上構(gòu)建可信鏈條,第三方安全廠商是很難中間植入的。

除了IDaaS,云盾DDOS, WAF, SDDP,風(fēng)控,實(shí)人,SSL證書等有用武之地,阿里巴巴集團(tuán)的阿里郎,釘釘,RAM,VPN,SAG,達(dá)摩院的AI等等,未來(lái)都是整合出更豐富的安全解決方案的彈藥儲(chǔ)備。

最后,不管你樂(lè)意不樂(lè)意看見,以身份為邊界的零信任安全是大勢(shì)所趨。

疫情,讓這個(gè)春天云和移動(dòng)的需求迎面撞來(lái),對(duì)應(yīng)的安全防護(hù)也越來(lái)越外延化。移動(dòng)終端設(shè)備,公有云服務(wù)器,都挪到了企業(yè)傳統(tǒng)的安全邊界防火墻的外面,原來(lái)的雞蛋殼式安全模式被打破。如果說(shuō)20年前的邊界主要是圍繞IP來(lái)構(gòu)建ACL,防火墻(包括NGFW)需求爆發(fā);10年前WEB2.0帶來(lái)了WAF的長(zhǎng)足發(fā)展;那么,零信任也必將帶來(lái)IDaaS等以身份為新邊界的安全需求增長(zhǎng)。而此類市場(chǎng)動(dòng)向,會(huì)以重視安全的政府和金融用戶為先鋒驅(qū)動(dòng),讓我們拭目以待。