如何防止您的登錄證書成為自動攻擊工具的目標

目前,全球各國都在共同努力阻止新型冠狀病毒疫情的蔓延。如同新冠肺炎的流行過程一樣,輕視網絡“衛生”同樣會導致嚴重的后果。

在網絡世界,所有互聯網用戶最好都為他們訪問的每個網站設定一個特有且牢固的密碼。而更理想的情況是,用戶將不再需要向其正在登錄的網站“暴露”密碼,并且網站本身具備針對惡意登錄嘗試的強大防御措施。

此外,用戶還將在登錄時使用多重身份驗證(例如智能手機應用程序)來輔助證明其身份,并且Web應用程序將能夠安全存儲用戶密碼并在設計中考慮到證書泄露的必然性。但可以肯定的是,這些做法尚未普及,并且網絡竊賊正在從用戶和網站的糟糕安全“衛生”狀況中獲利。

去年五月,北京警方破獲了一起針對一款流行短視頻應用程序的網絡攻擊案件。其千萬級外部賬號遭到惡意撞庫攻擊,其中上百萬賬號密碼與外部泄露密碼吻合。這類攻擊有多個不同的名稱:賬密猜測、撞庫、證書(憑據)填充或密碼填充。然而,正如我們從此案中所看到的,此類攻擊都有一個前提,就是惡意攻擊者會使用盜取的用戶名和密碼組合嘗試登錄他們的目標網站,他們之所以這么做是因為用戶會在多個網站上使用相同的密碼。大多數網站會默認使用用戶的電子郵件地址作為用戶名,這非但無法起到保護作用,而且還誕生了反復使用同一證書這一“秘訣”。

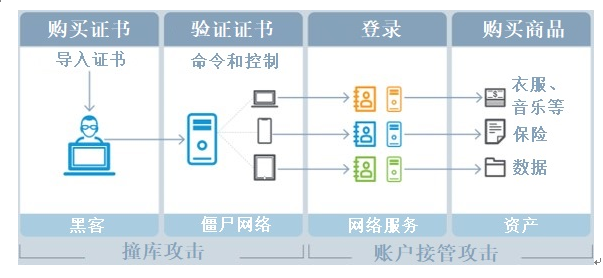

撞庫攻擊成功后的結果就是賬戶接管。被盜的有效賬戶證書可能會出售給暗網上的其他犯罪分子,或被網絡竊賊消費賬戶的儲值,亦或是竊取數據。例如,在中國公安部組織部署的“凈網2019”專項行動中,前十個月共偵破侵犯公民個人信息類案件近3000起,而被侵犯的個人信息主要來自暗網。

圖一、撞庫和賬戶接管攻擊概覽

根據Ponemon的“撞庫攻擊造成的損失”(The Cost of Credential Stuffing)報告,撞庫每年會使企業損失數百萬美元。有金融機構曾報告稱,其因撞庫產生的賬戶接管成本為每個賬戶1500至2000美元。但攻擊者的目標不僅僅是金融服務行業。Akamai通過分析發現,流行的撞庫工具可以輕而易舉地攻擊多個行業的網站,包括零售、旅游、博彩等。

目前,由于高知名度和價值度的原因,黑客對在線直播服務和游戲行業興趣極大。可以說,哪里有錢,哪里就有撞庫攻擊。撞庫對黑客而言是一筆收入極其可觀的生意,并且已經形成了涵蓋撞庫工具、配套服務和知識以及攻擊成功后的豐厚收益這樣一個正在蓬勃發展的市場。在上文所提到的流行短視頻應用程序案件中,犯罪分子就承認對時下流行的多個網絡平臺發起過撞庫攻擊,累計獲利超百萬元人民幣。

最近的一項研究顯示,Akamai在17個月內(2017年11月至2019年3月)觀察到550億次撞庫攻擊,且沒有一個行業能夠幸免。僅游戲行業就遭到了120億次撞庫攻擊,這表明越來越多想賺快錢的犯罪分子正將黑手伸向該行業。

此外,從2018年全年看,Akamai《互聯網安全狀況報告:撞庫:攻擊與經濟——特別媒體報告》(State of the Internet / Security: Credential Stuffing: Attacks and Economies – Special Media Report)發現,針對視頻、媒體和娛樂行業的撞庫攻擊從一開始的1.33億次激增至近2億次。顯而易見的是,惡意登錄的嘗試次數已超過合法登錄,并且這種情況每天都在發生。隨著互聯網經濟成為中國新經濟驅動力的關鍵引擎,中國已成為撞庫攻擊的前五大目標之一,排在前兩位的分別是美國和俄羅斯。

那我們該如何進行反擊呢?現在開始保護企業機構(或其客戶)的網絡賬戶免遭攻擊還為時未晚。

給終端用戶的建議

終端用戶可以采取多種措施避免成為撞庫和賬戶接管攻擊的受害者,而這些措施均關于良好的互聯網“衛生”習慣。遵循這些建議的人越多,第三方數據泄露所造成的連帶損害影響就越小。

第一,我們都知道好的密碼很難記住,因此最好使用“密碼短語”來記住您所編寫的安全密碼[5]。但一個密碼切勿重復使用,也不要在多個網站或應用程序中使用同一個密碼。

第二,使用諸如LastPass或1Password這樣的密碼管理器來為每個需要身份驗證的網站創建唯一的牢固密碼[6]。大多數情況下,密碼管理器的主密碼應是您需要記住的唯一或最后的密碼,而您其他的證書會隨機生成并安全地保存在密碼管理器的“密碼庫”中。此外,由于密碼管理器只會為之前保存過的合法網站填寫用戶名和密碼,因此密碼管理器有助于阻止網絡釣魚攻擊。換言之,當您訪問釣魚站點或假冒銀行站點時,密碼管理器不會自動在頁面上的登錄表單中填寫證書。將您訪問的網站的所有登錄信息遷移到密碼管理器可能會十分繁瑣,但卻能更好地保護您的數據免遭泄露,因此值得您這么做。請注意,使用免費版密碼管理器通常就已足夠,您不必為確保安全而購買任何東西。

第三,終端用戶可以啟用多重身份驗證(MFA)來降低賬戶被盜的風險。這種方法能給我們所研究的撞庫工具設置障礙并可以讓賬戶接管攻擊無功而返。由于安全研究人員已證實可以利用蜂窩網絡中的已知缺陷來攔截多重身份驗證短消息[7],因此鑒于電子郵件通信可能更加安全,另一種方法是將多重身份驗證的驗證質詢發送至您的電子郵箱而不是通過短消息發送。而比短消息或電子郵箱更好的選擇是使用Yubico的Yubikey這樣的硬件身份驗證設備或Google Authenticator等身份驗證器應用程序來安全地進行多重身份驗證。許多時下流行的網站都支持使用此類增強安全功能來進行登錄。

給網站負責人和安全人員的建議

對于在后臺確保網站安全和正常運行的人員而言,他們可以采取多種方法來消除由于安全漏洞或證書信息被賣到暗網而導致的撞庫影響。

第一,企業機構應具有穩健的身份和訪問管理解決方案。開放式Web應用程序安全項目(OWASP)的身份驗證備忘單(Authentication Cheat Sheet)[8]和密碼存儲備忘單(Password Storage Cheat Sheet)[9]分別針對處理身份驗證和會話管理以及正確存儲密碼和類似證書信息提供了一些實用的指導。

第二,多重身份驗證也具有兩面性。它的弊端在于網絡應用程序必須支持并正確地實施多重身份驗證,這樣才能增加一層撞庫攻擊保護。在強制使用多重身份驗證的同時提供多種驗證選項將能夠提高登錄安全措施的安全性和靈活性。此外,通過短消息發送身份驗證推送并不是安全的多重身份驗證方法。相反,企業機構應使用電子郵件進行多重身份驗證的驗證質詢;或者,比這更好的方法是使用安全的智能手機應用程序或硬件身份驗證設備。

第三,企業機構不應使用電子郵件地址作為身份驗證的用戶名。許多泄露的證書列表中都有電子郵件地址加密碼的組合,因此這些組合很容易通過許多網站的驗證,尤其是當終端用戶在多個網站上重復使用相同的密碼時。用戶登錄時,除了用戶名和密碼外,企業機構還應要求用戶創建網站特定的唯一用戶ID并進行第二重身份驗證,比如一次性登錄碼或向智能手機發送身份驗證。這還有助于保護用戶和企業機構均免受第三方數據泄露引起的連鎖反應影響。

第四,事實證明,對登錄頁面添加第三重信息證明元素(例如客戶ID或姓氏)這一方法對于許多酒店和旅游企業非常有效。這種方法要求自動化工具在有用戶名加密碼組合的同時還要有第三個元素,因此增加了自動化工具的工作難度。

第五,惡意攻擊者會創建配置文件或“配置”(configs)。如同食譜一樣,配置能夠告訴撞庫工具入侵企業機構網站的方法。Akamai強烈建議企業機構查看白皮書《隱藏在眾目睽睽之下:撞庫攻擊所使用的工具和資源》(Hidden in Plain Sight: The Tools and Resources Used in Credential Abuse Attacks)中所述工具的目標網站配置文件[10],以此了解自己的網站是否被列為潛在目標并采取措施避免受到進一步的攻擊。避免措施可能包括更改網絡應用程序身份驗證工作流中的某些內容,以此“破壞”自動攻擊工具的配置;此外,措施也可能包括找到配置中的特征(例如被設置成發送的header)和創建用于標記來自自動攻擊工具潛在請求的簽名或規則。

最后一個要點是部署Akamai的Bot Manager Premier(爬蟲管理器豪華版)云安全解決方案,并在“拒絕”模式下利用“行為控制”來保護敏感的交易鏈接,例如登錄、賬戶創建或付款信息輸入,從而阻止互聯網邊緣的這種惡意活動。

在這場防止惡意攻擊者入侵網絡賬戶的“貓鼠游戲”中,由于有Cr3d0v3r、Sentry MBA和SNIPR這些創新、方便使用的撞庫工具,加之終端用戶較差的網絡安全“衛生”習慣以及Web應用程序缺乏足夠的保護,因此“壞人”似乎更容易取勝。然而,從終端用戶到他們訪問的網站,再到像Akamai這樣的公司,每個人都可以采取行動來保護網站免遭入侵,從而贏得這場戰斗。