從RSAC看DevSecOps的進(jìn)化與落地思考

0 引言

2020年RSA Conference于2月24日至28日在美國舊金山如期召開,今年的會議主題為“Human Element”,人為因素被認(rèn)為是影響未來網(wǎng)絡(luò)安全發(fā)展最深遠(yuǎn)的主題。基于參會人員的關(guān)注熱度,RSAC發(fā)布了2020年網(wǎng)絡(luò)安全行業(yè)十大趨勢,DevSecOps再次成為大家關(guān)注的焦點(diǎn)之一。其中,有著“全球網(wǎng)絡(luò)安全風(fēng)向標(biāo)”之稱的RSA創(chuàng)新沙盒,進(jìn)入十強(qiáng)的安全廠商中近半數(shù)聚焦在應(yīng)用安全領(lǐng)域,BluBracket和ForAllSecure就是今年DevSecOps領(lǐng)域的創(chuàng)新廠商代表。作為國內(nèi)DevSecOps的主要推動力量之一,在這里對近幾年DevSecOps戰(zhàn)略框架的發(fā)展做個系統(tǒng)梳理,并分享我們懸鏡安全這些年探索的落地實(shí)踐方案。

1 何為DevSecOps?

1.1 DevSecOps的定義

DevSecOps(Development Security Operations的縮寫),一套基于DevOps體系的全新IT安全實(shí)踐戰(zhàn)略框架,最早由Gartner咨詢公司研究員David Cearley在2012年提出,它是一種糅合了開發(fā)、安全及運(yùn)營理念的全新安全管理模式。2016年9月,Gartner發(fā)布報(bào)告《DevSecOps: How to Seamlessly Integrate Security into DevOps》,對該模型及配套解決方案進(jìn)行詳細(xì)的分析,核心理念為:“安全是整個IT團(tuán)隊(duì)(包括開發(fā)、測試、運(yùn)維及安全團(tuán)隊(duì))所有成員的責(zé)任,需要貫穿整個業(yè)務(wù)生命周期的每一個環(huán)節(jié)。

1.2 DevSecOps的意義

隨著云計(jì)算、微服務(wù)和容器技術(shù)的快速普及,不僅IT基礎(chǔ)架構(gòu)發(fā)生了巨大的變化,政企組織的業(yè)務(wù)交付模式也迎來巨大變遷,傳統(tǒng)SDLC開發(fā)模式向DevOps敏捷開發(fā)和持續(xù)交付模式遷移,在業(yè)務(wù)應(yīng)用交付規(guī)模不斷擴(kuò)大、交付速度不斷提高、開發(fā)運(yùn)營場景一體化的大環(huán)境下,如何保障業(yè)務(wù)安全成了安全部門相對較大的難題。DevSecOps為此應(yīng)運(yùn)而生,它通過一套全新的方法論及配套工具鏈將安全能力嵌入到整個DevOps體系中,在保證業(yè)務(wù)快速發(fā)展的情況下實(shí)現(xiàn)安全內(nèi)生和自成長。

DevSecOps的廣泛應(yīng)用將標(biāo)志著軟件供應(yīng)鏈的安全保障進(jìn)入到一個全新的時代,將安全作為管理對象的一種屬性,從軟件供應(yīng)鏈開發(fā)早期開始進(jìn)行全生命周期的安全管理,將徹底改善企業(yè)和機(jī)構(gòu)在軟件和IT基礎(chǔ)設(shè)施的安全現(xiàn)狀。

1.3 DevSecOps實(shí)踐的關(guān)鍵角色

如上文所述,如何把安全無縫柔和地集成到敏捷和DevOps開發(fā)中,就是DevSecOps重點(diǎn)關(guān)注的方向。總的來說,文化、技術(shù)和流程的協(xié)同在DevSecOps的落地實(shí)踐中扮演著重要的角色。

◆文化:協(xié)作共識

傳統(tǒng)文化:業(yè)務(wù)發(fā)展優(yōu)先,安全是“以后”才會發(fā)生的事情,會阻礙業(yè)務(wù)的發(fā)展。

DevSecOps文化:安全是大家的事。DevSecOps每一個項(xiàng)目都不是純安全部門的事,是安全和產(chǎn)品、研發(fā)、測試、運(yùn)維等部門一起參與的項(xiàng)目,每一個人皆為安全負(fù)責(zé)。

◆技術(shù):持續(xù)自動化

DevSecOps背后的哲學(xué)就是安全前置,從開發(fā)源頭做威脅管控, 相關(guān)工具鏈技術(shù)不僅可以在需求設(shè)計(jì)階段實(shí)現(xiàn)威脅建模、開發(fā)測試階段威脅發(fā)現(xiàn),還應(yīng)支持Jenkins等CI/CD管道,支撐DevOps敏捷開發(fā)和快速部署。

◆流程:柔和低侵入

柔和低侵入性是指配套工具鏈技術(shù)的實(shí)施盡可能對原業(yè)務(wù)流程產(chǎn)生微小的影響。好的實(shí)踐方案盡可能去依附企業(yè)原有的開發(fā)測試平臺來做,比如安全工具接入代碼管理、項(xiàng)目管理及第三方單點(diǎn)登錄系統(tǒng)等平臺,盡可能做到對政企用戶的透明自動化。

2 從RSAC看DevSecOps的進(jìn)化

2.1 RSAC2017

◆明確DevSecOps實(shí)踐主體內(nèi)容,提出左移安全前置的思想

DevSecOps于2017年引入RSAC,大會甚至專門為它設(shè)置研討會。DecSecOps機(jī)構(gòu)總監(jiān)Shannon Lietz在本次研討會上做了《下一代安全需要你!》的專題分享,她認(rèn)為DevSecOps是一套體系化的方法論,由戰(zhàn)略驅(qū)動,一種通過初始創(chuàng)建并依據(jù)真實(shí)有效反饋的持續(xù)改進(jìn)實(shí)現(xiàn)產(chǎn)品價值、運(yùn)維、安全等各方面需求的實(shí)踐,通過開發(fā)、運(yùn)維和安全團(tuán)隊(duì)共同努力將安全和合規(guī)作為屬性嵌入整個流程,并獲得配套工具鏈支撐。

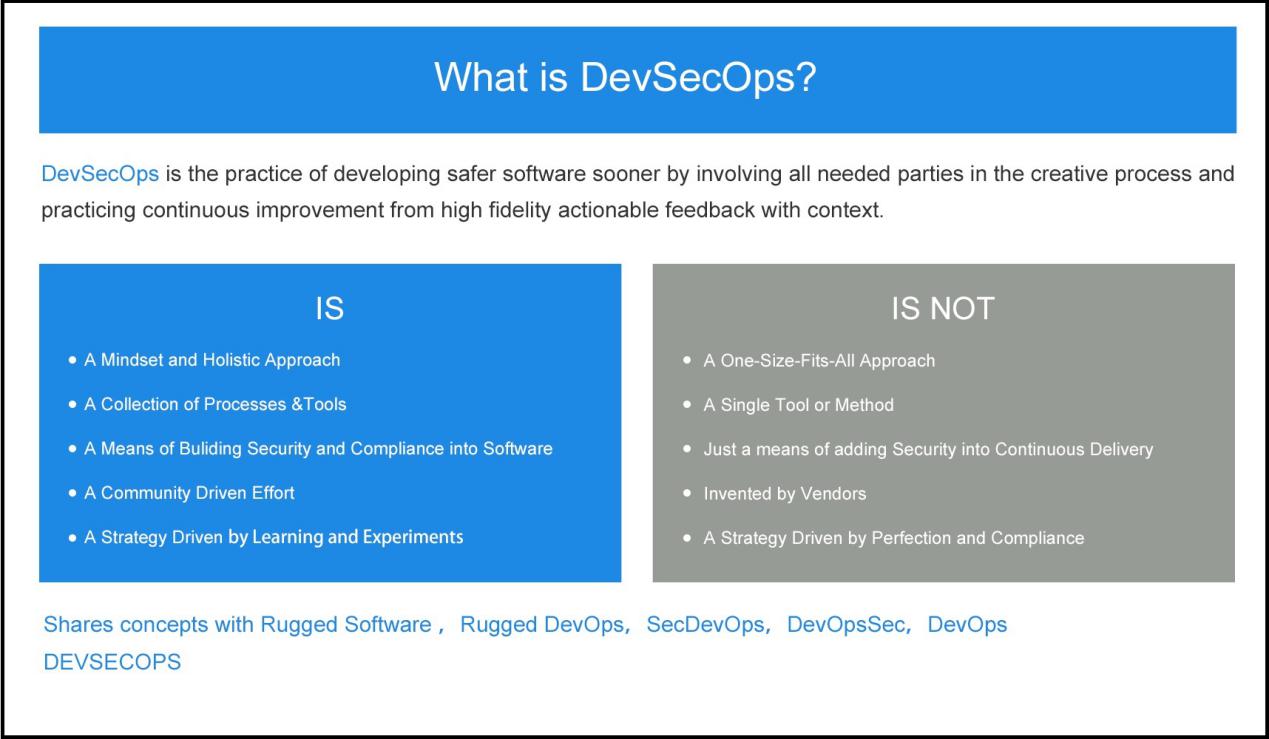

圖2.1 RSAC2017 DevSecOps機(jī)構(gòu)總監(jiān)Shannon Lietz對“DevSecOps”的定義

通過本次研討會,業(yè)內(nèi)同行對DevSecOps實(shí)踐的主體內(nèi)容有了基本共識,論證了DevSecOps的實(shí)踐會對政企組織現(xiàn)有IT開發(fā)與運(yùn)營模式的顛覆性影響。

Ø 安全工作前置(Shift Left)。通過在軟件開發(fā)早期融入安全環(huán)節(jié)來降低解決問題的成本,前期介入的內(nèi)容主要包括對開發(fā)測試人員的安全意識培訓(xùn)、編碼人員安全開發(fā)規(guī)范的培訓(xùn)、前期安全需求(非功能需求)的導(dǎo)入、開發(fā)時源碼審計(jì)工作、上線前安全審查等內(nèi)容。在運(yùn)營階段增加的內(nèi)容主要集中在對新安全需求實(shí)現(xiàn)情況的驗(yàn)證以及軟件整體安全評估。雖然在DevSecOps模式中,安全工作環(huán)節(jié)增加了,但是從軟件整個生命周期的開發(fā)與維護(hù)成本來看,提前發(fā)現(xiàn)問題會使安全成本大幅降低。

Ø 柔和嵌入現(xiàn)有開發(fā)流程體系。為了避免安全工作成為應(yīng)用開發(fā)交付的阻礙, DevSecOps采用快速迭代的開發(fā)方式,安全技術(shù)的實(shí)現(xiàn)與現(xiàn)有開發(fā)平臺實(shí)現(xiàn)無縫對接,并將安全工作導(dǎo)入現(xiàn)有的開發(fā)工作流程和工具中,包括將安全需求導(dǎo)入至統(tǒng)一需求管理流程與工具、安全測試工作與CI/CD(持續(xù)集成/部署)對接、安全測試結(jié)果導(dǎo)入至缺陷管理工具等諸多環(huán)節(jié)。

通過RSAC2017的DevSecOps專題研討,我們不難發(fā)現(xiàn)此時在國際上DevSecOps仍然處于萌芽探索階段,DevSecOps暫時還沒有一個通用化的標(biāo)準(zhǔn)或?qū)嵺`指南,但對于DevSecOps實(shí)踐的主體內(nèi)容有了相對統(tǒng)一的行業(yè)共識。

2.2 RSAC2018

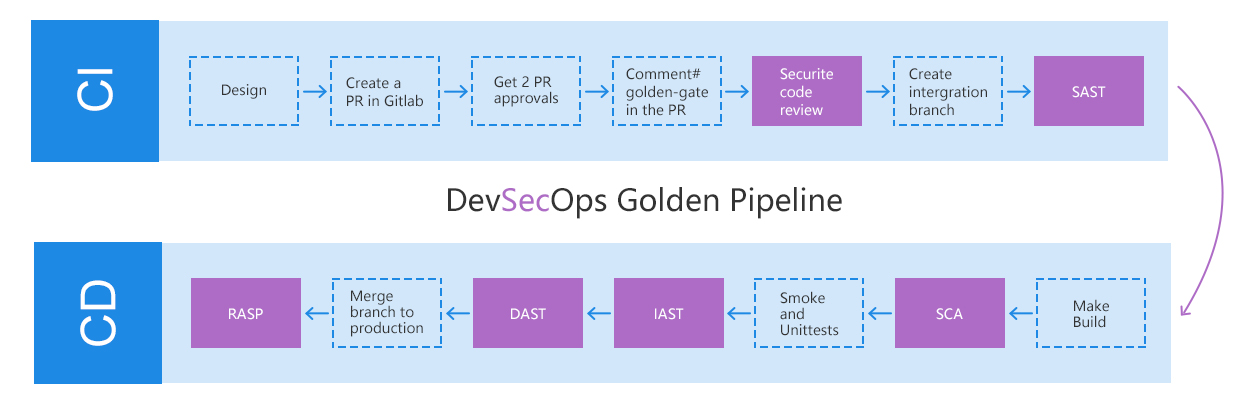

◆首提“Golden Pipeline”概念,強(qiáng)調(diào)自動化工具鏈支撐

RSAC2018出現(xiàn)了一個新概念“Golden Pipeline”,姑且翻譯為“黃金管道”,特指一套通過穩(wěn)定的、可落地的、安全的方式自動化地進(jìn)行應(yīng)用CI/CD的軟件流水線體系,其中工具鏈的自動化支撐程度是縮短調(diào)度成本實(shí)現(xiàn)快速迭代的關(guān)鍵,它為DevSecOps提供了一種便于理解和落地的實(shí)現(xiàn)方式。其中,涉及DevSecOps開發(fā)安全的主要包括以下四大關(guān)鍵安全活動:“Golden-Gate”、AST應(yīng)用安全測試、SCA第三方組件成分分析、RASP運(yùn)行時應(yīng)用自我保護(hù)。

綜上,要真正實(shí)現(xiàn)DevSecOps Golden Pipeline的有效落地,關(guān)鍵點(diǎn)在于如何縮短調(diào)度成本,提高自動化的效率,而這又取決于流水線中工具鏈的自動化支撐程度。

圖2.2 DevSecOps Golden Pipeline開發(fā)流程體系

Ø Golden-Gate安全門

同行代碼評審,由2位以上經(jīng)驗(yàn)豐富的工程師進(jìn)行代碼評審,反饋討論之后,如果結(jié)果為通過,代碼將通過“Golden-Gate”進(jìn)入真正的Golden Pipeline,這道工序被形象地稱為Golden-Gate,象征著通過這道橋梁正式進(jìn)入高度自動化的Golden Pipeline。

Ø AST應(yīng)用安全測試

AST(Application Security Testing)包括傳統(tǒng)SAST白盒靜態(tài)應(yīng)用安全測試、黑盒DAST動態(tài)應(yīng)用安全測試以及新一代IAST交互式應(yīng)用安全測試技術(shù)。

SAST的優(yōu)點(diǎn)是CI階段就引入的代碼安全評審輔助手段,并可以支持多語言,缺點(diǎn)是對于執(zhí)行流不可見,誤報(bào)太高,傳統(tǒng)商業(yè)SAST工具誤報(bào)率甚至高達(dá)40%,對于甲方開發(fā)人員造成嚴(yán)重的修復(fù)排查負(fù)擔(dān),實(shí)際落地效果一般。DAST主要依賴網(wǎng)頁爬蟲技術(shù),可以做到應(yīng)用平臺無關(guān)性,較好地支持手工測試調(diào)試,但是缺點(diǎn)也很明顯比如檢測覆蓋率較低、對SPA框架等現(xiàn)代復(fù)雜應(yīng)用支持較差、執(zhí)行效率較低等,更適合上線后資產(chǎn)安全掃描。

相比傳統(tǒng)SAST和DAST,IAST技術(shù)是Gartner公司提出的新一代交互式應(yīng)用程序安全測試技術(shù),通過運(yùn)行時插樁、流量代理/VPN或旁路流量鏡像等技術(shù)手段,收集、監(jiān)控Web應(yīng)用程序的使用流量,并與檢測分析引擎進(jìn)行實(shí)時交互,高效、準(zhǔn)確的識別安全缺陷及漏洞,同時可準(zhǔn)確定位漏洞所在的代碼文件、行數(shù)、函數(shù)及參數(shù)。

當(dāng)前業(yè)內(nèi)比較有爭議的是IAST技術(shù)到底是否局限于運(yùn)行時插樁?筆者認(rèn)為我們應(yīng)該站在更加廣義的角度看待這個問題,從發(fā)展的視角評估該項(xiàng)新技術(shù)的引入對政企開發(fā)用戶CI/CD環(huán)節(jié)業(yè)務(wù)安全測試能力提升所帶來的巨大價值。

從IAST的原始定義及這項(xiàng)技術(shù)引入的初衷來說,代理/VPN、旁路流量鏡像、主機(jī)流量嗅探等技術(shù)也都屬于交互式測試的手段之一,他們的綜合引入,豐富了政企用戶復(fù)雜的應(yīng)用開發(fā)場景,真正做到了IAST對CD流程的柔和低侵入,規(guī)避了單一應(yīng)用插樁技術(shù)受限于特定開發(fā)語言平臺及對業(yè)務(wù)性能影響的缺點(diǎn)。

Ø SCA第三方組件成分分析

SCA第三方組件成分分析(Software Composition Analysis)技術(shù),主要就是針對開源軟件(OSS)以及第三方商業(yè)軟件涉及的各種源碼、模塊、框架和庫,以識別和清點(diǎn)開源軟件(OSS)的組件及其構(gòu)成和依賴關(guān)系,并識別已知的安全漏洞或者潛在的許可證授權(quán)問題,把這些風(fēng)險(xiǎn)排查在應(yīng)用系統(tǒng)投產(chǎn)之前,同時也適用于應(yīng)用業(yè)務(wù)運(yùn)行中的診斷分析。

當(dāng)CI階段結(jié)束,將進(jìn)行常規(guī)的冒煙測試和單元測試。由于開源代碼庫已關(guān)聯(lián)完成,平臺可以在這個階段通過任務(wù)調(diào)度自動引入第三方組件成分分析及缺陷檢測(SCA),并自動與權(quán)威漏洞庫進(jìn)行關(guān)聯(lián)(美國國家漏洞庫NVD和中國國家信息安全漏洞庫CNNVD)。多數(shù)情況下,企業(yè)會選擇在功能測試的同時開展上線前的IAST灰盒應(yīng)用安全測試,以便充分發(fā)現(xiàn)應(yīng)用及業(yè)務(wù)交互中存在的潛在威脅。

Ø RASP運(yùn)行時應(yīng)用自保護(hù)

在2014年的時候,Gartner引入了“Runtime application self-protection”概念,簡稱為RASP。它是一種新型應(yīng)用安全保護(hù)技術(shù),它將保護(hù)程序像疫苗一樣注入到應(yīng)用程序中(運(yùn)行時插樁),與應(yīng)用程序融為一體,能實(shí)時檢測和阻斷安全攻擊,使應(yīng)用程序具備自我保護(hù)能力,當(dāng)應(yīng)用程序遭受到實(shí)際攻擊傷害,就可以自動對其進(jìn)行防御,而不需要進(jìn)行人工干預(yù)。

與傳統(tǒng)WAF不同的是,由于運(yùn)行時插樁可以拿到應(yīng)用上下文信息,RASP可以完全掌握應(yīng)用程序的輸入輸出,因此它可以根據(jù)具體的數(shù)據(jù)流定制合適的保護(hù)機(jī)制,從而可以達(dá)到非常精確的實(shí)時攻擊識別和攔截。

提到RASP,不得不提與之相關(guān)聯(lián)的主動性IAST技術(shù),二者的技術(shù)原理非常相似,都是通過應(yīng)用插樁獲取測試流及上下文信息,并動態(tài)分析應(yīng)用的安全性。主要的區(qū)別是主動IAST重在測試,通過CI/CD集成,不阻止訪問;而RASP重在線上運(yùn)營生產(chǎn)環(huán)節(jié),可以進(jìn)行阻斷操作,大多數(shù)場景可以用來替代WAF方案。

2.3 RSAC2019

◆聚焦文化融合與實(shí)踐效果度量

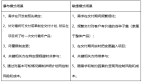

作為第三次設(shè)立的”DevSecOps day”,RSAC2019的主題是“DevOps Connect”,強(qiáng)調(diào)了DevSecOps落地實(shí)踐過程中文化融合的意義,并期望通過CI/CD管道輔以有效度量機(jī)制來實(shí)現(xiàn)效率上的提升。文化沖突和融合成為了本屆會議聚焦的重點(diǎn)話題之一,比如紅隊(duì)文化和開發(fā)人員之間的沖突,技術(shù)人員和非技術(shù)人員的沖突、管理者和被管理者的沖突等。以紅隊(duì)與開發(fā)者的沖突場景來舉例:紅隊(duì)習(xí)慣制造“驚喜”(找出問題但不提供解決方案)、獲取“機(jī)密”(用紅隊(duì)做掩護(hù)而獲取隱私數(shù)據(jù)),而這些都很難被開發(fā)人員以及組織所接受。

為了嘗試解決DevSecOps具體實(shí)施過程帶來的文化沖突,重要手段之一就是文化變革。為此,安全專家Larry Maccherone在會議中提出了DevSecOps宣言:

Ø 建立安全而不僅僅是依賴安全;

Ø 依賴賦能的工程團(tuán)隊(duì)而不僅僅是安全專家;

Ø 安全地實(shí)現(xiàn)功能而不僅僅是安全功能;

Ø 持續(xù)學(xué)習(xí)而不是閉門造車;

Ø 采用一些專用或常用的最佳實(shí)踐而不是“偽”全面的措施;

Ø 以文化變革為基礎(chǔ)而不僅僅依賴規(guī)章制度;

DevSecOps融合文化的建立和變革不僅要運(yùn)用培訓(xùn)宣傳、會議溝通這類手段,還需要對組織的重新設(shè)計(jì),比如建立“擰麻花”式的開放式組織,將安全人員融入每一個開發(fā)團(tuán)隊(duì),而不是建立封閉的部門。這種方式,使得掌握安全能力的人員深入業(yè)務(wù)、開發(fā)、運(yùn)維等各個領(lǐng)域,讓DevSecOps真正創(chuàng)造價值,避免成為效率瓶頸。

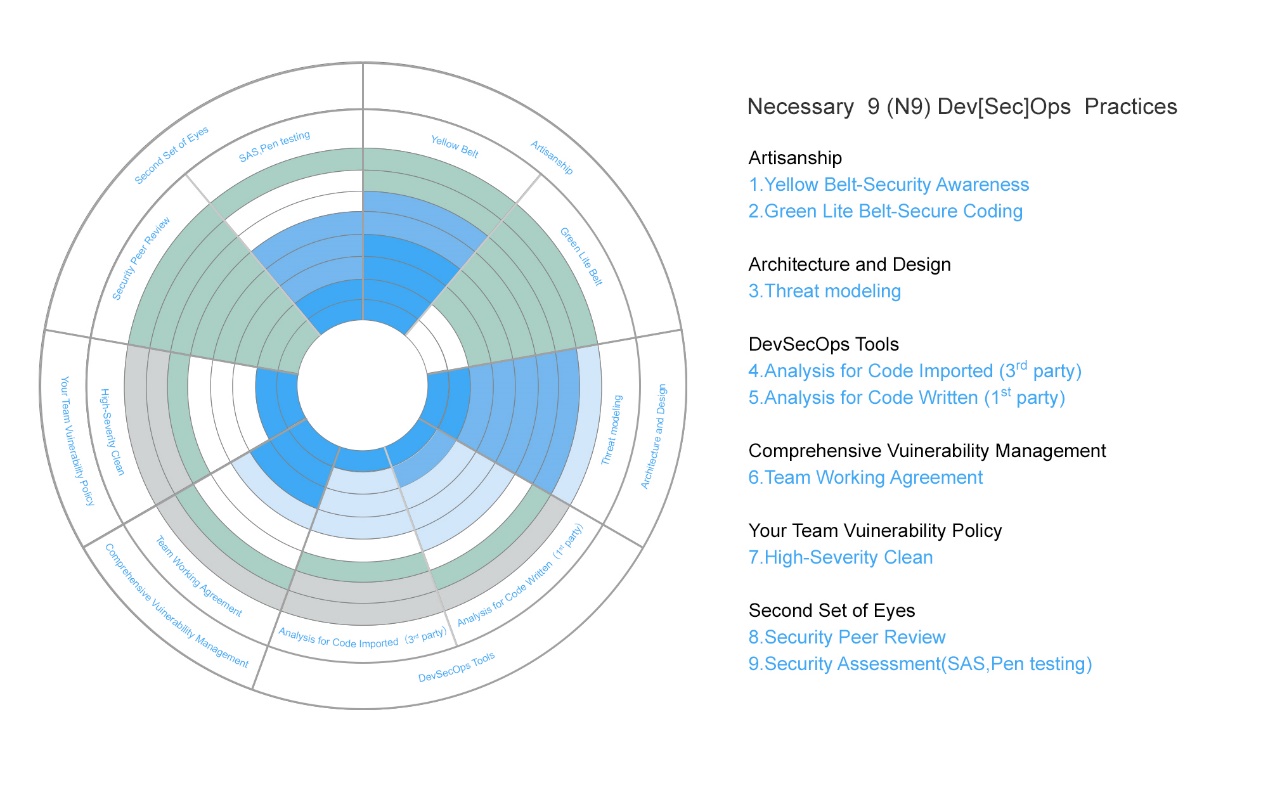

作為減少組織間不信任或沖突的一種有效方式之一,評估(度量)機(jī)制在本屆會議上被廣泛傳播。它的好處就是量化效率提升的具體效果,用數(shù)字說話。為此,Larry Maccherone也提出了DevSecOps的 9個關(guān)鍵實(shí)踐點(diǎn)和文化融合的7個階段:

圖2.3 DevSecOps實(shí)踐的9個關(guān)鍵

這九個關(guān)鍵實(shí)踐點(diǎn)中,安全意識、同行評審、評估以及團(tuán)隊(duì)合作協(xié)議等都對應(yīng)著企業(yè)組織對DevSecOps的理念修正以及文化融合。

圖2.4 DevSecOps文化融入的7個階段

通過對9個關(guān)鍵實(shí)踐點(diǎn)進(jìn)行對應(yīng)7個階段的度量標(biāo)注,運(yùn)用不同顏色直觀展示DecSecOps在組織中的實(shí)踐和接受程度,使政企組織對其安全開發(fā)能力和發(fā)展?fàn)顟B(tài)的全貌有了更加直接的認(rèn)識,為打破DevSecOps理念與傳統(tǒng)文化的壁壘提供指南,也為后續(xù)持續(xù)和深度的改進(jìn)夯實(shí)基礎(chǔ)。

2.4 RSAC2020

◆聚焦組織內(nèi)部DevSecOps轉(zhuǎn)型,強(qiáng)調(diào)人的因素

RSAC2020于 2 月 24 日至 28 日在舊金山如期召開。本屆RSAC組委會通過對收到的2400份世界網(wǎng)絡(luò)安全專家提交的演講主題匯總分析,發(fā)布了2020年網(wǎng)絡(luò)安全行業(yè)10大趨勢,這是全球網(wǎng)絡(luò)安全專業(yè)人員對2020年乃至今后行業(yè)發(fā)展的判斷,其中,“Human Element”被認(rèn)為是影響未來網(wǎng)絡(luò)安全發(fā)展最深遠(yuǎn)的主題,涉及安全前置的開發(fā)安全主題被重點(diǎn)做了討論。

Ø 人為因素:人的行為自始至終就與數(shù)據(jù),威脅,風(fēng)險(xiǎn),隱私及管理等因素交織在一起。今年的議題中,有大量內(nèi)容從以人為本的角度出發(fā),平衡IT框架、對風(fēng)險(xiǎn)管理策略進(jìn)行匯總、降低新威脅帶來的隱患、以及建立一個安全為中心的新技術(shù)文化。

Ø DevSecOps:今年的DevSecOps出現(xiàn)了一些有意思的新議題,如將風(fēng)險(xiǎn)管理、合規(guī)與治理融入DevSecOps的實(shí)踐探索等。此外,還重點(diǎn)探討了從業(yè)者如何在組織內(nèi)部調(diào)整并向 DevSecOps 轉(zhuǎn)型,詳細(xì)解析了組織所面臨阻礙其進(jìn)步的問題類型,以及如何從公司的各個層面上獲得支持幫助等內(nèi)容展開討論。同時,如何招聘、培養(yǎng)DevSecOps的人才與團(tuán)隊(duì)也成為焦點(diǎn)議題。

Ø 產(chǎn)品研發(fā)與維護(hù)的安全性:由于大量的演講申請聚焦在產(chǎn)品安全開發(fā),今年RSAC新增了“產(chǎn)品安全與開源工具”方面的論壇。議題包含了保護(hù)開發(fā)生命周期與框架、連接產(chǎn)品和設(shè)備的安全性、開源代碼安全等內(nèi)容。

Ø 安全意識與培訓(xùn):說到人對安全的影響,安全意識必然是被重點(diǎn)關(guān)注的領(lǐng)域之一。今年安全意識方面的議題從多個方面進(jìn)行,其中“安全開發(fā)實(shí)訓(xùn)”、“網(wǎng)絡(luò)安全靶場”、“道德安全意識普及”等議題被頻繁提及。

從RSAC 2017年設(shè)立DevSecOps day至今,DevSecOps體系日趨成熟,相關(guān)方法論、技術(shù)與實(shí)踐經(jīng)驗(yàn)都有了明顯的提升,配套工具鏈技術(shù)也日趨完善,這其中多少要感謝一些國際技術(shù)創(chuàng)新力量的貢獻(xiàn)。這里對往屆RSAC大會出現(xiàn)的部分創(chuàng)新廠商做個簡單總結(jié),他們的創(chuàng)新技術(shù)方案為DevSecOps年度行業(yè)探索做了一定的指引。

圖2.5 往屆RSAC中涉及DevSecOps的創(chuàng)新力量

3 懸鏡的思考與實(shí)踐

3.1 開發(fā)安全的一些思考

◆安全是一門平衡藝術(shù)

隨著數(shù)字化轉(zhuǎn)型浪潮的來襲,國內(nèi)網(wǎng)絡(luò)安全的重要性被提到了更高的地位。業(yè)務(wù)的發(fā)展離不開安全體系的保駕護(hù)航,其中,安全是一個動態(tài)平衡藝術(shù),有兩層含義:

Ø 擁抱變化是安全建設(shè)的基石。不同階段的政企組織,面臨的安全需求及迫切度不一樣,并且是階段性動態(tài)變化的。小微企業(yè)大部分精力在為了生存奔波,業(yè)務(wù)安全的合規(guī)是他們當(dāng)前能應(yīng)付的主要需求;中大型企業(yè)組織更加側(cè)重階段性安全建設(shè),基礎(chǔ)安全防御及服務(wù)化安全能力(即插即用)是他們當(dāng)前的主要需求,比如開發(fā)安全里急需的灰盒安全測試工具、運(yùn)營安全里的攻防演練服務(wù)等;行業(yè)頭部客戶更加注重中長期安全體系建設(shè),內(nèi)生安全是他們的戰(zhàn)略目標(biāo),建立適配業(yè)務(wù)場景的高級威脅檢測防御一體化能力是他們的長期需求,比如基于DevSecOps或SDL的開發(fā)安全體系建設(shè)。

Ø 安全的本質(zhì)是風(fēng)險(xiǎn)和信任的平衡。在數(shù)字化時代的業(yè)務(wù)安全目標(biāo),更加強(qiáng)調(diào)對風(fēng)險(xiǎn)和信任的評估分析,這個分析的過程就是一個動態(tài)平衡的過程,告別過去傳統(tǒng)安全門式允許/阻斷的處置方式,旨在通過情境分析來評估業(yè)務(wù)風(fēng)險(xiǎn),放棄追求絕對的安全,不要求零風(fēng)險(xiǎn),不要求100%信任,尋求一種0和1之間的風(fēng)險(xiǎn)與信任的平衡。比如CD/CD管道中的IAST灰盒安全測試,我們的目標(biāo)是重點(diǎn)解決90%以上的中高危安全漏洞,在多數(shù)情況下是允許低危漏洞流轉(zhuǎn)到線上運(yùn)營環(huán)節(jié)的。

◆人是安全的基本尺度

人及團(tuán)隊(duì)文化在整個安全體系建設(shè)中有著巨大的影響力,我們的行為自始至終就與數(shù)據(jù),威脅,風(fēng)險(xiǎn),隱私及管理等因素交織在一起,也是整個DevSecOps實(shí)踐框架中最不穩(wěn)定的因素,為此RSAC2020的主題專門設(shè)定為“Human Element”。一個完善的開發(fā)安全體系建設(shè),不僅要全流程考慮人和技術(shù)的因素, 更要從源頭抓起,早期的安全意識培訓(xùn)、需求階段的威脅建模等都是十分必要的安全活動。

根據(jù)NIST(National Institute of Standards and Technology)調(diào)查,接近92%的已知安全漏洞都發(fā)生在應(yīng)用程序中,且軟件應(yīng)用中每1000行代碼至少出現(xiàn)一個業(yè)務(wù)邏輯缺陷。可見,程序員安全素養(yǎng)的高低對業(yè)務(wù)安全有著直接的影響,DevSecOps的左移安全前置實(shí)踐非常有必要,能更早地發(fā)現(xiàn)問題、解決問題。

◆攻防對抗是安全的脈搏

孫子兵法中曾言:“用兵之法,無恃其不來,恃吾有以待也;無恃其不攻,恃吾有所不可攻也。”攻防對抗是網(wǎng)絡(luò)安全建設(shè)過程中永恒的主題,是檢驗(yàn)現(xiàn)有安全體系防御應(yīng)對未知威脅成效能力最為直接的方式,RSCA2018中黃金管道涉及的BUG懸賞,本質(zhì)也是鼓勵主動建立攻防對抗體系,如持續(xù)的安全眾測、不定期進(jìn)行攻防演練并輔以配套的檢測響應(yīng)手段等。

3.2 懸鏡的落地實(shí)踐

微軟2003年開始實(shí)施的SDL(Security Development Lifecycle)安全開發(fā)理論框架,距今已有十多年歷史,當(dāng)年的直接落地成果Windows Vista也已經(jīng)退出歷史舞臺,而國內(nèi)的SDL建設(shè)主要還是停留在互聯(lián)網(wǎng)大甲方的定制化場景中,通用的SDL落地方案及做起來的乙方廠商幾乎沒有,為什么?因?yàn)镾DL體系本身的場景化屬性太重,大甲方的SDL建設(shè)經(jīng)驗(yàn)是不太可能直接拿出來做復(fù)制的,如果沒有適合落地的支撐技術(shù),強(qiáng)行SDL會對政企組織現(xiàn)有的流程和文化產(chǎn)生比較大的挑戰(zhàn)。這也是為什么RSAC自2017開始興起DevSecOps戰(zhàn)略框架,并于2018年首次提出DevSecOps黃金管道的理念,重點(diǎn)強(qiáng)調(diào)了其中CI/CD的自動化工具鏈技術(shù)。

雖然國內(nèi)的金融、能源、交通等產(chǎn)業(yè)頭部用戶沒有像美國Comcast那樣做DevSecOps的深度轉(zhuǎn)型,大部分還是現(xiàn)有的SDL體系,但這并不妨礙他們開始積極擁抱DevSecOps的理念及黃金管道涉及的五大關(guān)鍵活動。正是這些關(guān)鍵活動涉及的新興技術(shù)的逐漸成熟和DevSecOps新理念的普及,推動了國內(nèi)SDL安全開發(fā)體系的逐漸落地,關(guān)鍵標(biāo)志之一就是像懸鏡這樣專注DevSecOps的創(chuàng)新安全廠商開始涌現(xiàn),他們的通用技術(shù)方案開始被越來越多的行業(yè)頭部用戶采納,并分階段持續(xù)為甲方建立起逐漸完善的安全開發(fā)體系。

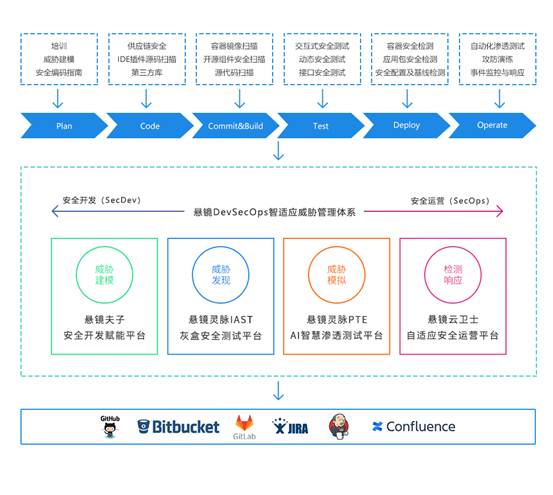

結(jié)合多年的DevSecOps實(shí)踐經(jīng)驗(yàn),懸鏡探索出了DevSecOps智適應(yīng)威脅管理體系,它作為DevSecOps全流程安全賦能平臺,從構(gòu)筑之初就注重技術(shù)落地的柔和低侵入性,從驅(qū)動DevSecOps CI/CD管道持續(xù)運(yùn)轉(zhuǎn)的幾大關(guān)鍵實(shí)踐點(diǎn)入手,通過對威脅建模、威脅發(fā)現(xiàn)、威脅模擬及檢測響應(yīng)等關(guān)鍵技術(shù)創(chuàng)新賦能政企組織現(xiàn)有人員,幫助甲方建立起更加高效完善的安全開發(fā)和安全運(yùn)營體系。

圖3.1 懸鏡DevSecOps智適應(yīng)威脅管理體系

小結(jié):伴隨著DevSecOps戰(zhàn)略框架的日趨完善和近3年RSAC的熱捧,國內(nèi)相關(guān)領(lǐng)域的建設(shè)也迅速開展起來,但并不是所有甲方都適合直接套用DevSecOps實(shí)踐經(jīng)驗(yàn),還要根據(jù)自身的組織發(fā)展目標(biāo)、文化特點(diǎn)及業(yè)務(wù)場景做進(jìn)一步論證。傳統(tǒng)SDL理念也并未過時,可以進(jìn)一步融入這些年DevSecOps實(shí)踐的一些發(fā)展成果,將一些好落地的新興工具鏈技術(shù)(如IAST、SCA、自動化滲透測試等)及配套效率度量機(jī)制逐步柔和地嵌入現(xiàn)有IT體系中,將安全長遠(yuǎn)規(guī)劃與階段性實(shí)施相結(jié)合,逐步摸索出甲方自己的安全能力體系。

4 參考文獻(xiàn)

[1] Ernest Mueller.What Is DevOps?[EB/OL].https://theagileadmin.com/what-is-devops/,2010-08-02.

[2] Shannon Lietz.What is DevSecOps?[EB/OL].https://www.devsecops.org/blog/2015/2/15/what-is-devsecops,2015-06-01.

[3] Ian Head, Neil MacDonald.DevSecOps: How to Seamlessly Integrate Security Into DevOps[EB/OL].https://www.gartner.com/en/documents/3463417/devsecops-how-to-seamlessly-integrate-security-into-devo,2016-09-30.

[4] Sam Olyaei, Peter Firstbrook, Brian Reed,Prateek Bhajanka, Neil MacDonald, Top 10 Security Projects for 2019[R].Gartner,2019.

[5] Kasey Panetta,Gartner Top 7 Security and Risk Trends for 2019 [R].Gartner, 2019

[6] Neil MacDonald, Seven Imperatives to Adopt aCARTA Strategic Approach[R].Gartner, 2018.