陰影!DDR4仍將遭受Rowhammer風險

目前針對Rowhammer攻擊的防護措施依舊不足。

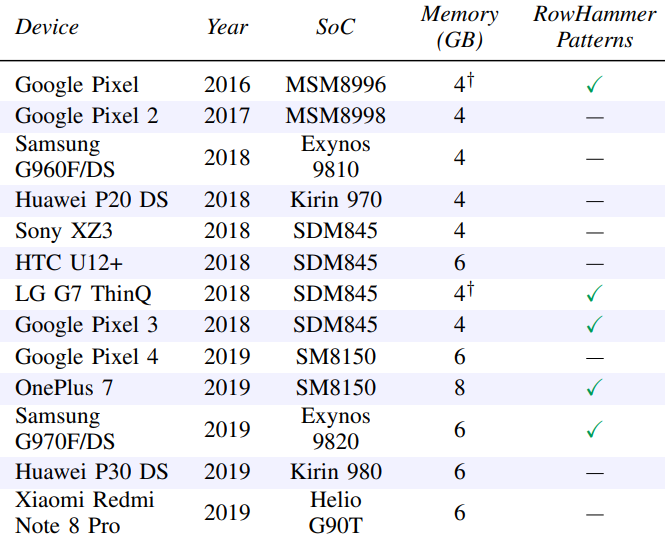

當前的解決方案對于已知的Rowhammer變種是有效的,但是攻擊的可能性是無窮無盡的,仍然有可能被利用。新發現表明,內存位翻轉在很多設備上都有效,包括Google、三星和OnePlus的流行智能手機。

Rowhammer風險持續存在

攻擊通過利用動態隨機存取存儲器(DRAM)中可用存儲單元的緊密接近來發揮作用。

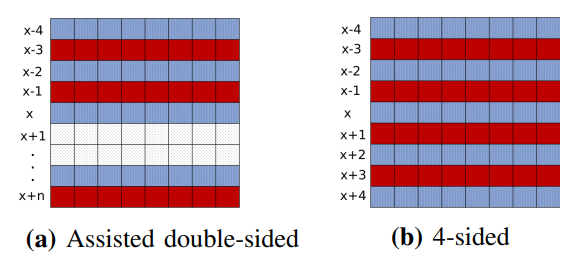

通過對一行進行足夠的讀寫操作,相鄰數據位的值可以從1變為0,反之亦然(位翻轉)。當前攻擊的變種最多訪問兩個內存行(稱為攻擊者)。

這個改變可能導致拒絕服務情況、增加計算機特權,甚至允許劫持系統。而隨著時間的推移,Rowhammer攻擊被證明是通過破壞Linux內核,打破云隔離、根移動設備、控制Web瀏覽器,通過網絡定位服務器應用程序或提取存儲在RAM中的敏感信息。

迄今為止,最好的防御方法稱為“目標行刷新”(TRR),它可以消除Rowhammer攻擊的風險。但由于技術保護,關于TRR是如何工作的,以及每個供應商/制造商是如何部署TRR的信息很少。

VUSec(VU Amsterdam的系統和網絡安全組織)的研究人員說,與普遍的看法相反,TRR并不是單一的緩解機制。這是一個籠統的術語,它定義了不同級別的硬件堆棧上的多個解決方案,也就是說制造商采用了不同的途徑來獲得相同的結果。

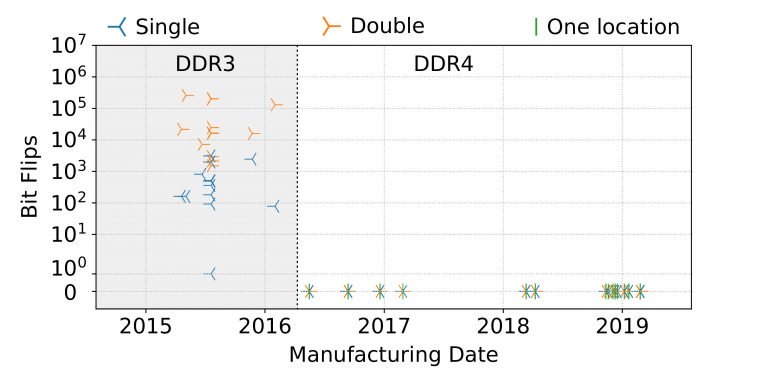

目前,VUSec對所有已知的Rowhammer變種進行了測試,對一批啟用TRR的42個DDR4模塊進行了測試,結果沒有發生位翻轉,表明防御措施對已知攻擊有效。而不同供應商的DRAM芯片中有多種TRR實現方法,而且每個芯片的易受攻擊單元的分布方式不同。

TRRespass-Rowfuzzer

在提供SoftMC(基于FPGA的基礎架構)的蘇黎世ETH研究人員的幫助下,VUSec試驗了DRAM芯片并了解其內部操作。

實驗表明了,在熟悉緩解措施后很容易發生翻轉位。此外,他們還注意到,由于允許的行激活次數不同,DDR4芯片上的漏洞比DDR3上的漏洞更嚴重(后者的漏洞激活數更高)。

他們發現,當前的TRR跟蹤攻擊者敲擊的有攻擊行數有限,其中兩個是當前演示的攻擊中使用最多的。

緩解措施顯然不能同時保留所有訪問行的信息,因為這將需要大量的額外內存,也無法刷新所有受害者

因此,他們繼續試驗。通過對SoftMC的最新研究,VUSec創建了一個名為TRResspass的模糊工具,在現代系統上識別TRR感知的RowHammer訪問模式。

雖然模糊測試是軟件測試中的常用技術,但我們實現了第一個用來觸發DRAM中的Rowhammer變種的模糊測試器

TRResspass是開源的,通過在DRAM中的各個位置重復選擇隨機行來工作。研究人員開發了更廣泛的類別,他們稱之為“多面Rowhammer”。

據了解,TRResspass在啟用TRR保護的情況下,為42個內存模塊中的13個恢復了有效的訪問模式。

他們強調,TRResspass引起位翻轉的所有模塊都容易受到至少兩種錘擊模式的影響。同樣,模式從一個模塊到另一個模塊也有所不同。

讓模糊測試器在13款智能手機中的低功耗DDR4模塊上工作,使它成功地在5種型號中找到導致位翻轉的Rowhammer模式:Google Pixel、Google Pixel 3、LG G7 ThinQ、OnePlus 7和Samsung Galaxy S10e(G970F/DS)。

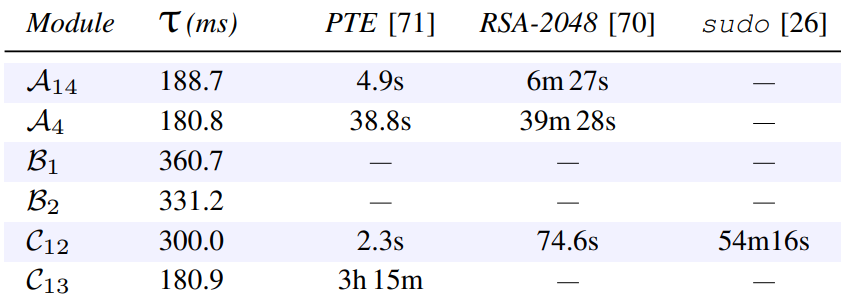

盡管沒有通過調整攻擊來提高效率,但使用更復雜的模式利用該漏洞卻產生了令人印象深刻的結果:

獲得內核權限所需的最長時間是3小時15分鐘,而最短時間是2.3秒。他們能夠在39分鐘內從受信任的RSA-2048密鑰偽造簽名(在其他芯片上,可能需要一分鐘以上的時間)。

只需要用一個內存模塊就可以繞過sudo權限檢查,并且花費了54分鐘。

2019年11月,VUSec披露了新型的Rowhammer攻擊,但新的緩解措施實施起來并不容易,并且需要花費一些時間來部署。

最后,VUSec表示,還沒有完全可靠的解決方案可以應對Rowhammer,諸如ECC或使用大于1倍的內存刷新率等權宜之計已經沒有效果了。DDR4內存仍在Rowhammer的陰影之下。