一周曝出N個安全問題,風口上的Zoom宣布停更90天

在疫情的影響下,Zoom 迎來發展中的“高光時刻”,但與此同時也陷入“安全與隱私”危機。目前,NASA 和 SpaceX 宣布禁止使用 Zoom。

4 月 2 日,Zoom 創始人兼CEO 袁征宣布:在接下來的 90 天內將停止 Zoom 的功能更新,轉向安全維護和 BUG 修復。據悉,Zoom 會投入資源去識別、定位和解決問題,甚至會邀請第三方參與對軟件進行“全面審查”。

據袁征介紹,目前 Zoom 的日活用戶數達到了 2 億,這是構建平臺之初沒有預計到的規模,因此也帶來了沒有估量到的安全和隱私問題。

的確,因為新冠肺炎疫情的全球蔓延,使得多個國家和地區的人民不得不選擇在家辦公或學習,Zoom 也因此得到了巨大的流量和新增用戶,根據 Apptopia 的數據,Zoom 的 3 月份活躍用戶較去年同期增長了 151%。

Zoom 本該正是處于“高光時刻”,但現在卻深陷“安全與隱私”的泥沼。僅僅一周的時間,Zoom 就先后被曝出向 Facebook 發送用戶數據、泄露 Windows 登錄憑證、未經用戶同意通過預加載方式下載應用程序、未按宣傳所言采用端到端的加密方式等安全問題,也正是因為這些問題,NASA 和 SpaceX 宣布禁止使用 Zoom。

1. 用戶毫不知情,Zoom 就把數據共享給了 Facebook

Motherboard 網站發現,Zoom iOS 應用正在通過“使用 Facebook 登錄”功能將數據發送到 Facebook,發送的數據包括手機型號、打開程序的時間、所在時區和城市、使用的電信運營商,甚至還包括了可用于廣告定位的標識符。

據悉,Zoom 使用 Facebook SDK 實現的“Facebook 登錄”功能,主要是為了給用戶提供訪問平臺的便利方法。但是在調查中發現,即使你不是 Facebook 用戶,也會被收集信息。

整個數據共享的過程是這樣的:用戶下載打開 App 后,Zoom 就會連接到 Facebook 的 Graph API。而這個 Graph API 就是開發者與臉書交流數據的主要方式。

Zoom 表示:“Facebook SDK 功能確實在從用戶收集數據,但是收集的數據不包括個人用戶信息,而是包含用戶設備的數據。”

隨后,Zoom 更新了 iOS 應用程序的版本,并改進了 Facebook 登錄功能。刪除了 Facebook SDK,重置該功能,用戶仍然可以通過瀏覽器使用 Facebook 賬戶登錄 Zoom,但是需要更新到最新版本,該功能才會生效。

2. Zoom 客戶端泄漏 Windows 登錄憑證

根據外媒報道,Zoom Windows 客戶端很容易受到 NUC 路徑注入的攻擊,攻擊者可能會利用此路徑竊取單擊鏈接的用戶 Windows 憑證。

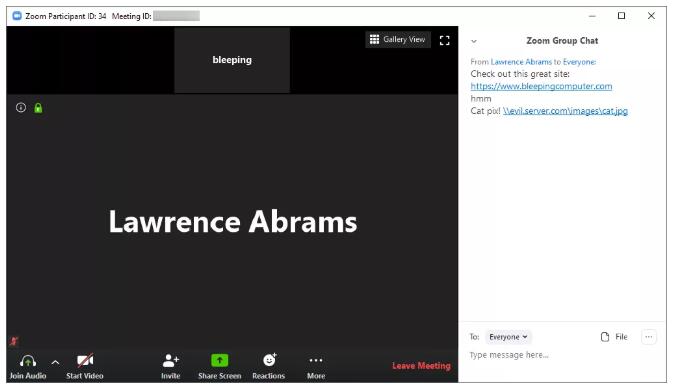

據了解,使用 Zoom 發送聊天消息時,發送的所有 URL 都會經過轉換,方便其它聊天者點擊,并在默認瀏覽器中打開。安全研究員 @ _g0dmode 發現,Zoom 客戶端竟然將 Windows 網絡的 UNC 路徑也換成了這種可單擊的鏈接。

常規 URL 和 UNC 路徑(\evil.server.com\images\cat.jpg)都被轉換為可單擊的鏈接

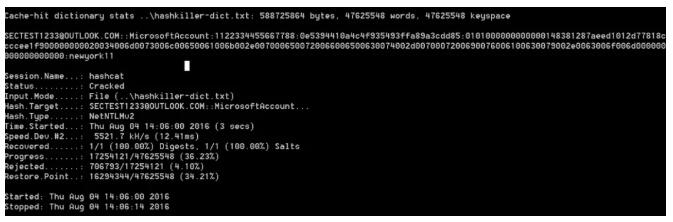

當用戶單擊 UNC 路徑鏈接時,Windows 會嘗試使用 SMB 文件共享協議連接到遠程站點,打開遠程路徑中的 cat.jpg 文件。在默認情況下,Windows 將發送用戶的登錄名和 NTLM 密碼哈希值,在這個階段,如果是個有經驗的攻擊者,就可以借助 Hashcat 等免費工具來逆向運算。

安全研究人員 Matthew Hickey 對此進行了實測,并證實不但能在 Zoom 中順利注入,而且可以借助民用級 GPU 和 CPU 來快速破解。除了能竊取到 Windows 登錄憑證,UNC 注入還可以啟動本地計算機上的程序,例如 CMD 命令提示符。

16 秒暴力破解簡單密碼

不過,幸運的是 Windows 會在程序被執行前發出是否允許其運行的提示。但想要真正解決這個問題,Zoom 必須屏蔽部分可單擊的鏈接,停止 Windows 客戶端的 UNC 路徑轉換功能。

3. APP “自動”安裝?Zoom 預安裝腳本引爭議

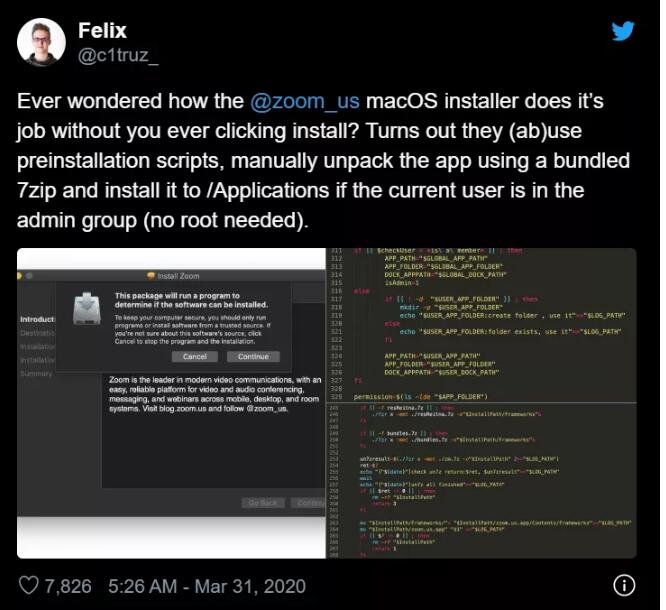

3 月 31 日,Twitter 用戶 Felix 發文稱:“Zoom macOS 安裝程序在用戶沒有同意的情況下,會自動安裝,并且還會使用具有高度誤導性的標題來獲取用戶權限,這與 macOS 惡意軟件的‘套路’如出一轍。”

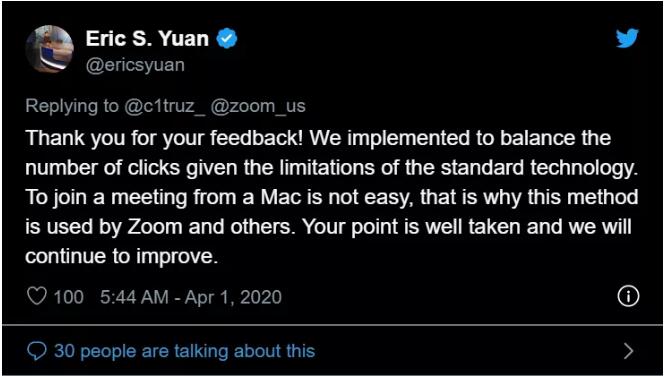

據了解,Zoom 會使用預安裝腳本,使用捆綁的 7zip 手動解壓縮應用程序,如果當前用戶在 admin 組中 (不需要 root),則將其安裝到 / Applications。隨后,Zoom 做出回應,表示采用這種做法的目的是為了減少安裝過程的復雜性,因為在 Mac 上安裝 Zoom 并不容易,并認同了 Felix 的觀點,未來會繼續改進。

Felix 對這個解釋并不認可,他認為提高可用性不應該犧牲安全性,Zoom 作為被廣泛使用的應用程序,這一做法雖然沒有惡意,但卻極為不妥。

Felix 詳細描述了 Zoom macOS 預安裝腳本是如何工作的?

首先,Zoom 會使用 pkg 文件(一種安裝程序格式,類似于 Windows 的 MSI)在 macOS 上分發客戶端,在用戶加入 Zoom 的某個會議時,系統會提示用戶下載并允許軟件。通常情況下,用戶是可以在該步驟中進行自定義和確認安裝的操作。但是,Zoom 的安裝程序則跳過了這些步驟,要求允許“pre-requirement”腳本運行,該腳本通常是在正式安裝之前運行,用來檢測軟件是否與計算機兼容。

需要注意的是,雖然“pre-requirement”腳本在運行之前會提示用戶,但提示信息卻是“will determine if the software can be installed”,一般來說,用戶會點擊 Continue,但你不知道這時 Zoom 已經開始安裝了。Zoom 安裝程序,不僅會執行預安裝檢查,還會作為腳本的一部分執行整個安裝。更騷的操作是,安裝程序還附帶了一個捆綁版本的 7zip,可以解壓縮。

如果用戶是 admin,那么腳本會將提取到的客戶端直接復制到 /Applications 目錄中,并進行一些清理工作,就完成安裝;如果用戶沒有權限寫入 /Applications,且尚未安裝 Zoom 客戶端,那么,將會被復制到本地應用程序目錄 /Users//Applications;如果用戶已經在 /Applications 中安裝 Zoom,但沒有權限更新,那么該腳本會啟動“ zoomAutenticationTool”輔助工具(同樣被打包在 pkg 文件中),該工具使用已廢棄的 AuthorizationExecuteWithPrivileges() 系統 API 來顯示密碼提示,以便運行具有 root 權限的“runwithroot”腳本。

4. 所謂的端到端加密是“謊言”?

全球疫情的發展,使得很多企業不得不選擇遠程辦公的方式,這時遠程辦公和協作工具的加密問題就顯得尤為重要。

近日,有外媒報道 Zoom 在安全白皮書中提到了其支持端到端加密,但實際并沒有為所有視頻會議提供此類加密方式,存在誤導用戶的嫌疑。

隨后,Zoom 發言人表示目前不可能為視頻會議提供端到端加密。但否認了“誤導用戶”的說法,并稱白皮書中的“端到端”指的是 Zoom 到 Zoom 之間的連接。

據了解,Zoom 目前使用的是 TLS 加密,即 Zoom 服務器到用戶個人之間的傳輸是處于加密狀態的。而端到端加密是指在設備之間對所有通信進行加密,從而使托管服務的組織也無法訪問聊天的內容。如果是 TLS 加密,Zoom 可以攔截解密視頻、聊天和其他數據。

值得注意的是,英國首相鮑里斯·約翰遜(Boris Johnson)周二在 Twitter 上分享了“the first ever digital Cabinet”的屏幕截圖,圖片顯示多位官員在使用 Zoom 進行視頻會議。這也引發了大家對于 Zoom 安全性的討論。

5. 安全問題頻出,NASA 與 SpaceX 宣布禁用 Zoom

3 月 28 日,SpaceX 給員工發布了一封電子郵件,要求員工停止使用 Zoom,“我們知道有很多員工在使用 Zoom 進行視頻會議,現在請你們使用電子郵件、短信以及電話來代替 Zoom。”

據了解,SpaceX 禁用 Zoom 的原因是其存在著“嚴重的隱私和安全性問題”。美國了聯邦調查局(FBI)在本周一也發布了一則關于 Zoom 的警告,提醒用戶不要在該網站上進行公開會議或廣泛分享鏈接。

值得關注的是,除了 SpaceX,該公司最大的客戶之一美國國家航空航天局(NASA)也宣布禁止員工使用 Zoom。

6. 被盯上了?偽裝成 Zoom 的釣魚網站分發惡意軟件

“人怕出名豬怕壯”,“流量擔當”的 Zoom 不止自己問題頻出,還被某些有心人士“盯上”了。近日,有網絡犯罪分子通過注冊虛假的“Zoom”域名和惡意的“Zoom”可執行文件來誘導用戶下載惡意軟件。

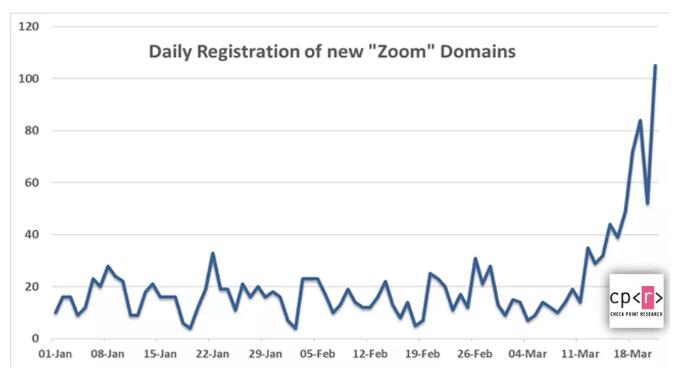

根據 Check Point Research 最新發布的一項報告,自新冠病毒流行以來,已經注冊了 1700 多個新的“Zoom”域名,其中 25% 的域名是在過去的 7 天中注冊的。

此外,研究人員還檢測到“ zoom-us-zoom _ ############.exe”和“ microsoft-teams_V#mu#D_##########.exe”惡意文件,其中#代表各種數字。這類惡意軟件會在用戶的計算機中安裝 InstallCore PUA,從而導致其他惡意軟件的捆綁安裝。

當然,Zoom 并不是攻擊者的唯一目標,隨著疫情的發展,各個國家和地區都開始鼓勵學生在線學習,因此在線學習平臺也成為了攻擊目標,研究人員發現了偽裝成合法 Google Classroom 的釣魚網站,例如 googloclassroom \ .com 和 googieclassroom \ .com,來誘導用戶下載惡意軟件。