心靈捕手:勒索軟件是如何運用心理戰術達到攻擊目的?

對于用戶來說,勒索軟件是網絡攻擊者使用的最可怕的一種武器。據估計,僅在美國,因勒索軟件造成的損失就達到了75億美元,而在加拿大,因勒索軟件造成的損失就也達到了23億美元,毫無疑問,全球都能感受到勒索軟件的存在,而造成的損失更是難以估量。

但除了直接和間接的經濟損失外,勒索軟件還運用了深層的心理犯罪機制來攫取最大利益,這讓它區別于其他形式的網絡攻擊。與其他所有類型的惡意軟件相比,勒索軟件在發起攻擊時并不會隱藏其活動,而是向受害者說明他們已經被攻擊,并強迫受害者采取行動(比如支付贖金)。

勒索軟件在攻擊時準確地利用了受害人的恐懼、認知、是否交贖金的動機和被鎖定的資料價值,這些因素都會隨著時間的流逝而發生變化,比如有的受害者據直接選擇不付贖金,也有受害人會選擇安全商,進行異地備份并創建解密器。在本文中,我們將探討勒索軟件的攻擊者所使用的心理機制是如何隨著時間而發展的,從而攫取最大利益。

使用勒索軟件的攻擊者要發起心理攻擊需要具備什么條件?

勒索軟件的基本功能包括初始感染、快速加密和受害者通知,在這種情況下,受害者被告知他們失去了訪問數據的權限,為了訪問這些數據,受害者必須支付贖金。從心理上講,罪犯如果要達成目的,需要確保的是:

- 勒索軟件鎖定的是受害者的關鍵數據,且短期內不可破解;

- 對受害者施加影響,讓受害者覺得支付贖金是他們唯一可行的選擇;

- 營造緊迫感:為了最大程度地提高利潤,支付贖金的速度至關重要,以免出現破解軟件。

自從1989年第一個勒索軟件出現以來,索取贖金的方法就在不斷的“試驗和錯誤”中不斷演變,試圖最大限度地提高利潤,減少相關的風險。

早期勒索軟件索取贖金的方法

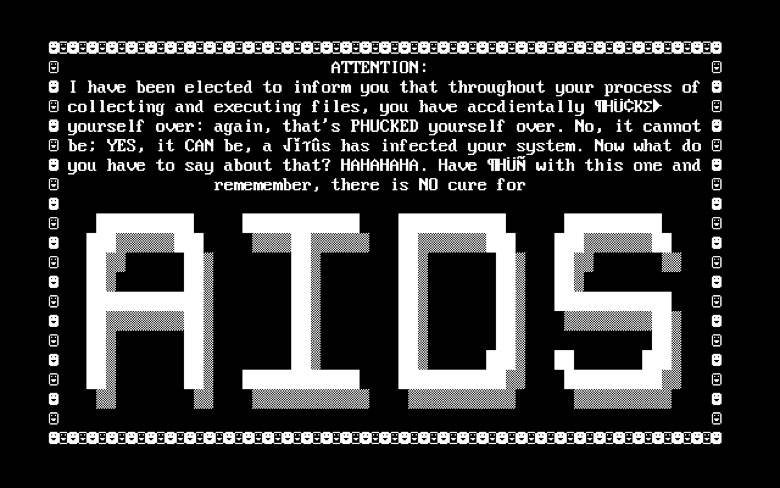

第一款勒索軟件出現于1989年,哈佛大學畢業的Joseph L.Popp創建,名為“艾滋病信息木馬”(AIDS Trojan)。這款勒索軟件使用對稱加密,解密工具沒花多少時間就修復了文件名,但這一舉動激發了隨后近乎30年的勒索軟件工具。據 Popp 本人回憶,1989 年,他設計勒索軟件的初衷是為了抗擊艾滋病。為了募集抗艾資金,他弄巧成拙,給世界衛生組織論壇的與會代表發送了 20,000 份病毒加密磁盤。當代表們運行磁盤文件時,電腦被凍結,屏幕信息要求匯錢之后才能打開磁盤,取回電腦里的文件。當時,受害者一旦執行惡意軟件,該惡意軟件就會隱藏文件目錄,如果受害者希望解密數據,則需要支付189美元。有報道稱,一些醫療機構在遭到AIDS Trojan攻擊后,長達10年的研究資料瞬間化為烏有。

像現在的許多勒索軟件一樣,Popp當時也使用了多種通知受害者的方式,并嚇唬和恐嚇受害者:

目前勒索軟件索取贖金的方法

勒索軟件在經歷了許多年之后才開始流行,并開始采用其他心理機制。首先被引入的是一種計時器,它倒計時到不久的將來的某一時刻(例如,從感染開始的48小時內),之后文件將被刪除,并且完全無法恢復,不管受害者隨后是否想要支付贖金。

其實這種倒計時心理機制在營銷界已被廣泛運用,其目的就是用于營造緊迫感。但是,這種營造的緊迫感往往也會給攻擊者自己挖坑,比如許多勒索軟件受害者無法在給定的時間內付款,或者因為受害者不知道在這期間該怎么做,或者因和攻擊者溝通而浪費了截止日期,以致他們中的許多人錯過了截止日期,迫使攻擊者執行刪除文件或鎖定文件的操作。如上所述,雖然倒數計時方法有助于達成攻擊的成功率,但對攻擊者來說也有不利的一面:就最大限度地攫取利潤而言,這并不是很有效,往往無法收取到贖金。現在,新形式的勒索軟件現在常常試圖通過提供更低的贖金價格來激勵受害者,只要受害者支付贖金的速度快,則所交的贖金也越少,反之時間耗的越長,則交的贖金越多。

使用令人害怕的聲音和圖像來嚇唬受害者

雖然利用倒計時和贖金數量會促使受害者采取行動,但使用令人害怕的聲音和圖像來嚇唬受害者也是攻擊者使用的重要手段。因為融合了恐怖的視覺效果和令人震驚的聲音,會增加攻擊效果和贖金的收回概率。

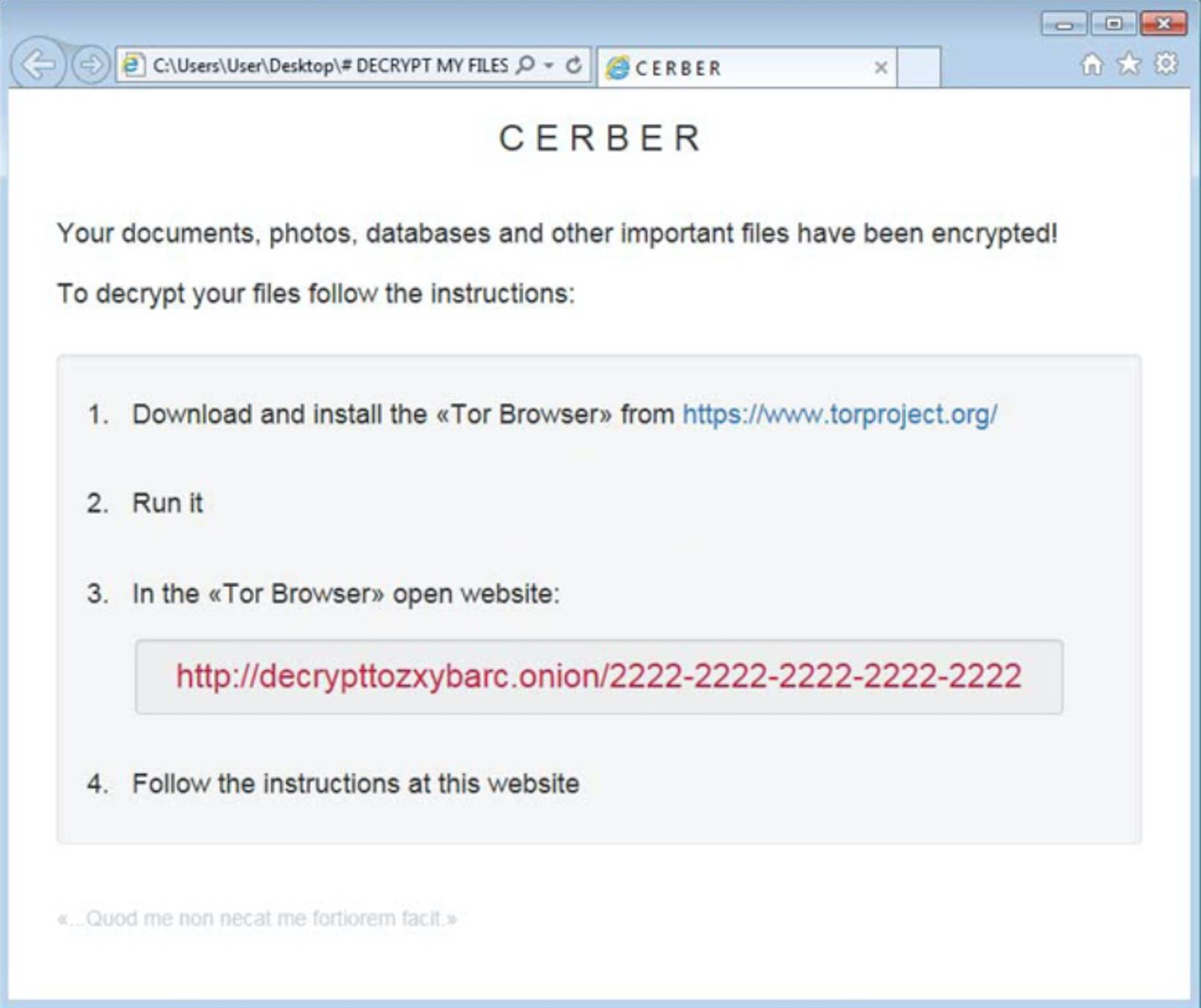

對比其他勒索軟件,Cerber勒索軟件增加了新的功能。首先,Cerber通過電子郵件附件的形式進入受害者計算機。一旦被打開,就像其他勒索軟件一樣加密文件并向受害者索要贖金。同時,它會進一步確認計算機聯網狀態,并將受感染的計算機用于其他目的。例如,實施分布式拒絕服務攻擊或作為垃圾郵件程序使用。

Cerber因為其獨特的贖金索要通知方式而著稱。多數勒索軟件通過文字訊息索要贖金,而Cerber卻獨樹一幟,通過語音通知受害人。Cerber勒索軟件使用VBScript播放音頻消息,并反復聲明“注意!你的文檔、照片、數據庫和其他重要文件已加密!”。

在上圖所示的Cerber贖金說明的底部,請注意拉丁文的格言,“默默地向我報價”,翻譯成更熟悉的“不會殺死我的東西,會使我變得更堅強”。攻擊者為什么選擇包含這種堅毅的格言仍然是一個謎。

但是就確保和加快付款速度而言,這種恐嚇方法的結果尚無定論。要深入研究勒索軟件啟動畫面中使用的心理機制,請參閱此文。

同理心策略

當威脅和恐嚇技術不足以促使人們采取行動或至少不夠快時,勒索軟件攻擊者便改變了他們的心理策略。勒索軟件的最新示例采用了多種方法,從最初表現出的更大的侵略性(旨在說服人們全額支付而不是進行談判)到現在充滿同情心的“軟銷售”。

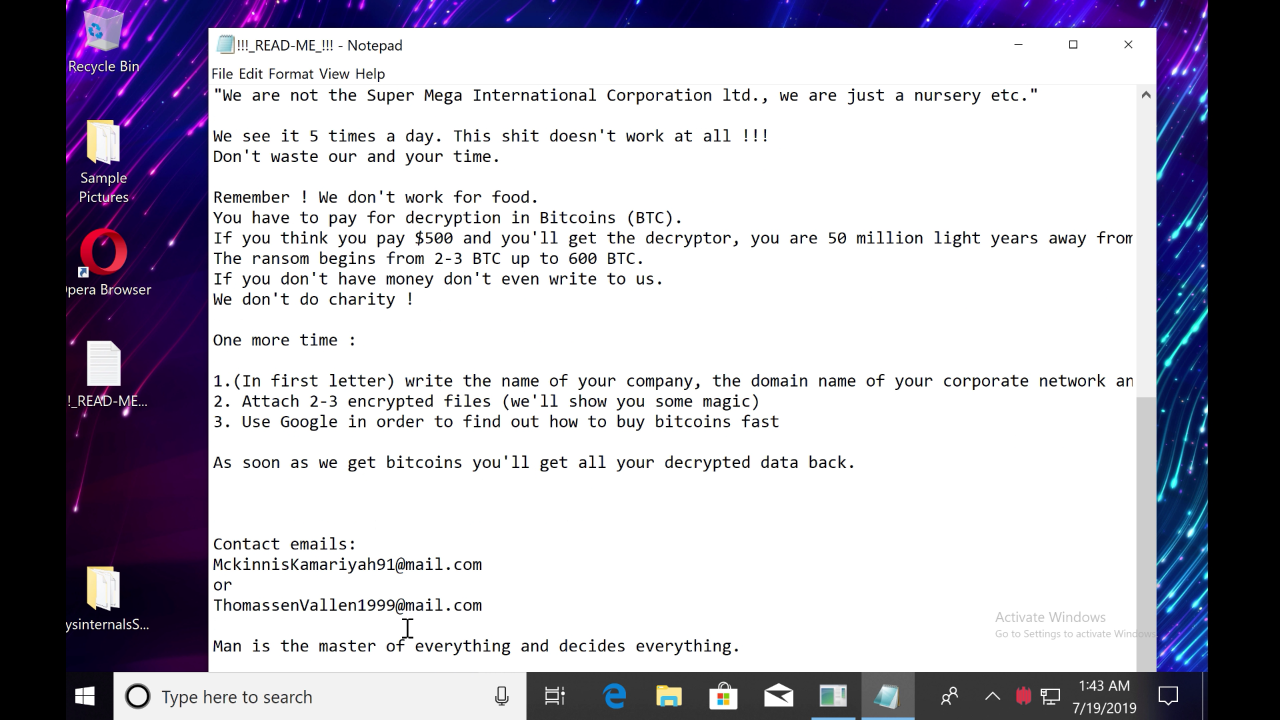

表現出的更大的侵略性的一個很好的例子是Megacotex的贖金記錄,它警告受害者不要試圖發送部分付款或協商折扣,否則他們將再也看不到他們的數據。2019年5月,發,一種名為MegaCortex的新勒索軟件被發現,根據當時的監測情況,MegaCortex已在美國、加拿大等多地區傳播,該病毒攻擊目標為大型企業,其通過域控服務器下發勒索病毒。

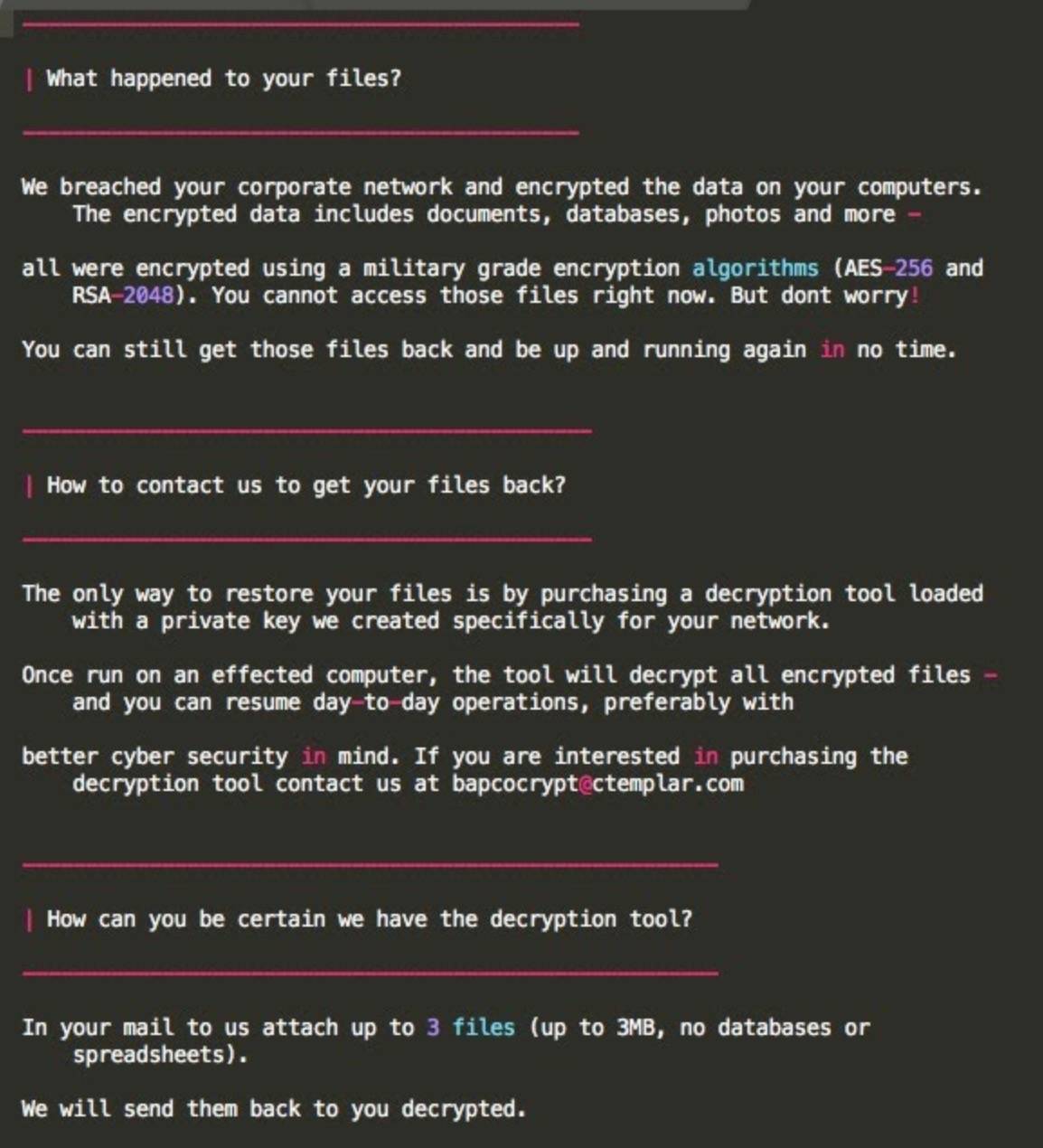

不過勒索軟件的開發者也明白,不同的受害者可能需要不同的心理攻擊機制,因此他們會選擇同理心已達到目的。例如,Snake勒索軟件試圖以合理的方式提醒受害者,并以問答的形式和令人放心的語言表示關注,例如“別擔心”和“你可以立即啟動并運行”。2020年,出現了一款新的勒索軟件Snake(也被稱為EKANS,是“snake單詞”從后往前的字母組成)。EKANS的主要目標是工業控制系統(ICS)環境,針對的不是單個設備,而是整個網絡,它能夠終止與工業控制系統(ICS)操作相關的許多流程應用程序。EKANS是一種用Go編程語言編寫的混淆勒索軟件變體,于2019年12月下旬首次在商業惡意軟件存儲庫中觀察到。它旨在終止受影響計算機上的特定進程,包括與ICS操作相關的多個項,以及刪除卷影副本以消除Windows備份。

值得注意的是,攻擊者的贖金手段已經從原來的暴力恐嚇轉向了更為“人性”的同理心策略,比如“如果你有興趣購買……”。

流氓手段

在2013年或2014年前后的某個時候,一些更有組織的攻擊者開始在加密之前悄悄竊取受害者的數據。Cerber勒索軟件可能就是其中之一,但最近,我們發現直接使用被竊取的數據作為強制支付贖金的手段的趨勢越來越明顯。這項技術最初可能被Maze勒索軟件使用,現在也被DoppelPaymer(BitPaymer勒索軟件的一類新變種,自2019年6月以來,DoppelPaymer涉及了一系列惡意勒索活動,其中就包括美國德克薩斯州埃德庫奇市和智利的農業部的襲擊事件。)、Sodinokibi(自2019年4月被發現以來,Sodinokibi開始被大量使用,并迅速出現許多變體。)和Nemty(NEMTY勒索病毒是一款新型流行勒索病毒,首次發現于2019年8月21號)利用。這一新的轉變包括建立一個可公開訪問的網站,暴露不合作的受害者的數據。

如果受害者不支付贖金,攻擊者就威脅公布他們的敏感數據,這種技術其實會打擊受害者支付贖金的積極性,從而使情況變得更加糟糕。因為受害者認為,即使支付了贖金,他們的數據也會被暴露。

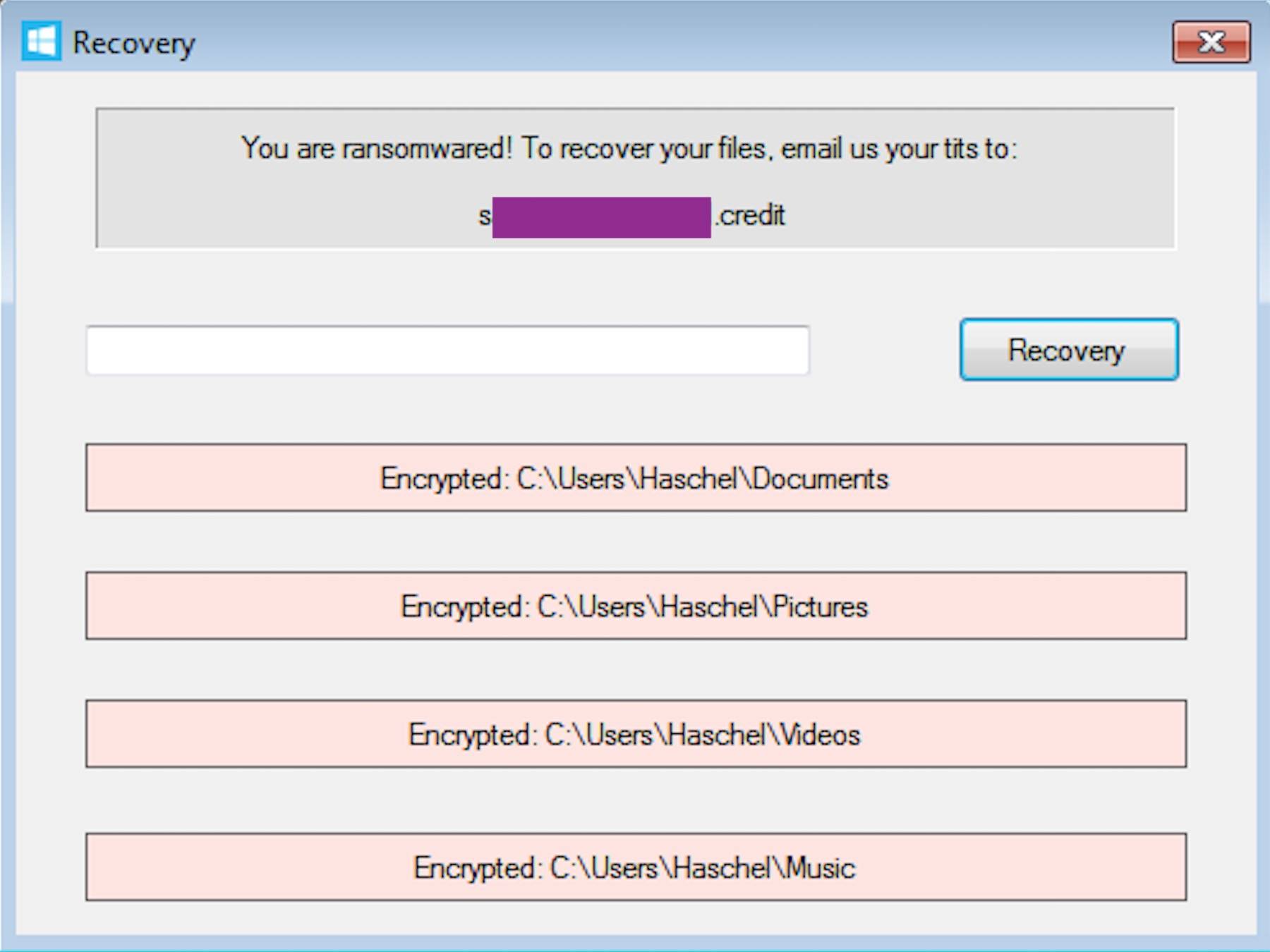

人身威脅:不要贖金只要裸照

最后但并非最不重要的一點是,在某些情況下可能是最危險的,最近的一個變體將勒索軟件與色情行為結合在一起,并要求使用裸照而不是比特幣來支付贖金。該惡意軟件顯示一條消息,要求受害者將裸照發送到特定的電子郵件地址以恢復其文件。比如2017年出現的“nRansomware”勒索軟件需發送最少10張裸照給他們,而黑客還會核查裸照是否屬于受害者本人,只有審核通過后黑客才會給受害者解鎖密碼。而受害者發送給黑客的裸照,則會在Deep Web深網上出售。

總結

網絡攻擊,特別是以勒索軟件為代表,已經由原來的單純物理攻擊轉向了心理攻擊,這種攻擊影響是深遠的,已經等同于犯罪。對于許多受害者而言,這會導致憂慮、痛苦、難以置信和無助感。通常,那些經歷過此類網絡攻擊的受害者說,這種影響會持續好幾個月。不幸的是,運用心理攻擊展開攻擊將是勒索軟件未來繼續使用的手段。