俄羅斯Rostelecom劫持事件,BGP安全不止于此

4月1日,這個并不尋常的愚人節,俄羅斯Rostelecom被發現疑似劫持來自全球200多家 CDN 和云托管提供商的流量。

這次BGP劫持的影響有多大呢,200多個網絡的8800多條互聯網流量路由受到影響,波及攻擊谷歌、亞馬遜、Facebook、Akamai、Cloudflare、GoDaddy、Digital Ocean、Joyent、LeaseWeb、Hetzner和Linode等知名公司。

BGP的安全問題,真實傷不起。

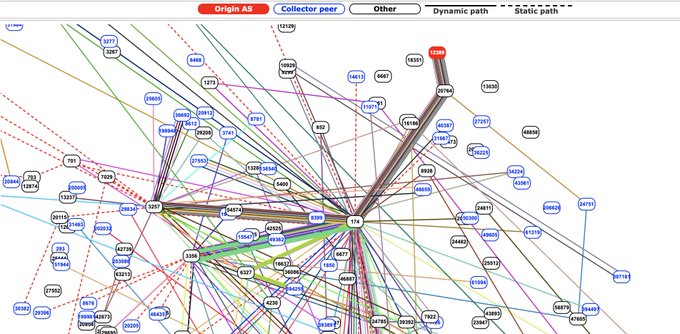

互聯網是一個去中心化的分布式結構,整個網絡由成百上千個不同的ISP(互聯網服務提供商)的子網絡組成。而為了達到互聯,子網絡A就是通過BGP協議告訴子網絡B:我這里都包括哪些IP地址段,AS編號(AS Number)是什么以及一些其他的信息。

與此同時,為了避免人們使用相同的地址空間,由主管部門(地區互聯網注冊中心/RIRS)負責分配IP地址。

整個網絡流量互聯的過程中,BGP像是一條“通道”。

作為互聯網核心基礎設施的組成部分,1989年誕生的BGP 已經馳騁網絡幾十年,但驚人的是,哪怕到現在,BGP仍然缺乏足夠的安全措施。譬如,由于每個ISP(互聯網服務提供商)通常必須默認信任其對等網絡運營商在傳輸流量時與其共享的路由信息。一旦路由信息沒有經過適當的審查和過濾,那意味著流量可能被發送至惡意站點。

總結一下針對互聯網路由功能的攻擊可能帶來的后果是:

- DDoS攻擊,互聯網服務拒絕訪問

- 旁路互聯網流量監聽,及對終端(網站)進行路徑攻擊

- 錯誤交付互聯網網絡流量到惡意終端

- 損害基于IP地址的信譽和過濾系統

- 互聯網路由不穩定

一般來說,BGP劫持雖然普遍,但大多數劫持都是短暫的。并且,不是所有的BGP劫持都是惡意的,很有可能只是操作者的一個手抖,配置錯誤導致意外劫持。當然,并不否認惡意分子利用,目的性地劫持。

[尷尬的是,有意為之還是不小心操作,很難分辨。]

以此次Rostelecom路由劫持事件為例,事件發生的原因是俄羅斯電信內部的流量整形系統可能在公共互聯網上不小心暴露了錯誤的BGP路由而不是俄羅斯電信內部網絡的整體問題。不幸的是,這個小小的失誤被Rostelecom的上游供應商拿著新公布的BGP路由在互聯網上重新傳播,從而將BGP劫持事件在幾秒鐘內放大了。

一個“小小的錯誤”瞬間滾成巨大的雪球,影響全球200多個網絡。

盡管過去十幾年的經驗告訴我們,BGP 路由泄露,劫持問題有多嚴重,但是這個問題依然一直沒有被解決。

回顧一下那些年,BGP安全問題闖下的“禍”:

- 2003年5月,彼時的世界第三大軍工生產廠商Northrop Grumman部分BGP網絡被惡意利用,用來發送海量的垃圾郵件。最終,這家軍火承包商花費了整整2個月來重新聲明對這些IP地址的所有權,同時,由于被頻繁地列入垃圾郵件地址黑名單,其IP地址全部被禁止使用。

- 2008年2月,巴基斯坦政府以YouTube有褻瀆神明內容為理由命令網絡服務商封鎖YouTube。巴基斯坦電信試圖限制本地用戶接入YouTube,通過BGP向香港電信盈科(PCCW)發送新的路由信息,然后PCCW向國際互聯網廣播了這個錯誤的路由信息。但是,由于工程師手抖,路由信息有誤導致“YouTube斷網”。

- 2015年,Hacking Team利用BGP Hijack劫持目標網絡鏈路數據,協助意大利黑客團體的攻擊行動,完成長期監控。

- 2017年,Google工程師配置錯誤,意外劫持了NTT通信株式會社的流量(NTT是日本一家主要的ISP,并且支持OCN和KDDI兩個小型的ISP),導致日本800萬用戶持續斷網40分鐘左右。

- 2018年4月,亞馬遜權威域名服務器遭到BGP路由劫持攻擊,價值1730萬美元ETH被盜。

- ……

既然知道傷不起,為什么BGP的安全性脆弱依舊?

事實上,通信從業者多年來一直在試圖加強BGP協議的安全性。

早在2018年,美國國家標準技術研究所( NIST)與國土安全部( DHS)聯合發布了第一份防范BGP劫持的安全標準草案;ROV、RPKI,包括最近的MANRS等項目一直致力BGP安全問題。然而,在采用這些新協議方面卻一直進展緩慢。

以MANRS為例,成立已有6年之久,但直到最近,主要的CDN 服務商和云計算公司亞馬遜、Google、微軟、Facebook、Akamai、Cloudflare、 Netflix 和 VeriSign等才加入到了這一安全路由倡議。而根據資料顯示,加入MANRS的網絡提供商需要承諾執行過濾、反欺詐和驗證,利用多種方法阻止流量劫持和路由攻擊,并且與其他網絡提供商進行協調合作。

說到這里,其實需要強調的是,網絡運營商必須確保全局路由安全,這是底線。他們有責任確保全球范圍內強大且安全的路由基礎架構,阻止惡意行為和意外配置錯誤帶來更大的影響。而這些問題是可以通過一些舉措的落地而解決的,比如實施適當的前綴過濾器,保證其客戶僅發布真實屬于他們自己的前綴;實施TTL安全機制(GTSM),防止攻擊者使用偽造的數據包等。

最后,BGP的安全問題不止于此,缺乏有效的解決方法、切實落地的安全標準以及足夠的力量來推進,讓BGP只能成為攻擊者眼中移動的靶子。這是一個需要被所有網絡運營商和安全人員重視的問題。