iPhone和MacBook的相機被入侵?訪問這個網站應注意!

如果您使用Apple iPhone或MacBook,這里有個令人震驚的新聞。

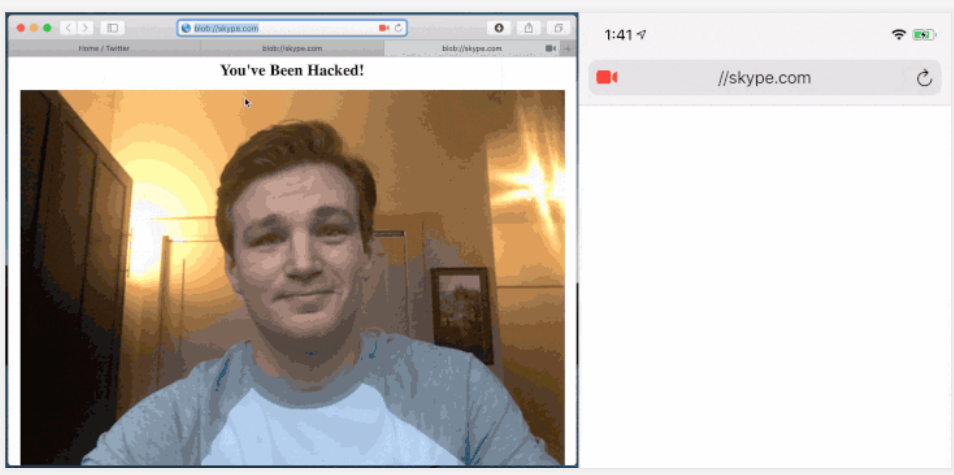

事實證明,使用Safari瀏覽器訪問的有的網站是不合法的惡意網站,它們都可能使遠程攻擊者秘密訪問您設備的攝像頭,麥克風或位置,并且在某些情況下還保存了密碼。

蘋果公司最近向一名白客Ryan Pickren頒發了75,000美元的賞金,他實際上證明了這種黑客行為,并幫助該公司修補了總共七個新漏洞,然后任何真正的攻擊者都可以利用它們。

該修復程序是對Safari的一系列更新發布的,這些更新跨越了13.0.5版—2020年1月28日發布和Safari 13.1—發布于2020年3月24日。

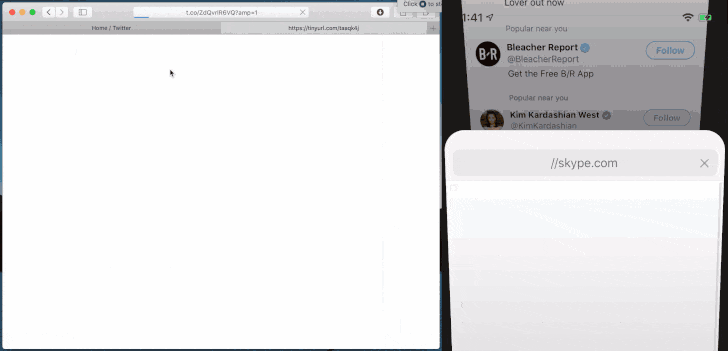

皮克倫說:“如果惡意網站想要攝像頭訪問,它要做的就是偽裝成可信任的視頻會議網站,例如Skype或Zoom。”

當鏈接在一起時,三個已報告的Safari漏洞可能允許惡意站點冒充受害人信任的任何合法站點,并通過濫用被害人僅明確授予受信任域的權限來冒充受害人的攝像頭或麥克風。

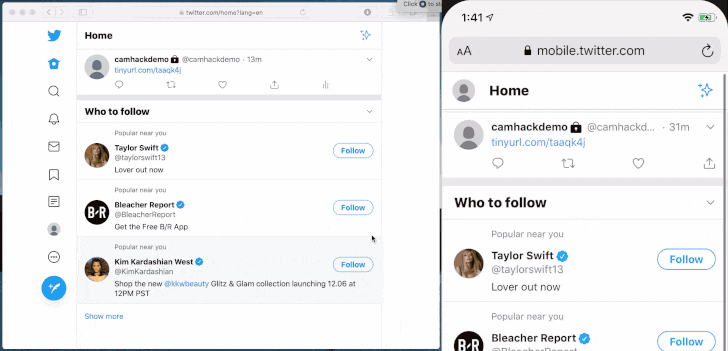

濫用Safari的逐站點權限的漏洞利用鏈

Safari瀏覽器基于每個網站授予訪問某些權限的權限,例如相機,麥克風,位置等。Skype的功能使各個網站都易于訪問相機,而無需在每次啟動該應用程序時都征求用戶的許可。

但是在iOS上,此規則也有例外。雖然第三方應用程序必須征得用戶的明確同意才能訪問相機,但Safari可以訪問相機或相冊而無需任何權限提示。

具體來說,通過利用利用鏈接將瀏覽器URL進行解析,并將每個網站處理安全設置的方式中的缺陷串在一起,就可以進行不正確的訪問。此方法僅適用于當前打開的網站。

示例圖,來源thehackernews

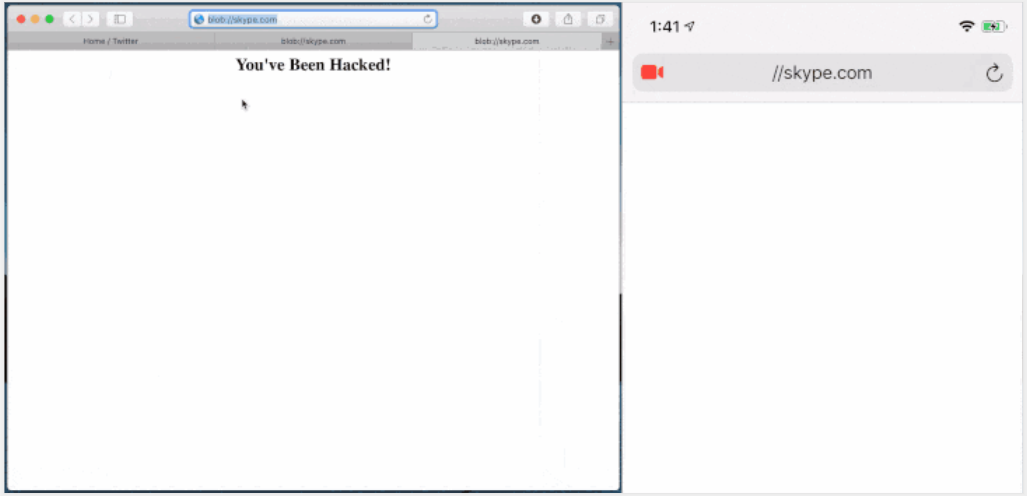

Pickren指出:“一個更重要的發現是URL的方案被完全忽略了。” “這是有問題的,因為某些方案根本不包含有意義的主機名,例如file:,javascript:或data:”

換句話說,Safari無法檢查網站是否遵循同源規則,卻授予以不應獲得其他網站的權限。結果,諸如“ https://example.com”之類的網站及其惡意副本“ fake://example.com”可能最終具有相同的權限。

皮克倫說:“ Safari認為我們在skype.com上,我可以加載到一些被黑客改寫的JavaScript。打開本地HTML文件時,相機,麥克風和屏幕共享都會受到損害。”

研究發現,即使純文本密碼也可以通過這種方式被盜,因為Safari使用相同的方法來檢測需要自動填充密碼的網站。

此外,可以通過以下方法繞過自動下載預防措施:首先打開一個受信任的站點作為彈出窗口,然后使用它來下載文件。

這項研究總共發現了Safari中的七個不同的零日漏洞:

- CVE-2020-3852:確定網站的多媒體權限時,可能會錯誤地忽略URL方案

- CVE-2020-3864:DOM對象上下文可能沒有唯一的安全來源

- CVE-2020-3865:頂級DOM對象上下文可能被錯誤地認為是安全的

- CVE-2020-3885:文件URL可能未正確處理

- CVE-2020-3887:下載的來源可能未正確關聯

- CVE-2020-9784:惡意iframe可能會使用其他網站的下載設置

- CVE-2020-9787:確定網站的多媒體權限時,錯誤地忽略了包含短劃線-和.的URL方案

如果您是Safari用戶,建議您使瀏覽器保持最新狀態,并確保僅授予網站訪問權限以使其正常運行。