綠盟科技“黑洞”ADS—— 二十年風雨兼程 ,十八載筑夢前行

2002年10月25日,歷經兩年的技術研究和產品開發,綠盟科技“黑洞”正式面世。

在2005年之前,網絡安全的相關法律還未出臺,很多稍大一些的網站經常會受到黑產的勒索威脅,動不動就被DDoS,服務器癱瘓。正所謂“亂世出英雄”,危難時刻方顯英雄身手。綠盟科技在這時出現,研發出針對當時主流 DDoS 攻擊的防護產品——“黑洞”(Collapsar)。黑洞是中國第一款抗D產品,是這個細分品類的創造者和先行者,在黑洞之后才出現了思科、Arbor等友商的同類產品。天文學上說,“黑洞的質量是如此之大,它產生的引力場是如此之強,以至于任何物質都無法逃逸,哪怕是光”。

2020年是綠盟科技20歲生日,也是黑洞的18歲生日。當被問到黑洞是如何成為一款得到全球市場檢驗和認可的產品時,綠盟君腦海里不禁出現了一部放映機,回放著一個個”黑洞”故事。

黑洞的發展史,就是當今DDoS攻擊與防護的對抗史。

路,從那一天開始。

抵御“洪水”,“黑洞”降世

時間拖回到2002年,那個時候國內大部分人還是撥號上網,人們對網絡安全的認知最多停留在殺軟的層面,如今人們耳熟能詳的各類硬件安全設備在當時還是個新鮮玩意兒,至于“黑洞”這種抗 D專業設備,在當時就是個傳說級的東西,只有安全專家才能搞清楚。

那時市面上沒有黑洞的同類產品,很多時候,客戶遭遇了DDoS攻擊就會直接打電話找到綠盟科技,希望借一臺黑洞臨時頂一下。當時的綠盟科技黑洞產品線經理——黑洞之父,更為準確的說是抗D之父葉曉虎博士,回憶起當時的情形:一開始黑洞組就幾個人,歐懷谷、吳鐵軍、劉添怡、徐祖軍等(現如今都已是技術大神)經常是一邊做著開發,一邊做著技術支持,葉博士就有時親自扛著黑洞到用戶機房,將設備安裝上線、調試好。“很多服務器被DDoS攻擊纏上后,7*24 小時,沒完沒了地打,服務器要么關機,要么在那里‘半死不活’,那些維護工程師非常頭痛”,“只要黑洞一上線,服務器就活了,效果非常明顯”,“就因為我們幫忙解決攻擊,以前都是用戶請我吃飯的”。

早期的黑洞最多只能處理10Mbps大小的流量,現在看來很低,但在當時Modem 撥號速率只有14kbps-56kbps 的年代,黑洞的處理能力已是海量,而如今的黑洞ADS已經具備單機240G、單集群上T的清洗能力。

圖1 早期黑洞的照片

黑洞上市后很長一段時期里, “黑洞” 就是抗D產品代名詞,甚至在一些主管機構文章中,就直接把抗D產品稱為“黑洞”。那時,黑洞就等同于抗DDoS 技術。

很多網友會在網站上發表自己對黑洞、對抗D算法的理解。例如,有人討論黑洞的反向探測技術,寫到 :“黑洞不斷向流量來的方向發送大量的反向數據,將攻擊報文包圍消滅掉……文中描述的黑洞,給人感覺不像是一臺網絡安全設備,更像是一臺正負粒子對撞機,制造正負質子的對撞和湮滅。事實上,黑洞確是有反向探測技術的(現已經是公開的技術),但是無法像論壇帖子上所述,可通過反向的數據包消滅發送過來的 DDoS報文,黑洞只是通過反向探測技術來區分正常或惡意流量。

除去這些軼聞趣事,網絡上還是會有很多對黑洞的研究。當時一些論壇上,有人公布自己的發現,宣稱找到了黑洞的弱點,比如,有人反推黑洞的抗 D算法,然后研討在黑洞防護下的繞過方式。面對這些挑戰,黑洞組的同事們大多一笑而過,但也有個別,讓大家感受到真正的威脅。

這其中,最著名的應該就是 CC 攻擊了。

Challenge Collapsar,黑洞迎接CC挑戰

CC 攻擊的全名—Challenge Collapsar,翻譯過來就是挑戰黑洞。

挑戰的起因是一次未如約進行的面試,葉博士當時因一些突發原因沒能面試 Qaker,于是 Qaker 含怒埋頭苦研,發布了專門針對黑洞Collapsar 的 CC(Challenge Collapsar)攻擊。誰都不曾想到,此后CC攻擊(以及后來的CC變種)給中國乃至世界互聯網安全帶來長期困擾。

棋逢高手甚歡喜,面對突如其來的新型 DDoS 攻擊,黑洞組的同事們泛起縷縷喜悅,絲絲緊迫。在葉博士帶領下,黑洞組開啟自虐模式,潛心分析 CC 攻擊表象及原理,并結合用戶環境不斷推演方案,力求防護的同時對業務的影響降到最低。設定方案、推演方案、駁斥方案、確立方案,理論逐漸完備,最終,黑洞對CC攻擊的清洗能力得到廣泛認可。

或許是不打不相識,抑或是相互欣賞,后來葉博士和Qaker成為朋友,經常一起探討新型攻擊的原理和對抗方式。保持旺盛的激情,形成清晰科學解決問題的邏輯體系,了解黑客所思所為,夯實關鍵技術實力,是成就全球知名安全產品的先決條件。魔高一尺,道高一丈。雖然 CC 攻擊的發展危害了互聯網安全,但它也激發了我們網絡安全人員應對各種攻擊的斗志。

DDoS的發展史就是黑洞演進史

算法是黑洞的寶貴資本,是產品的核心競爭力之一,它主要來源于技術研究和實戰積累。

對客戶而言,攻擊是否能防住,業務是否受影響是衡量一款抗D產品的重要指標。如果攻擊來了業務卻掉線了,界面再好看的產品也是不合格。有時候,防護算法一個字節的不同,就可以使整個防護效果差之千里。攻防算法的提升沒有太多的套路可循,如果沒有時間和大量的客戶積累,相信黑洞也無法達到其現在的防護能力。從這點來說,黑洞的成長應該真心感謝那些使用它的用戶。

DDoS的發展史,就是黑洞的演進史,我們結合DDoS技術演進時間線,將DDoS攻擊大致分為幾個階段:

第一階段,虛假源DDoS攻擊

早期的DDoS以虛假源攻擊為主,簡單粗暴但極為有效,聊天室聊著聊著可能就“死了”。這類攻擊一般由工具或者儀表構造產生,因為其源IP虛假而無法響應黑洞探測報文的屬性,一般傳統的TCP-Flood防護算法就能夠很好的清洗此類攻擊,這塊已經沒有太多的技術門檻。

再后來,ISP也開始在網絡接入層面啟用URPF策略(注,URPF是一種單播反向路由查找技術,用于防止基于源地址欺騙的網絡攻擊行為,主要在網絡接入層面啟用),以期從大網架構層面直接過濾虛假源攻擊。從我們的統計數據來看,URPF起到了一定效果,但仍有漏網之魚,近幾年虛假源Flood依然是DDoS攻擊重要組成(參見綠盟科技歷年DDoS威脅報告)。

實際上,虛假源DDoS攻擊也并不是大家想象的那么“簡單”。攻擊者也在不斷思考、改進和實踐虛假源攻擊的實戰效果,因為這種攻擊的”開銷”實在是太低了,如果能以低成本的方式打垮對方,又何必去興師動眾發動更復雜、更高成本的攻擊(攻擊ROI)?以至于在DDoS攻防對抗史中,出現了一些增強型虛假源DDoS,也可以簡單理解為第一代DDoS的Plus版本。

舉個例子,大概在2010年,我們發現攻擊者打出的虛假源攻擊不再全隨機源了,而是將攻擊源IP偽造為真實服務器的地址段,比如偽裝為某省某服務商的地址段,當黑洞去探測這些源IP真實性的時候,就很可能誤認這些IP是真實存在的,從而探測算法失效,服務器崩潰,同時,這些服務商還被流量反射了,攻擊者可謂一箭雙雕,從另外一個角度講,這也算最早期的DDoS反射攻擊,更早于名震四方的的NTP反射。

當看到這些增強版攻擊的時候,黑洞組的同事們都會異常興奮,徹夜研究對策,提升黑洞防御能力。

第二階段,針對知名協議,DDoS真實源攻擊

CC攻擊的重大改變在于,它不再簡單利用虛假源發起攻擊,而是利用真實源(比如網上的代理服務器),對 Web 服務器發起攻擊(HTTP),以耗盡服務器資源。現如今,CC攻擊(最早期的CC攻擊是HTTP Flood)已有非常成熟的算法應對,比如,黑洞現已經內置9種CC防護算法。

廣義上的CC攻擊,應該還包括HTTPS 攻擊、慢速攻擊、連接耗盡、空連接攻擊等,萬變不離其宗,它們都有一個共同點,就是利用真實源發起攻擊,攻擊者利用真實源可跟隨協議棧行為的特點,使得防御難度加大。

但知名協議(如HTTP、DNS)有一個好處,就是大家可以通過研究公開的RFC文檔去了解協議的每一個細節(黑洞組員癖好之一:喜讀RFC。綠盟科技的技術人員發明的不少抗D算法,就是在業余時間讀RFC產生的靈感),而DDoS攻擊和防御的平衡點往往就在毫厘之間,一點就破,不點破就會覺得很高深,其中也有多種算法被友商通過各種途徑驗證、學習并吸收。

為持續保持攻/防之間的這一點差距,一方面黑洞的技術人員潛心進行理論研究,保持算法先進性,比如在2012年,黑洞就已完全內置IPv6多種DDoS防護算法,提供v4/v6雙棧防御能力,又比如近期火熱的5G DDoS,我們也做了大量技術儲備;另一方面,我們也會保持與前線(綠盟工程線/業務線同事、客戶等)信息、實戰的關注,緊跟攻擊變化趨勢。知己知彼,方能立于不敗之地。

除了CC,還是有一些攻擊,是曾讓我們不安的。

第三階段,針對私有協議,DDoS真實源攻擊,SDK防護算法的誕生

對于DDoS防護設備,任何無法解碼的流量都可以認為是私有協議流量,極難防御。知名協議大家還可以通過查看分析RFC,尋找蛛絲馬跡,但當面對私有協議流量的時候,大家兩眼一抹黑,除了限速不知道怎么辦了,出現了攻守不平衡的局面。

大概在2012 年,黑洞為騰訊當時最火爆的某款游戲(那時候還沒有王者榮耀)提供抗D防御——吸金的業務往往都會招來復雜且有針對性DDoS攻擊。那段時間,黑洞組和騰訊安全中心的專家們(creativeLiu、jerrybai、cchen、junjunluo,現在都已是大佬)苦不堪言,但同時又很亢奮,經常探討到深夜。攻擊者的思路、手法都非常高明,很多高階攻擊手段都被用上,這樣的對手難得一見,一度讓我們懷疑攻擊是“內行團伙”發起——我們也把這類攻擊叫做游戲CC。

那段時間,我們先后發明了業務自學習Self-learning、XX-Retrans等新算法,成功應對了攻擊。

但是俗話說,不怕賊敲門,就怕賊惦記。幾個月后,算法被突破,游戲又開始出現掉線的情況。

圖2 2019年綠盟科技DDoS威脅報告——攻擊慣犯的數量占比

游戲CC,是否還有更好的應對方案?那段時間大家激情碰撞,徹夜討論,終于,我們共同發明了私有協議DDoS防護的終極解決辦法(之一)——SDK防護算法,黑洞上面叫水印算法。水印算法,顧名思義,也就是客戶端在發送業務流量之前,根據黑洞提供的SDK,將水印嵌入到業務流量中,當流量經過黑洞時,黑洞根據水印進行識別,達到精準清洗的效果。這一技術的問世,解決了很多無狀態敏感業務(如,游戲、金融等)要求零誤殺、低時延的業界難題。

第四階段,超大反射攻擊的出現,出現攻守資源不平衡的局面

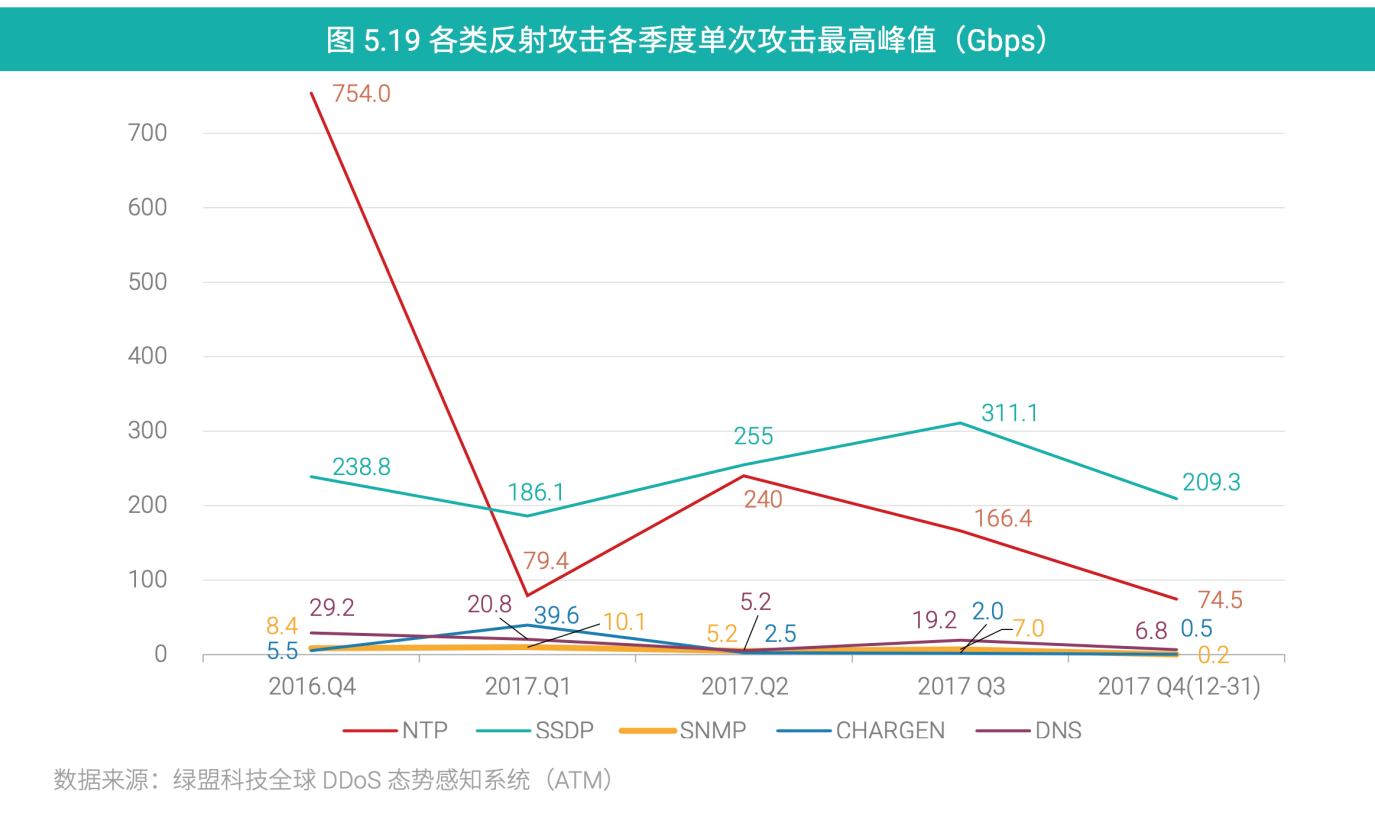

2014年,一起峰值達到400Gbps的NTP反射攻擊震驚全球網絡,它使得原本小眾的DDoS攻擊進入平常人們的視野,超大反射攻擊的出現,從根本上改變了 DDoS 對抗格局。

圖3 2017綠盟科技DDoS威脅報告—反射攻擊流量趨勢圖

2016年,可謂熱鬧非凡。這一年的9月19日,OVH聲稱遭受了一起來自 145607個網絡視頻監控設備發起的峰值最高800Gbps的DDoS攻擊。

緊接著9月20日,KrebsonSecurity遭受峰值達620Gbps的DDoS攻擊。

10月,黑洞組聯合綠盟威脅情報中心(NTI)和綠盟威脅響應中心,對外正式發布《網絡視頻監控系統安全報告》,對此類DDoS攻擊源頭進行了深度剖析。

圖4 2016年綠盟科技網絡視頻監控安全報告

我們認為,這幾起攻擊均來源于名叫Mirai的僵尸網絡,據我們的統計,當時全球感染Mirai的物聯網設備數量累計超過200萬,遍布全球90多個國家和地區。我們推算了一下,光這一僵尸網絡就具備發動峰值超過1.5Tbps 的攻擊能力。后來2016年10月發生的“北美大面積網絡癱瘓”事件和11月發生的“德國大范圍用戶斷網”事件也相繼印證了我們當時的這一觀點。

當攻擊者可以較低成本的利用網上資源,將攻擊規模提升到百 G 甚至上 T的級別,這是極為可怕的,物聯網等設備帶來的安全問題給全球的網絡安全防護都帶來巨大挑戰。

安全生態合作

2015年開始,綠盟科技陸續與電信云堤、騰訊云、阿里云、華為云、浪潮云等云服務商展開合作,實現各安全領域的優勢能力互補,強強聯合打造抗D混合清洗等安全方案,為企業客戶提供最佳防護方案。既可幫助用戶應對復雜應用層混合DDoS攻擊,也可自動化應對突發的超大流量攻擊。同時,黑洞也為各大云廠商的私有云客戶提供強大的本地DDoS防護能力,成為私有云整體解決方案的一部分。

打通天地,造就“云 - 地 -人 - 機”的立體防護體系

安全事件的偶發性,注定了產品不可能時刻都在客戶面前秀肌肉、顯實力,只在關鍵時刻一顯身手。但是,安全專家不是時時有、處處有;超大流量云端防御費用高,也有流量繞道產生延時、第三方安全顧慮等問題;安全設備不是誰都精通,這些都是客觀存在的問題。

如何在關鍵時刻一顯身手?綠盟科技在很多年前,就已開始思考并踐行解決這一難題,也就是業界熟知的 P2SO 戰略。其中,黑洞系列產品就是該戰略的踐行者之一。

2015年,綠盟科技發布了以智能、敏捷、可運營為核心理念的智慧安全2.0戰略,綠盟抗D的整體解決方案的發展建設,也是圍繞這個理念展開。

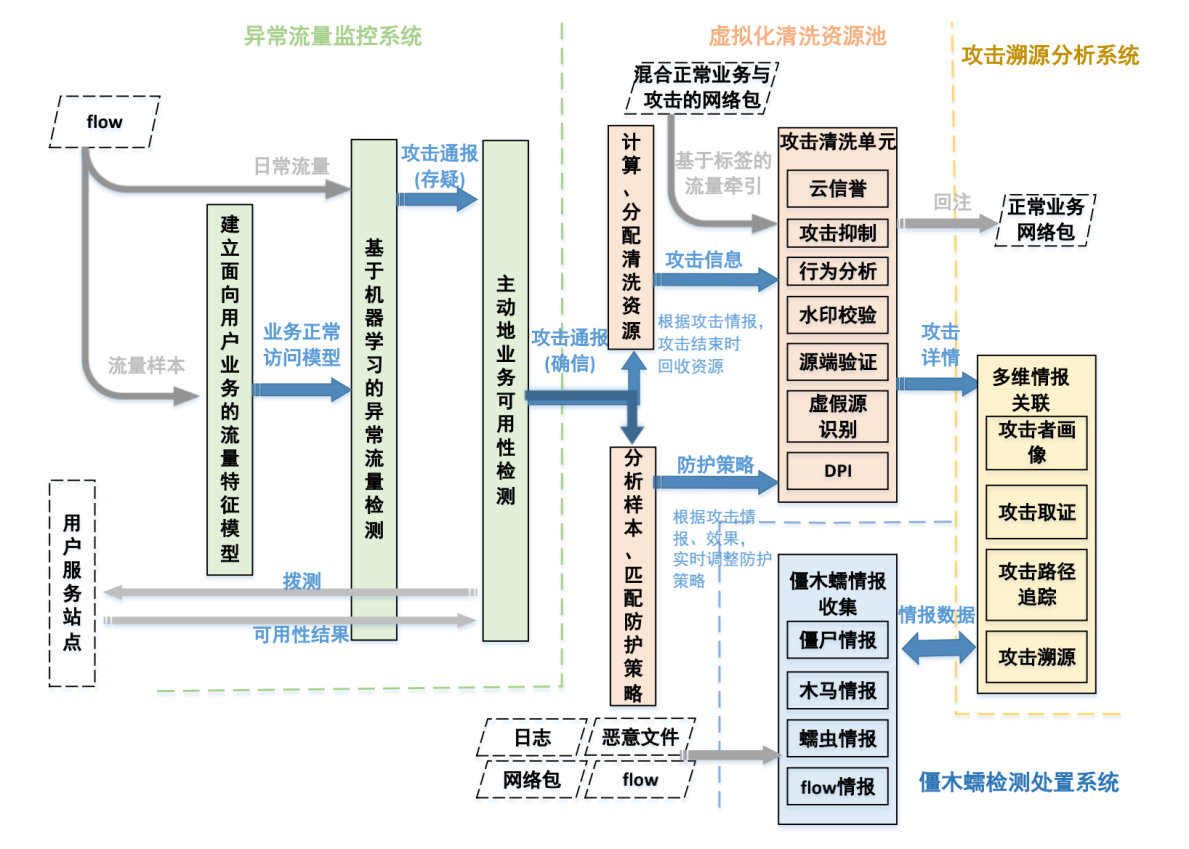

圖5 綠盟科技智慧2.0

看得見的能力——綠盟科技全球DDoS態勢感知系統(ATM)

2016 年,黑洞組主導的綠盟科技全球 DDoS 態勢感知系統(ATM)開發完成。

基于該系統,我們可以實時清晰地觀測到網絡中實時發生的海量 DDoS 攻擊事件,能夠第一時間知道:誰被打了?被誰打了?怎么打的?打了多久?等等多維信息,此系統也是“由被動響應變主動響應,由非實時變成實時,由無數據變成有數據”戰略的一個有效實踐。

現如今,綠盟科技威脅情報中心NTI每年發布的《DDoS威脅報告》,其中就有ATM的貢獻。記得有一年,我司情報與國際友商 PK 情報質量,其中有一個測試項就是PK惡意 IP數據質量,最終的結果是,綠盟科技的情報質量在數量、準確性、新鮮度等方面具備明顯優勢。

智能、敏捷、可運營

這個場景可能很多運營人員會有體會 :深夜,某VIP客戶遭受國外黑客組織的大流量 DDoS 攻擊,業務受到影響,客戶緊急報障后經過一系列工單流程,最終在攻擊發生后 20分鐘找到對應后端運維部門,運維部門人員打開電腦—登陸 4A系統—登陸設備—最終發起流量清洗指令。最后雖然黑洞成功防御住攻擊,但操作過程還是偏長,客戶的業務也已受損。同時,當客戶業務正常的時候,客戶也沒有渠道看到自己的業務安全數據和態勢情況。

為幫助運營商做好安全增值運營能力建設,在運營商專家和綠盟運營商事業部的指導幫助下,黑洞組集中精英研發力量,一鼓作氣迅速研發出綠盟流量清洗業務運營系統 ADBOS(Anti-DDoS Business Operation System),解決了若干過去抗D增值運營的痛點,極大提升運營效率和客戶感知,打通抗D增值運營最后一公里。

黑洞AI 出世

除了ADBOS系統,實際上我們還做了很多有意思有價值的事情,篇幅的原因就不具體一一展開描述。

圖6 黑洞某平臺架構圖

如前所述,我們將DDoS攻擊發展分為4個階段,每一個階段都有鮮明的特點,以及對應的最佳的防護策略,但很多策略都是需要人為配置干預的,黑洞是否可以自己去生成DDoS算法、調整策略應對攻擊呢?答案是,可以,而且我們的實踐效果還不錯。

2016年,在葉博士以及綠盟系統架構部的幫助指導下,我們發明了一種新的抗D方法/模型,叫做自適應擬態遺傳DDoS防護算法,時髦一點的叫法就是AI抗D。

該算法主要使用黑洞防護過程數據進行訓練,生成動態攻擊防護模型庫,在防護過程中根據流量模式自動計算最佳防護策略和參數,由機器自己去判斷哪些流量大概率是攻擊,哪些是業務,實現攻擊流量高速精準識別和清洗。同時,云端可在線更新攻擊樣本庫和信譽數據庫,同步到清洗平臺和設備,實現“一處被打,多處聯動”的云化預警和防護機制,大大提高 DDoS 攻擊的檢測和清洗效率。

此外,為提升運營效率,我們將動態相似性聚類算法和自動協同防護模型引入到日常運維工作中, 基于動態聚類的流量檢測及牽引聯動模型,在傳統的正常流量建模基礎上,引入攻擊數據進行建模,使得海量用戶可進行自動聚類分組,并結合“流量監控+受保護服務”多維檢測機制,配合智能研判實現數據流的自動牽引與復原, 當有主機受到攻擊時,具備流量相似性及受攻擊相似性的同聚類組其它主機也可預先進入防護準備狀態。通過這一系列方法和手段,每一臺黑洞的清洗精度和準確度,就可以在實戰中不斷得到增強,無需人工介入。

2016年,基于綠盟黑洞ADS、ADBOS平臺以及多項專利防護算法等成果,綠盟科技和廣東電信客戶聯合申報并獲得了廣東省科學進步三等獎。2018年,基于ADBOS平臺的北京移動清洗項目成為工信部的電信和互聯網行業網絡安全試點示范項目,并在 2019 年工信部試點示范項目推介會上與各級主管機構,各行業客戶等進行經驗交流。

實際上,不僅是在運營商行業,黑洞在金融、游戲、政企、教育等行業均有最廣泛的部署和應用,得到客戶廣泛認可。根據第三方分析機構 Frost&Sullivan 在2019 年 最 新 發 布 的《DDoS China Market Ranking Statement,CY2018》 和《DDoS Greater China Market Ranking Statement,CY2018》兩份市場報告:綠盟抗拒絕服務系統 ADS(黑洞) 以市場占有率 21.2% 和 15.5% 的份額,名列大中華區及中國地區雙第一。這也是黑洞在該報告中連續五年排名第一。

圖7 黑洞若干獲獎圖

在海外市場,綠盟科技黑洞也收獲不斷。2017 年 3 月,英國倫敦智能混合 DDoS 防御解決方案提供商 NSFOCUS 被授予“2017 年歐洲 IT &軟件(www.iteawards.com)年度最佳安全解決方案獎。”與此同時,綠盟科技也是“年度公共部門與公用事業解決方案”和“年度安全供應商”兩項大獎的決賽入圍者,這是綠盟科技第一次同時入圍三個國際安全獎項。

經過海內外綠盟人的不斷努力,現如今綠盟科技黑洞的國際客戶名單中,已經不乏Telefonica、TM、AIS等國際大牌運營商,收獲滿滿。

圖8 部分綠盟科技黑洞海外客戶

十八年,作為綠盟科技產品中的一員,黑洞從當時只有10M清洗能力的單機產品,發展到今天分布式機框和云化的黑洞,黑洞能力已全球無處不在,黑洞每分每秒都在為全球用戶抵御攻擊,保障用戶業務安全。我們相信,過硬的技術和服務是終極的營銷手段,正如葉博士所說,過去打補丁、串葫蘆的方式無法解決用戶安全問題,需要對安全進行體系化的設計和落地。綠盟科技始終保持對最佳安全實踐的關注,持續對國內外先進的安全架構進行跟蹤研究,將最新的研究成果和實戰經驗,實現在智能安全運營平臺及相關的產品上,為客戶提供優質的產品和方案。

最后,祝綠盟科技 20 歲生日快樂!黑洞18歲生日快樂!