Google Chrome驚爆重大安全漏洞!10 億國人瀏覽器將陷入巨大風(fēng)險

Google Chrome

根據(jù)大數(shù)據(jù)統(tǒng)計,國內(nèi)有85%的瀏覽器是基于Google公司的 Chromium開源項目進行二次開發(fā)而來,包括著名的某安全瀏覽器,某雙核瀏覽器等等,但在近日Google 發(fā)布Chrome 網(wǎng)絡(luò)瀏覽器安全更新,包含針對重大安全漏洞的修補程式。但因不希望邪惡黑客利用漏洞發(fā)動攻擊,因此除了表示漏洞涉及 [語音辨識模組『使用釋放后記憶體』(Use-After-Free,UAF)漏洞],就沒有透露更多細節(jié)。

多虧安全方案商Sophos 旗下安全研究員Paul Ducklin 的貼文,讓我們對適用Windows、Mac 及Linux 使用者的Chrome 81.0.4044.113 版安全修補有更充分的了解,同時了解為什么需要及應(yīng)該如何檢查以確保獲得安全更新的理由與方法。

據(jù)Ducklin 在Sophos 消費者部落格NakedSecurity 的貼文指出,Chrome 的漏洞可能會讓攻擊者規(guī)避「任何瀏覽器的例行性安全檢查或『確認』對話框」。就像許多「使用釋放后記憶體」漏洞,可能「允許攻擊者更改程式內(nèi)部的控制流(Control Flow),包括讓CPU 轉(zhuǎn)而運行攻擊者從外部植入記憶體的不受信任程式碼。」 Ducklin 表示。

所謂「使用釋放后記憶體」漏洞是指,應(yīng)用程式繼續(xù)使用運行中記憶體或RAM 的區(qū)塊,即使程式已將這些區(qū)塊「釋放」給其他應(yīng)用程式使用卻繼續(xù)使用的漏洞。惡意應(yīng)用程式之所以可利用這個錯誤發(fā)動惡意攻擊,是因為能透過捕獲這些釋放的記憶體區(qū)塊,誘騙應(yīng)用程式執(zhí)行不應(yīng)該做的事。

由于Google 將此漏洞評定為「重大級」,所以很可能具備遠端執(zhí)行程式碼的能力,Ducklin 表示,這意味著惡意攻擊者可「在沒有任何安全警示的情況下,遠端在你的電腦執(zhí)行程式碼,即使在世界的另一端也能辦到。」 Google 表示Chrome 81.0.4044.113 版「將在未來幾天/幾周推出」,并為許多桌機使用者自動更新。但Ducklin 建議手動更新,以防萬一。

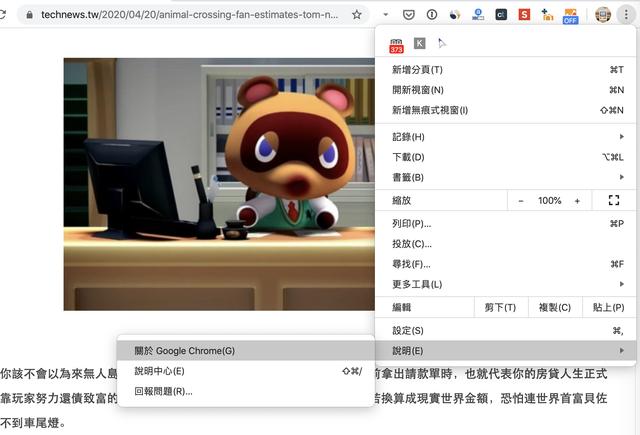

透過「關(guān)于Google Chrome」選項自動或手動完成安全更新,請在瀏覽器的工具列找到「關(guān)于Google Chrome」瀏覽器選項,通常在畫面右上角垂直堆疊排列的3 個點的圖示里找到。如果有安全更新等待著你點取執(zhí)行,原本灰白色的3 個點會以不同顏色呈現(xiàn)。

綠色表示發(fā)布快兩天的Chrome 更新等著你執(zhí)行,橘色表示更新已發(fā)布約4 天之久,紅色表示更新至少一星期前就發(fā)布了。一旦灰白色的3 個點出現(xiàn)其他顏色時,請單擊圖示,然后在下拉視窗點取「說明」,然后在彈出視窗點取「關(guān)于Google Chrome」選項。一進入「關(guān)于Google Chrome」頁面時,Chrome 瀏覽器將自動開始檢查更新,并顯示目前執(zhí)行的瀏覽器版本。

接著請更新到Chrome 81.0.4044.113 版或更新版。如果不想自動更新,在「關(guān)于Google Chrome」頁面應(yīng)該會提示使用者更新。使用者可能需要重新啟動瀏覽器以執(zhí)行修補程式。不論如何,對一般使用者來說,不妨考慮啟用裝置的自動更新功能。如此一來,每當(dāng)Google 發(fā)布最新修補程式時,便不需要手動執(zhí)行行更新,以免錯過安全更新時機,徒增不必要的安全風(fēng)險。