“偽裝下的竊密者”:安卓漏洞StrandHogg2.0來襲,影響設備超10億

還記得去年銀行卡余額神秘消失事件嗎?幕后黑手“安卓系統(tǒng)的維京海盜” Strandhogg漏洞至今還讓人心有余悸。

近日,安全研究人員披露了一種新型安卓嚴重漏洞,該漏洞編號為CVE-2020-0096,因其與Strandhogg漏洞相似,又被稱為“StrandHogg2.0”,影響超10億臺安卓設備。在原來的“StrandHogg1.0”之上,可以執(zhí)行更復雜的提權攻擊。

“維京海盜”StrandHogg安全漏洞

早在去年12月,來自Promon的安全專家披露了StrandHogg漏洞,該漏洞影響了數(shù)十個安卓應用程序。攻擊者利用該漏洞可以將惡意軟件偽裝成合法的APP,且不被用戶發(fā)現(xiàn),從而竊取用戶敏感信息,進而盜取銀行業(yè)卡賬戶余額。

StrandHogg一詞取自維京海盜的一種突襲戰(zhàn)術,以此命名該漏洞。正如其名,該漏洞也突襲了大多數(shù)的安卓應用程序。

StrandHogg是一個存在于安卓多任務系統(tǒng)中的應用漏洞。該漏洞利用則是基于一個名為“taskAffinity”的Android控件設置,允許包括惡意應用在內(nèi)的任意程序,隨意采用多任務處理系統(tǒng)中的任何身份。

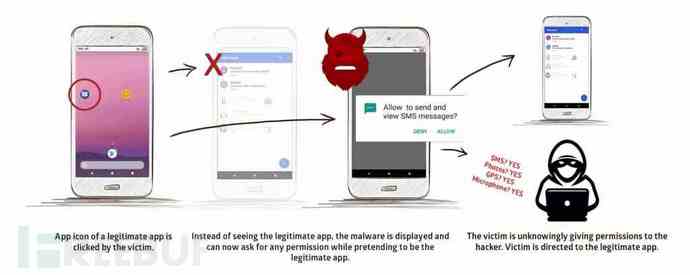

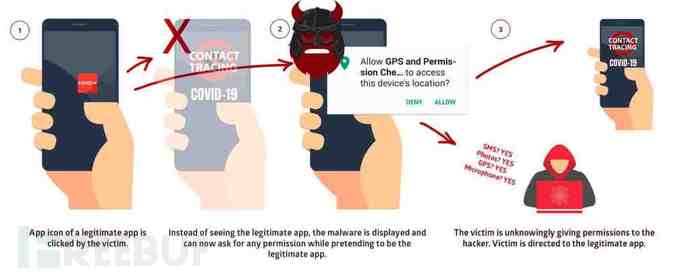

一旦安裝惡意程序,就能讓惡意程序順利偽裝合法應用,獲得更高的權限,竊取信息或進行任意惡意操作。簡單來說,當用戶日常使用設備上的APP時,利用該漏洞可以劫持APP,并向用戶顯示一個虛假應用界面。

用戶在不知情的情況下,會在惡意APP中輸入自己的賬號密碼等敏感信息,而黑客則可以悄無聲息地竊取用戶信息了,甚至利用這些敏感信息進行犯罪。

這是一種“欺騙”行為,使用StrandHogg漏洞偽裝成正常應用程序來欺騙用戶,并借此授予黑客控制設備的權限。

攻擊者利用該漏洞可以:

- 通過麥克風監(jiān)聽用戶

- 通過攝像頭拍照

- 讀取和發(fā)送 SMS 消息

- 打電話和對電話就行錄音

- 進行登陸憑證釣魚

- 獲取設備上所有的私有照片和文件

- 獲取位置和 GPS 信息

- 訪問聯(lián)系人列表

- 訪問手機日志

這些權限基本就是設備中的核心權限了,一旦淪陷,個人隱私只能在黑客面前“裸奔”。

StrandHogg2.0漏洞危害再升級

安全研究人員報告CVE-2020-0096漏洞后,將其命名為“Strandhogg 2.0”。這次的漏洞會影響Android 9.0及其以下的所有版本設備。而目前,并非所有的安卓用戶都已經(jīng)升級了,這意味著80%至85%的安卓用戶容易遭到黑客攻擊。

此次的Strandhogg 2.0漏洞允許黑客進行提權攻擊,可訪問設備上幾乎所有已安裝的應用程序。

StrandHogg 1.0一次只可以攻擊一個應用程序,但是StrandHogg 2.0允許攻擊者進行“動態(tài)攻擊”。“只需按一下按鈕就可以同時攻擊指定設備上的所有應用程序”,而無需為每個目標應用程序進行預先配置。

Promon說:“如果受害者然后在此界面中輸入其登錄憑據(jù),則這些敏感信息將立即發(fā)送給攻擊者,然后攻擊者可以登錄并控制對安全敏感的應用程序。”

和Strandhugg漏洞一樣,該漏洞可以通過惡意軟甲獲取用戶個人數(shù)據(jù),比如短信、照片、登錄憑據(jù)、追蹤GPS、通話記錄、攝像頭和麥克風等。

該漏洞的獨特之處在于:

- 無需root即可利用該漏洞,且無法被用戶發(fā)現(xiàn);

- 無法檢測到Strandhogg漏洞利用;

- 可進行動態(tài)的“同時攻擊”。

所幸,在今年5月份,谷歌已經(jīng)發(fā)布安全補丁,安卓用戶應盡快更新設備,以免受到惡意攻擊的影響。