2.3 Tbps :史上最大規模的DDOS攻擊

亞馬遜稱其AWS Shield 服務在今年2月中旬成功攔截了2.3 Tbps的DDOS攻擊,這是史上最大規模的DDOS 攻擊,上次最大規模的DDOS攻擊記錄是2018年3月的1.7 Tbps。

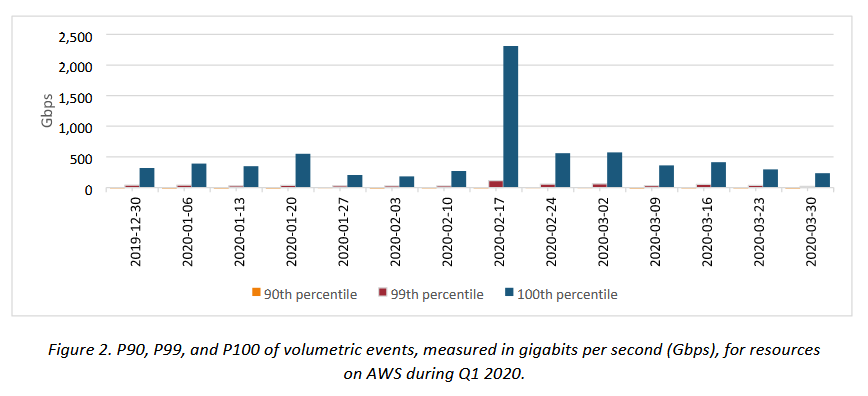

AWS Shield近日發布了2020年1季度的威脅圖譜報告,報告詳述了AWS Shield保護服務檢測和攔截到的web威脅和攻擊活。AWS Shield 是種托管式DDoS防護服務,提供持續檢測和內聯緩解功能,能夠縮短應用程序的停機時間和延遲,有效的保護AWS上應用程序的云安全。

2020年1季度DDOS攻擊分析

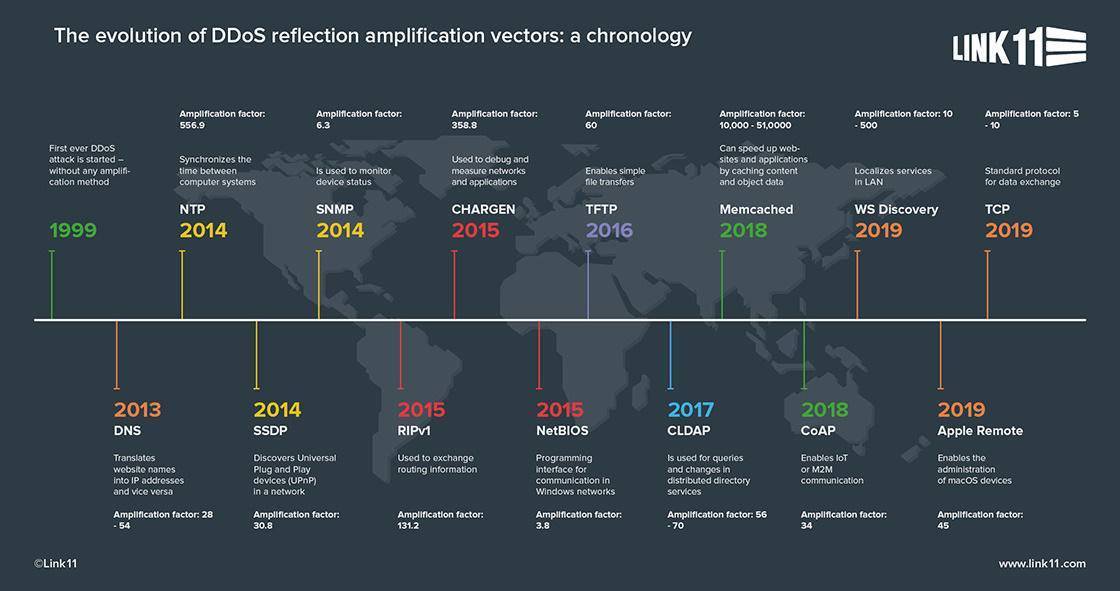

2020年1季度研究人員發現了一個新的UDP反射向量——CLDAP反射。CLDAP (Connection-less Lightweight Directory Access Protocol,無連接的輕量級目錄訪問協議) 是一種老版本的LDAP協議,用于連接、檢索和修改互聯網上共享的目錄。該協議自2016年開始被濫用于DDoS 攻擊活動中,CLDAP 服務器可以將DDoS 攻擊的流量放大56到70倍,因此被黑客廣泛應用于提供DDoS-for-hire 服務。

下圖是2020年1季度AWS 檢測到的最大的網絡流量攻擊事件,其中99%的事件流量為43 Gbps。

AWS發現的第二個最常見的DDOS 攻擊向量是SYN 洪泛。該向量允許攻擊者在攻擊的過程中生成大量的流量。SYN 洪泛很容易被欺騙,也就是說通過攔截源IP 地址基本不可能實現。而且,SYN 洪泛包都很小,因此很難攔截。此外,每個SYN 包都可以被應用翻譯成新的連接。SYN洪泛從字節來看比UDP 反射攻擊要小,但是從包上來看,比UDP 反射攻擊的量大。

下圖是AWS 2020年1季度最大的網絡流量攻擊事件的包數量:

TCP反射是2020年1季度DDOS攻擊的另一個攻擊向量。TCP反射與SYN洪泛類似,區別在于使用偽造的SYN包發送給合法的Internet服務。在TCP反射攻擊中,偽造的SYN包會產生許多的SYN/ACK 包。

最大規模DDOS攻擊記錄

2.3 Tbps是目前規模最大的DDOS攻擊的流量。之前最大的DDoS 攻擊記錄是2018年3月攻擊Netscout的1.7 Tbps,在此之前是2018年2月攻擊GitHub的1.3 Tbps。針對Netscout和GitHub 的DDoS攻擊濫用了暴露在互聯網的Memcached服務器來首先更大的帶寬。2018年,Memcached是一個新的DDoS 攻擊向量,許多黑客組織和DDoS-for-hire 服務都濫用了超過10萬的Memcached 服務器來發起攻擊。

目前,大多數的DDoS 攻擊的峰值在500 Gbps左右,所以AWS攔截到的2.3 Tbps 攻擊對整個行業來說都非常震驚。比如,Link 11的2020年1季度威脅報告中稱,檢測到的最大的DDoS 攻擊是406 Gbps。Cloudflare檢測到的最大的DDoS 攻擊是550 Gbps。Akamai 報道稱在2020年6月檢測到了一個1.44 Tbps的DDoS攻擊。

完整報告參見:https://aws-shield-tlr.s3.amazonaws.com/2020-Q1_AWS_Shield_TLR.pdf