物聯網僵尸網絡如何通過DDoS攻擊并感染設備

黑客使用IoT僵尸網絡來針對企業組織,IT管理員必須知道他們如何感染設備并執行DDoS攻擊以作好準備。

迅速增長的物聯網設備數量進一步為不良行為者提供了眾多的端點,他們可以選擇加入龐大的機器人團隊中進行PK。黑客已經使用物聯網僵尸網絡發起破壞性的DDoS攻擊。

例如,黑客使用Mirai病毒感染了約600000臺IoT設備,然后在2016年美國東部大部分地區發起了DDoS攻擊,使互聯網癱瘓。當時,IoT設備數量比現在減少了數十億。

根據Statista Research的題為“ 2015年至2025年全球已安裝的物聯網(IoT)有源設備連接基礎”的報告,已連接設備的數量已從2016年的176.8億猛增到2020年的估計307.3億。預計到2025年,這一數字將超過750億。隨著設備數量的增加,利用物聯網僵尸網絡進行攻擊的潛在潛力似乎正在增加。

Bitdefender的研究人員于2020年4月宣布,他們確定了一個新的IoT僵尸網絡,他們將其命名為dark_nexus,并表示其功能已經超越了其他已知的僵尸網絡。研究人員還表示,dark_nexus僵尸網絡似乎是由一位已知的僵尸網絡作者開發的,該作者過去曾涉嫌出售DDoS服務。

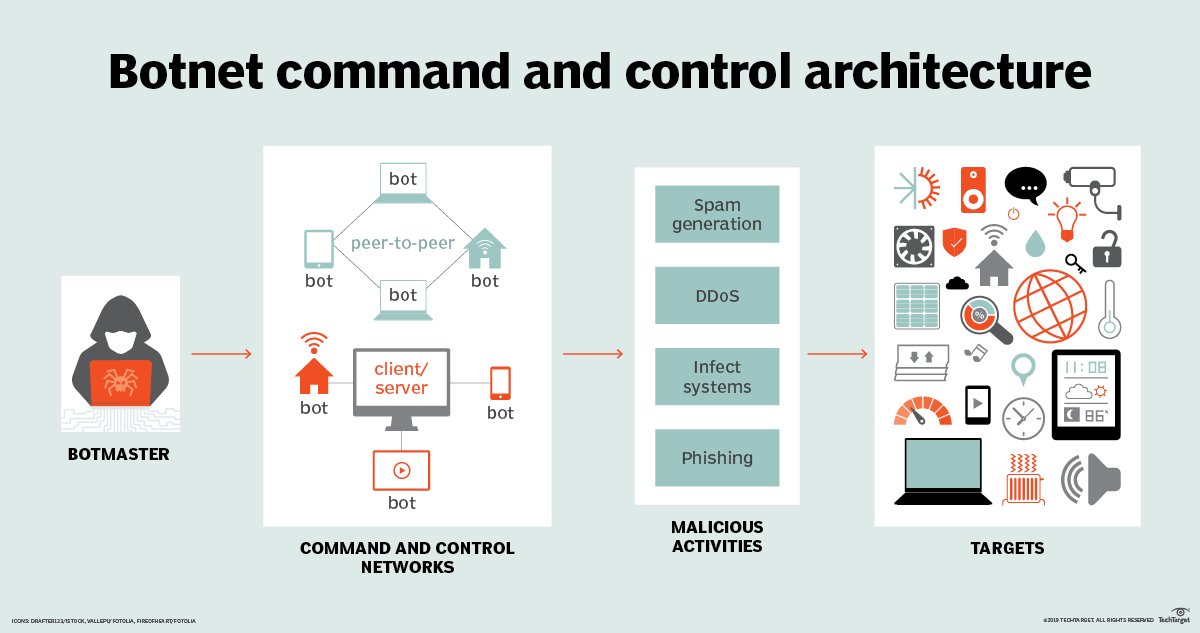

僵尸網絡命令和控制架構

黑客如何感染IoT設備以創建僵尸網絡

僵尸網絡的發展通常遵循既定策略。它始于一個壞的演員,一個人或一群黑客,他們共同為犯罪集團或一個民族國家工作,他們創建程序來感染設備。該惡意軟件可以運行在可以執行代碼的任何類型的設備上,但是黑客也可以創建它來專門針對IoT設備。

惡意行為者可以使用不同的策略將惡意軟件傳播到設備上。網絡釣魚詐騙是常見的策略,但惡意軟件也可以被設計為在IoT設備上尋找不受保護的網絡端口或其他類似的特定漏洞。一旦設計完成,黑客就會使用該代碼感染盡可能多的設備,從而將這一系列被劫持的設備變成一個僵尸網絡。

管理咨詢公司Swingtide的高級顧問Christopher McElroy說:“這些機器并沒有什么問題,只是運行它們的代碼。”

他說,盡管媒體報道了惡意物聯網僵尸網絡攻擊,但許多組織仍使用類似的技術(例如分布式計算系統)來處理某些業務功能。例如,零售商可以使用該技術監視給定項目的最低報價,或者IT部門可以部署該技術以監視設備性能。但是,有問題的僵尸網絡已被設備上運行的惡意代碼感染,因此黑客可以控制設備以發起犯罪活動,例如DDoS攻擊。

使用惡意軟件代碼進行物聯網僵尸網絡DDoS攻擊

不良行為者可以在互聯網上找到模塊化的惡意代碼,其中許多都是免費的。卡內基·梅隆大學亨氏信息系統與公共政策學院的兼職教授,退休的美國空軍旅長格雷戈里·托希爾(Gregory Touhill)說,這些模塊是為某些任務而設計的。設計用于檢測易受攻擊的機器,包括IoT設備和工業控件。還有一個模塊來偽裝代碼,以便它可以感染目標而不被檢測到,并且該模塊允許通信回本壘。

“當惡意軟件進入設備時,根據代碼的編寫方式,它有時會像ET一樣回電話,它調用命令和控制并告訴命令它在哪里。該消息發送到命令和控制服務器,大多數僵尸網絡都有很多,而且它們本身通常是被破壞的設備,” Touhill說。

大多數僵尸網絡代碼都嘗試到達主要的命令和控制節點。如果無法到達該節點,則代碼將嘗試到達輔助節點或第三級節點。一旦連接,它將停止。它不能保持恒定的接觸。

Orchestrators被稱為使用僵尸網絡發動攻擊的不良行為者,他們也使用一個模塊來交付有效負載,可用于發起實際攻擊的代碼。一旦安裝在設備上,該代碼會將信息發送回系統,并說“我在這里,這是信息”。該信息收集在主數據庫中。

McElroy說:“黑客正在對1000或100萬甚至更多的設備執行相同的操作。” “然后,代碼就坐在那兒,等待主服務器發出的指令;它只是等待編排者發出指令。”

物聯網僵尸網絡可以阻止垃圾郵件或其他類型的錯誤信息,但是它們最常用于發起DDoS攻擊,在這種攻擊中,協調器命令僵尸網絡向目標泛濫流量以關閉其系統。

McElroy說,攻擊者可以出于自己的原因和自己的利益計劃和執行攻擊,或者可以將僵尸網絡清單的使用賣給其他人,并從其“客戶端”那里獲得指令,以針對所需的攻擊類型分發指令。協調器將命令存儲在服務器上。當機器人獲得設置命令后,它們就會啟動。

Touhill說:“隨著“感染”的傳播,絕大多數僵尸網絡都處于等待狀態,然后壞人決定發起或執行攻擊,然后所有僵尸網絡都進入攻擊模式并瘋狂傳播。”

當然,組織部署了網絡安全防御層來阻止惡意軟件進入設備,但是,正如專家指出的那樣,這些層在防止攻擊方面并不總是成功的。

一旦僵尸網絡處于活動狀態,協調員便要求付款以停止僵尸網絡活動,金錢收益是攻擊的最常見動機。