2020企業安全態勢狀況報告

調查顯示,網絡安全團隊正努力應對缺乏威脅可見性、終端設備、訪問權限和其他重要安全控制,這些是維護網絡安全態勢所必需的。

本報告基于2020年6月對美國372名IT和網絡安全專業人員進行的全面在線調查結果,該調查旨在探索網絡安全運營的新趨勢、挑戰、差距和解決方案偏好。受訪者范圍從技術主管到IT安全從業者,代表了多個行業中不同規模的組織。

調研機構:Balbix.

主要發現

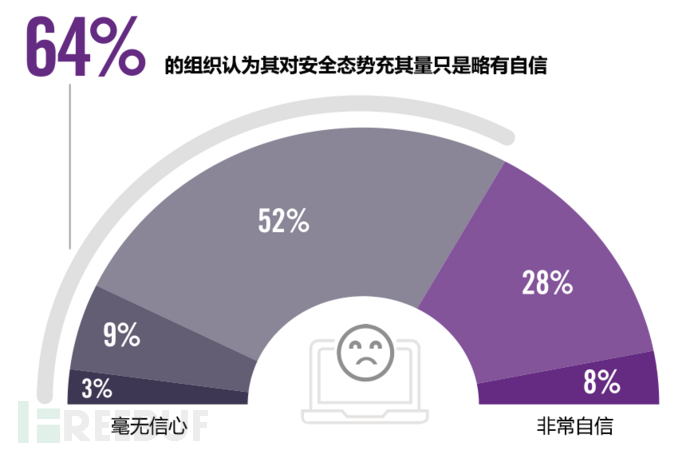

- 64%的組織對自己的安全狀況缺乏信心。這是由于取法可見性造成的;

- 90%的組織認為網絡釣魚和勒索軟件是他們組織面臨的最大威脅,但只有一半的組織對這些挑戰擁有足夠的可見性;

- 60%的組織有至少1/4的網絡設備未被統計。這種資產安全意識的缺乏,是改善安全狀況的難點;

- 80%的組織的用戶訪問權限都高于完成工作所需的權限;17%的人表示大多數,甚至所有用戶特權過高;

- 網絡安全管理者們正努力向董事會和高層傳達企業的安全狀況。

安全態勢概述

企業的安全態勢是指軟硬件資產、網絡、服務和信息的整體安全狀況。通常還包括:

- 已部署的控制和措施,以保護企業遭受網絡攻擊;

- 防護管理能力;

- 安全事件的響應和恢復能力。

建議

網絡安全帶來了獨特的挑戰,比如大量攻擊面、數以萬計的IT資產、各種突破組織防線的手段。

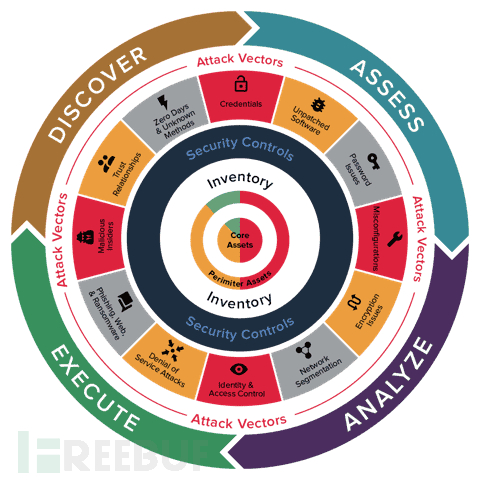

圖2 :理解安全態勢概念(來源:Balbix)

如何進行改善:

- 發現并創建所有企業IT資產的實時清單;

- 持續監控資產中存在的可被攻擊的載體,如軟件漏洞,網絡釣魚,錯誤配置,密碼問題等;

- 分析監控結果以獲得對風險的洞察力,并預測可能被突破的點;

- 根據業務臨界性、持續威脅、暴露面、現有控制來對漏洞進行優先級排序,并提供說明性的操作選項;

- 持續度量和跟蹤安全態勢改善工作。

對安全態勢的信心

調查詢問了組織對其整體安全態勢的信心水平。64%的受訪者表示,他們最多對自己的安全態勢略有自信。

模糊的安全可見性

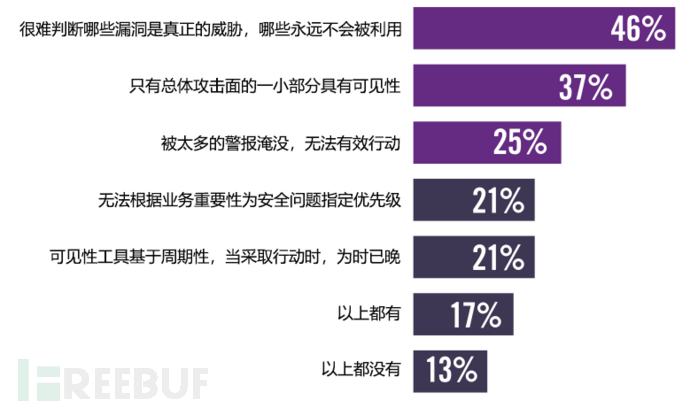

有限的可見性和無法區分優先級,阻礙了脆弱性管理方案的有效落地。46%的受訪者發現難以區分哪些漏洞是真正的威脅,哪些永遠不會被利用。37%的人表示他們的可見性只擴展到整體攻擊面的一小部分,25%的人覺得他們被太多的警報淹沒而無法采取有效行動。

圖4 組織當前最關心的安全可見性問題

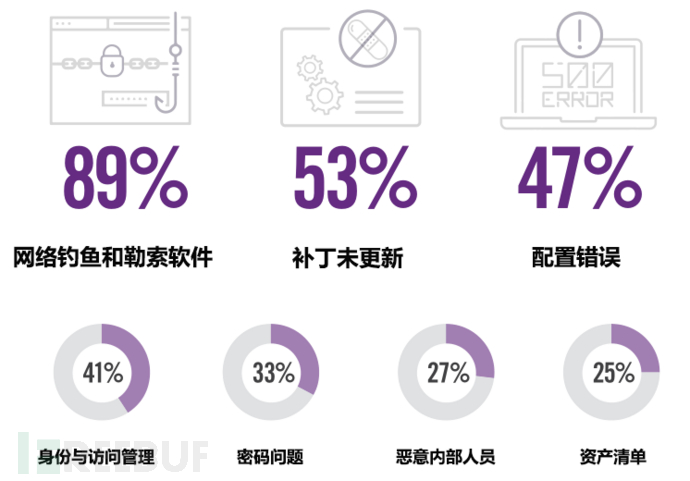

網絡釣魚問題凸顯,成為最大的風險

當被問及組織所面臨的最大安全威脅時,89%的人最關心網絡釣魚和勒索軟件攻擊。其次是未打補丁的系統被利用(53%)和錯誤配置(47%)所產生的漏洞。

對于最大的風險,可見性幾乎為零

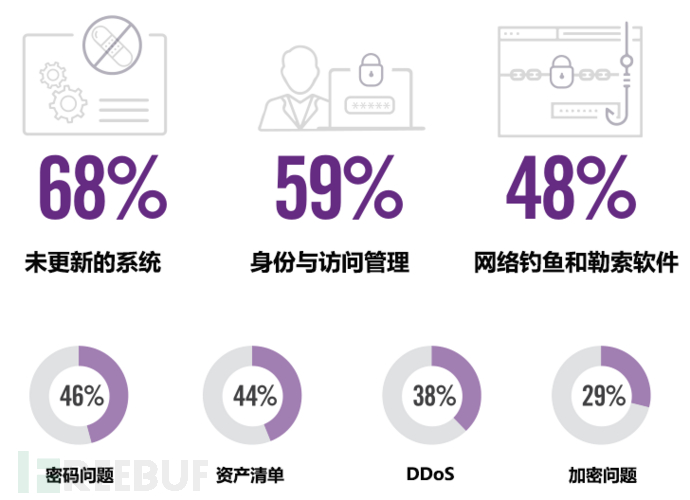

調查詢問了組織對哪些風險領域具有持續可見性。68%的人認為是未更新補丁的系統,其次是身份和訪問管理(59%),以及網絡釣魚和勒索軟件(48%)。

圖6 組織具備持續可見性的風險領域

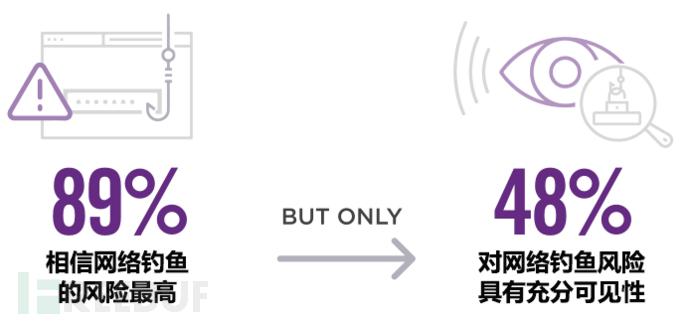

缺乏對網絡釣魚風險的可見性

員工被“釣魚”是不同規模組織的一大風險,因為對手會用惡意郵件和網站對用戶實施攻擊。盡管89%的組織表示釣魚是他們最大的風險領域,但僅有48%表示具備足夠的可視性。

若不能度量,便無法進步

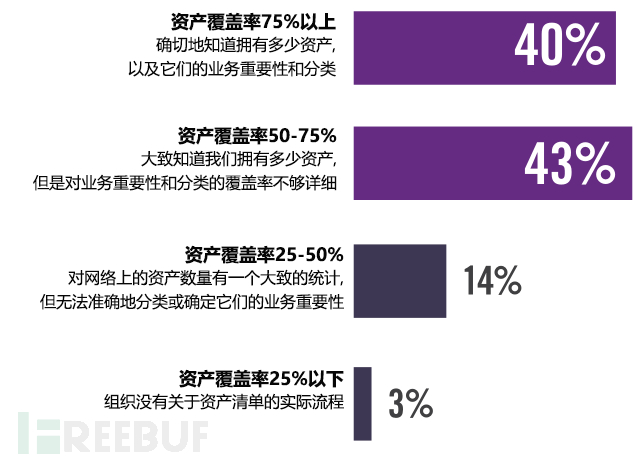

60%的組織有至少1/4的網絡設備未被統計。83%的組織能夠確認其資產覆蓋率至少有50%,這大概可以知道企業的資產總數,但是對于業務關鍵度和分類的覆蓋率缺很低。

這是一個重要問題,因為沒有準確和及時的清單,組織便無法改進安全狀況。

圖8 組織資產管理的現狀調查

威脅響應時間差異巨大

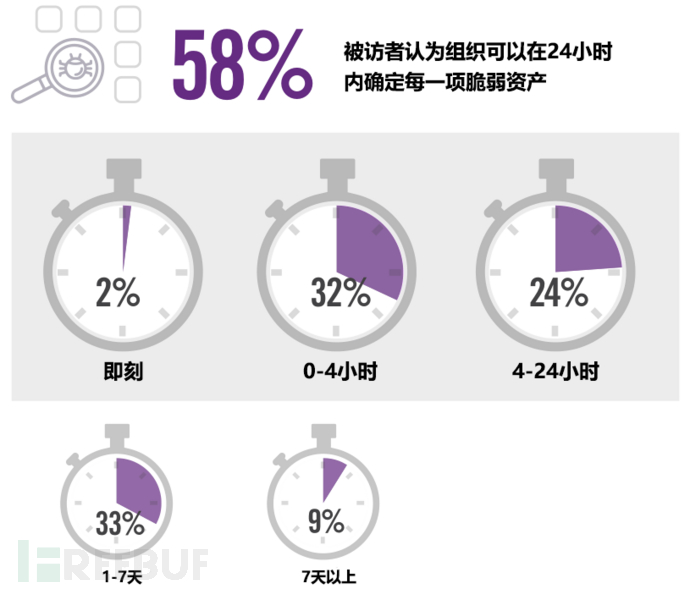

只有58%的人表示,一旦發現重大事件,他們可以在24小時內確定組織內的所有脆弱資產。超過40%的組織需要24小時甚至更長的時間來識別易受攻擊的系統,這使得他們幾乎不可能阻止快速傳播的勒索或惡意軟件的感染爆發。

圖9 不同組織的響應時間

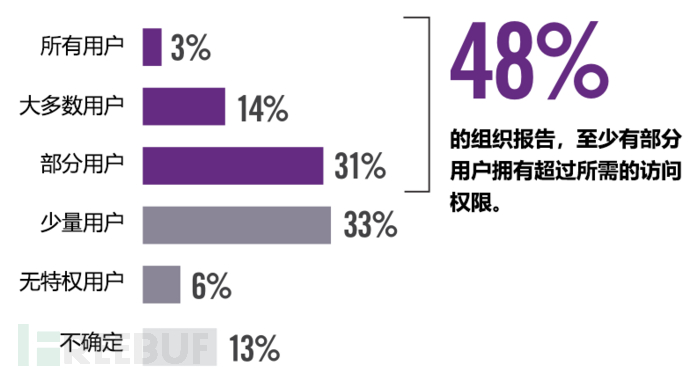

過高的訪問特權

近五分之一的組織報告說,大多數或所有用戶的訪問權限都超出了其工作所需的范圍。總的來說,81%的組織提供的訪問權限超出了用戶完成工作所需的權限。

圖10擁有過高權限用戶的組織

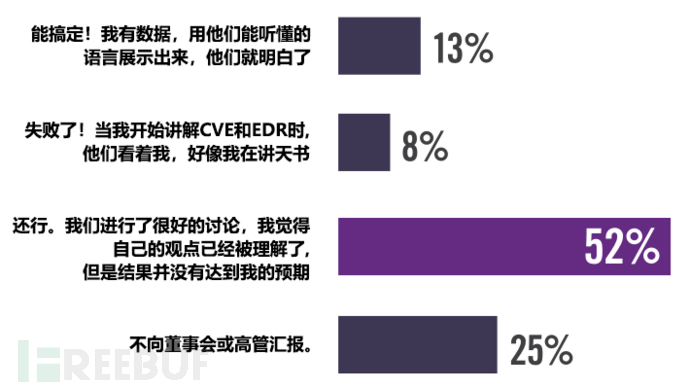

給董事會的網絡安全匯報通常是——“挺好的”

網絡安全管理者努力向董事會和高層傳達組織的安全態勢。當被問及他們最近一次關于網絡安全的董事會或高管匯報時,大多數受訪者(52%)表示,他們進行了很好的討論,表達了自己的觀點,但結果并不如預期那樣。只有13%的人認為匯報進行得很順利,且董事會能夠理解安全狀況。

圖11被訪者如何向高層匯報

應對安全態勢面臨的挑戰