洗劫58億比特幣的黑客組織再次行動,通過虛假工作鎖定攻擊目標

在美國,英國,德國,新加坡,荷蘭,日本和其他國家,針對不斷發展的魚叉式網絡釣魚活動使用LinkedIn誘餌時,觀察到了被追蹤為Lazarus Group的朝鮮黑客。

這不是Lazarus黑客(美國情報共同體和Microsoft Zinc都將其追蹤為HIDDEN COBRA)首次瞄準加密貨幣組織。

聯合國(UN)安全理事會專家說,朝鮮人是在2017年至2018年期間導致5.71億美元損失的加密貨幣搶劫案的背后,美國財政部后來批準了三個朝鮮民主主義人民共和國資助和出于經濟動機的黑客組織(拉撒路,安達里爾和Bluenoroff)。

美國陸軍上個月的一份報告估計,朝鮮的黑客總數超過6,000,其中許多來自其他國家,包括俄羅斯和印度。

今年初,3月,作為單筆加密貨幣交易黑客攻擊的一部分,拉薩魯斯集團(Lazarus Group)在2018年盜竊的大約2.5億美元中,有兩名中國公民被美國指控洗劫了價值超過1億美元的加密貨幣。

LinkedIn網上誘騙針對加密貨幣公司的系統管理員

今天,F-Secure Labs的安全研究人員表示,他們將針對網絡釣魚的攻擊歸因于與Lazarus Group垂直的加密貨幣組織。

盡管威脅行為者顯然已努力消除其攻擊的任何暗示-包括禁用反惡意軟件解決方案并從受損設備中移除了它們的惡意植入物,但F-Secure發現了Lazarus活動的跡象,因此有可能這樣做。

研究人員發現:“除了一臺主機外,所有主機都在入侵過程中關閉,因此無法訪問,Lazarus Group能夠安全地刪除他們使用的任何惡意軟件的痕跡以及大量法醫證據,”研究人員發現。

F-Secure能夠根據被感染系統上留下的惡意植入物歸因于攻擊,并在拉撒路行動后由研究人員收集(與該組織先前使用的工具相同)以及北部使用的戰術,技術和程序(TTP)韓國黑客的早期行動。

F-Secure今天早些時候表示:“基于從Lazarus Group攻擊中回收的網絡釣魚文物,F-Secure的研究人員能夠將事件與至少自2018年1月以來一直在進行的更廣泛的持續活動聯系起來。”

“ [S]類似的人工制品已用于至少14個國家/地區的運動中:美國,中國,英國,加拿大,德國,俄羅斯,韓國,阿根廷,新加坡,中國香港,荷蘭,愛沙尼亞,日本和菲律賓人。”

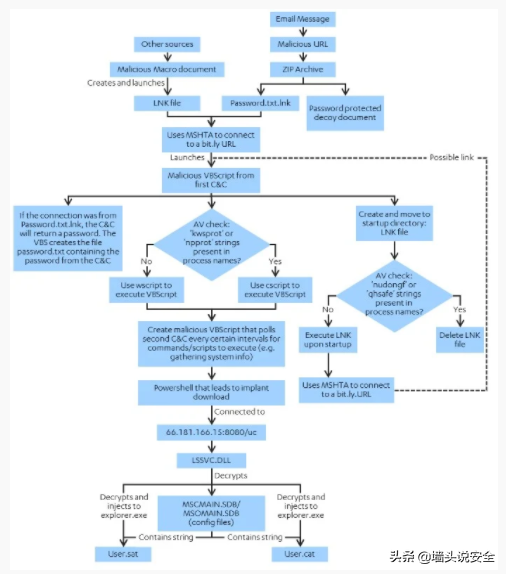

感染鏈

Lazarus Group引誘文件

正在進行的網絡釣魚活動

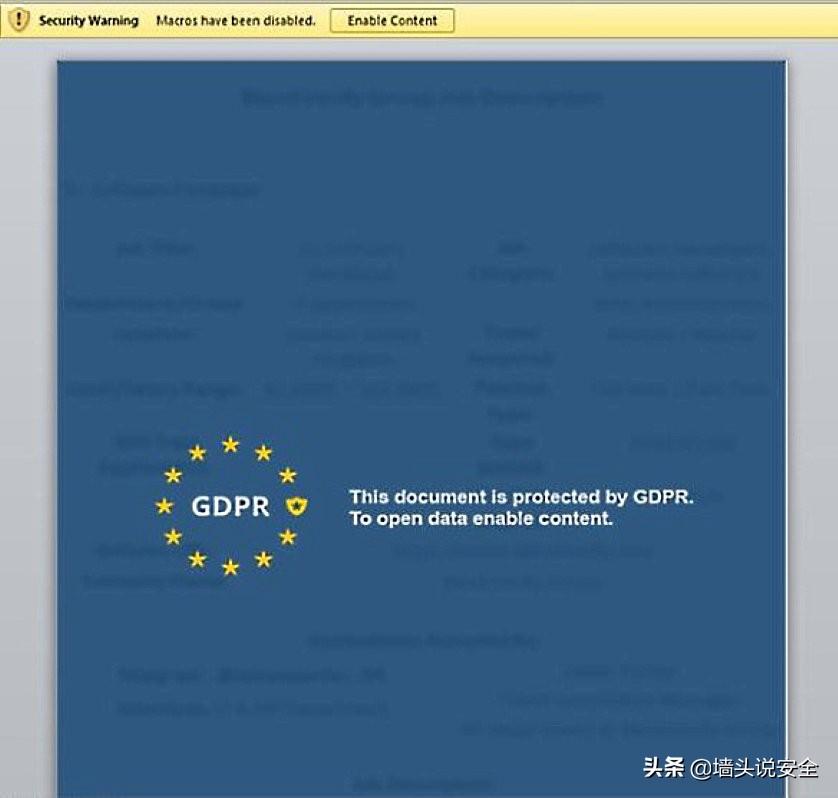

黑客使用了偽造成通用數據保護法規(GDPR)保護文件的惡意制作的Word文檔,該文檔要求目標設備使內容能夠訪問其余信息。

但是,在啟用內容之后,該文檔執行了惡意嵌入的宏代碼,該宏代碼連接到bit.ly鏈接(自2019年5月初以來已從多個國家訪問了數十次),并在首先收集并向攻擊者的系統信息泄露后部署了最終的惡意軟件有效載荷。命令和控制服務器。

這些惡意植入程序具有多種功能,允許Lazarus黑客“下載其他文件,解壓縮內存中的數據,啟動C2通信,執行任意命令以及從多個來源竊取憑據”。

F-Secure還觀察了Lazarus Group,同時在受感染的設備上禁用憑據保護以使用開源Mimikatz后利用工具從內存中捕獲憑據。

研究人員總結說:“拉撒路集團的活動是持續的威脅:與這種攻擊有關的網絡釣魚活動一直持續到2020年,這提高了在目標垂直市場運營的組織的意識和持續的警惕性。”

“根據F-Secure的評估,該組織將繼續以加密貨幣垂直領域為目標,同時仍將保持這種獲利的追求,但也可能擴展至垂直貨幣領域的供應鏈要素,以提高活動的回報和壽命。”