當(dāng)黑客入侵咖啡機(jī),可以做什么?

當(dāng)你使用Smarter的物聯(lián)網(wǎng)咖啡機(jī),那么,問題來了。

2015年,Smarter產(chǎn)品首次暴露安全問題,研究人員發(fā)現(xiàn)他們可以恢復(fù)第一代Smarter iKettle咖啡機(jī)中使用的Wi-Fi加密密鑰。

隨后,再次發(fā)現(xiàn)第2代iKettle和當(dāng)時(shí)更智能的咖啡機(jī)的版本還存在其他問題,比如沒有固件簽名、ESP8266(構(gòu)成設(shè)備大腦的芯片組)內(nèi)部沒有可信賴的安全區(qū)域,導(dǎo)致黑客完全可能用惡意軟件替換出廠固件。此外,研究人員EvilSocket還嘗試對(duì)設(shè)備協(xié)議進(jìn)行了完整的逆向工程,從而可以遠(yuǎn)程控制設(shè)備。

兩年前,Smarter發(fā)布了iKettle 3和Coffee Maker 2,當(dāng)時(shí)為Pen Test Partners工作的研究員Ken Munro表示,更新的產(chǎn)品使用了新芯片組解決了之前的漏洞。但Smarter從未發(fā)布CVE漏洞稱號(hào),也沒有公開警告客戶不要使用舊版本,而來自Wigle網(wǎng)絡(luò)搜索引擎的數(shù)據(jù)表明,老式咖啡機(jī)仍在使用中。這意味著依然有大量脆弱的設(shè)備正在使用中。

為了測試,安全公司Avast的研究人員Martin Hron對(duì)其中一臺(tái)較老的咖啡機(jī)進(jìn)行了逆向工程,以查看風(fēng)險(xiǎn)。經(jīng)過一周的測試,發(fā)現(xiàn)黑客可以做的事情非常多。

比如,黑客可能會(huì)觸發(fā)咖啡機(jī),打開咖啡機(jī)的加熱器,加水,旋轉(zhuǎn)磨豆機(jī)甚至顯示贖金消息,同時(shí)反復(fù)發(fā)出嗶嗶聲。這時(shí)候,受害者唯一可以做的是,馬上拔掉電源。

這種情況還出現(xiàn)在其他的物聯(lián)網(wǎng)設(shè)備上。事實(shí)上,這是一個(gè)典型的開箱即用(out-of-the-box)的問題。

當(dāng)Martin Hron第一次插上Smarter咖啡機(jī)時(shí),他發(fā)現(xiàn)它立即充當(dāng)了Wi-Fi接入點(diǎn),該接入點(diǎn)使用了不安全的連接來與智能手機(jī)應(yīng)用程序進(jìn)行通信。該應(yīng)用程序反過來用于配置設(shè)備,如果用戶選擇,就可以將其連接到家庭Wi-Fi網(wǎng)絡(luò)。由于沒有加密,研究人員可以輕松了解手機(jī)如何控制咖啡機(jī),而一個(gè)流氓手機(jī)應(yīng)用程序可能會(huì)做同樣的事情。

接下來,Martin Hron檢查了咖啡機(jī)用來接收固件更新的機(jī)制,這些更新是從手機(jī)接收的,而且沒有加密,沒有認(rèn)證,也沒有代碼簽名。這些明顯的疏漏創(chuàng)造了新的“機(jī)會(huì)”。由于最新的固件版本存儲(chǔ)在Android應(yīng)用程序中,攻擊者完全可以將其拉到計(jì)算機(jī)上,并使用IDA進(jìn)行逆向,找到人類可讀的字符串。

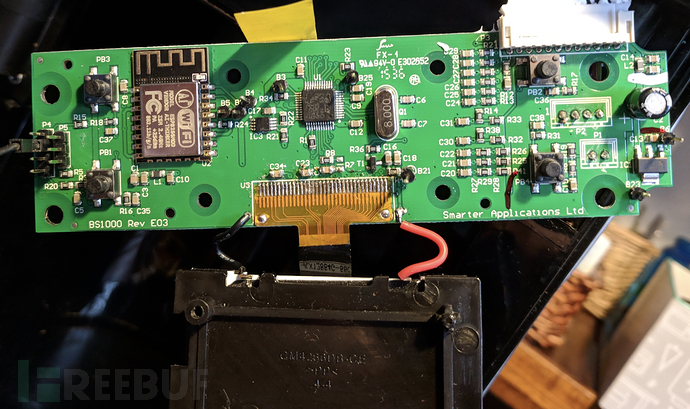

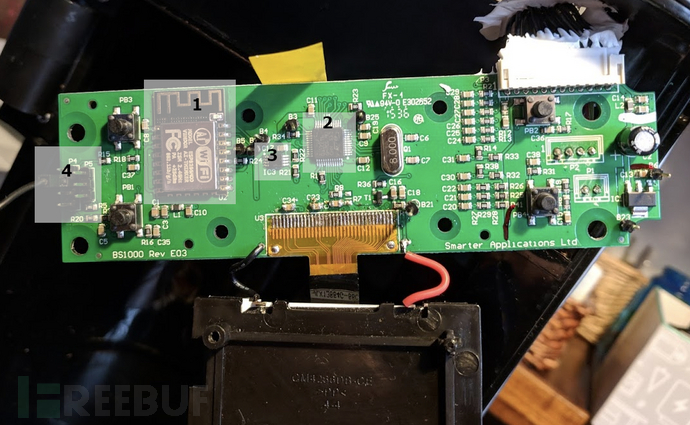

為了實(shí)際拆解固件(將二進(jìn)制代碼轉(zhuǎn)換為與硬件進(jìn)行通信的底層匯編語言),Hron必須知道咖啡機(jī)使用的CPU。這就需要他拆開設(shè)備內(nèi)部零件,找到電路板,并識(shí)別芯片。以下兩張圖片顯示了他的發(fā)現(xiàn):

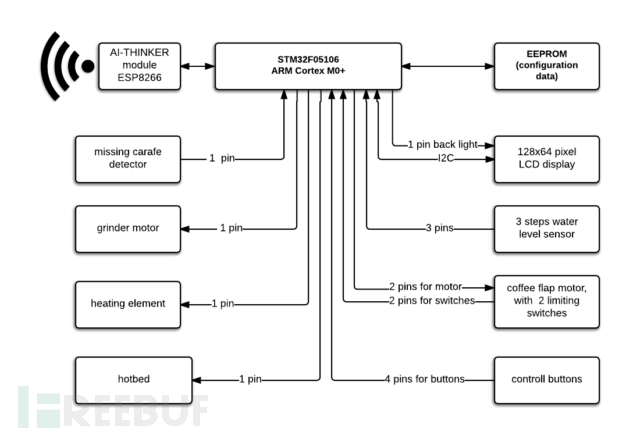

以下是咖啡機(jī)主要組件的框圖:

最后,獲得了足夠的信息,Martin Hron寫出了一個(gè)python腳本,實(shí)現(xiàn)了入侵。

參考鏈接:arstechnica