通過加密是否可以保護數據免受中間人攻擊?

根據Domo 的“ Data Never Sleeps 6.0”報告,每天有超過250億字節的數據被創建并上傳到互聯網上。這些數據很多都是保密的:個人信息,銀行轉帳,文件,憑證。在網絡端點之間安全地傳輸這些數據是很重要的。

TCP/IP是目前應用最廣泛的數據傳輸協議,具有很高的兼容性。然而,TCP/IP漏洞對黑客來說是眾所周知的。TCP協議使用開放通道進行數據傳輸,攻擊者可以濫用此通道來訪問、監聽和修改流量。

網絡犯罪分子可以使用多種類型的攻擊來攔截傳輸中的數據,這些攻擊的模式、目標和部署各不相同。在這里,我們將討論如何保護網絡免受中間人(MITM)攻擊。

在本文中,我們模擬了在未受保護的網絡上的這種攻擊。我們使用帶有兩個網絡接口卡的計算機來攔截流量,并使用Wireshark分析流量。我們還討論了加密是否是保護數據免受MITM攻擊的有效方法。

什么是MITM攻擊?

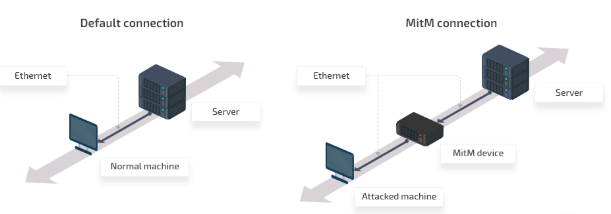

中間人攻擊(Man-in-the-MiddleAttack,簡稱“MITM攻擊”)是一種“間接”的入侵攻擊,這種攻擊模式是通過各種技術手段將受入侵者控制的一臺計算機虛擬放置在網絡連接中的兩臺通信計算機之間,這臺計算機就稱為“中間人”。

MITM攻擊是一種由來已久的網絡入侵手段,并且當今仍然有著廣泛的發展空間,如SMB會話劫持、DNS欺騙等攻擊都是典型的MITM攻擊。簡而言之,所謂的MITM攻擊就是通過攔截正常的網絡通信數據,并進行數據篡改和嗅探,而通信的雙方卻毫不知情。所以很難檢測到這種攻擊,因為它不會直接影響網絡。

MITM攻擊的典型情況:

· 有一個由多臺機器交換數據的網絡。

· 攻擊者想要攔截數據,甚至更改其中一臺計算機通過網絡發送的數據。

· 攻擊者充當目標計算機和網絡之間的中介,攔截它們之間的流量。

默認連接和MITM連接之間的區別

MITM攻擊有多種形式。ARP欺騙是最普遍的一種,它基于一個地址解析協議(ARP)漏洞:該協議無法確認ARP請求和響應的真實性。ARP欺騙很常見,因為計算機網絡接口允許免費的ARP。

現在,讓我們模擬一個MITM攻擊,看看我們是否可以攔截流量并從目標獲取數據。

配置MITM攻擊

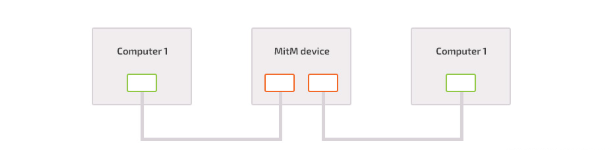

對于我們的MITM攻擊示例,我們將創建一個簡單的網絡,其中兩臺計算機交換數據并在它們之間放置一個MITM設備。我們將使用一臺帶有兩個網絡接口卡的計算機作為MITM設備。我們的網絡如下所示:

我們的示例網絡方案

以下是如何將標準Windows計算機轉換為MITM設備:

1.將MITM設備放置在要攔截其數據的設備與網絡其余部分之間。在我們的示例中,我們將第一臺計算機連接到MITM設備的一個以太網端口,并將第二臺計算機插入同一設備上的第二個以太網端口。

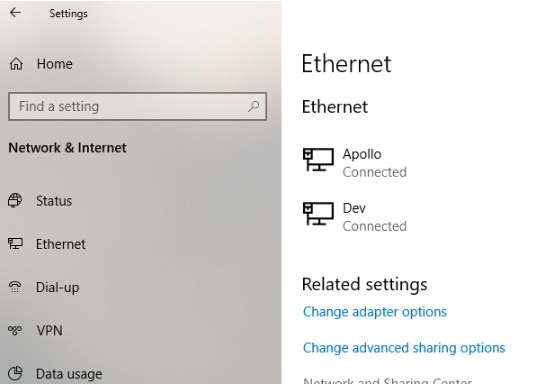

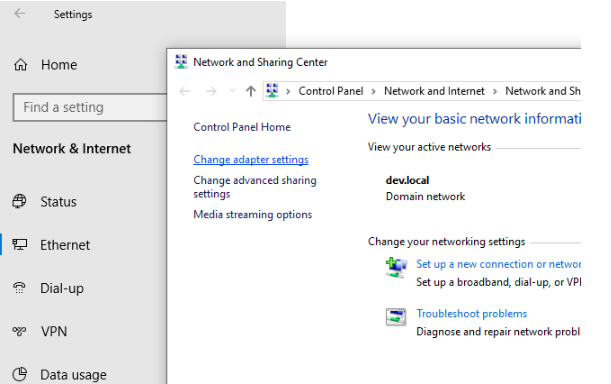

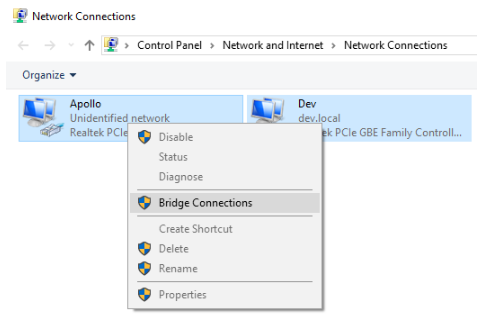

2.在MITM設備上橋接這些以太網連接。默認情況下,Windows可以執行此操作。只需轉到設置-以太網-網絡和共享中心-更改適配器選項。

創建MITM設備-步驟1。

創建MITM設備-步驟2。

3.選擇具有要橋接的連接的網絡接口,右鍵單擊它們,然后選擇“橋接連接”。

創建MITM設備-步驟3。

創建網橋后,我們的中間人攻擊就可以使用了。目標計算機將連接到網絡,而不會發出有關流量被攔截、掃描或更改的警報。

現在我們可以攔截目標的流量。讓我們看看能否恢復“它發送的數據”。

使用Wireshark分析網絡流量

有很多分析流量的工具:

· Wireshark

· tcpdump

· Kismet

· Cain & Abel

在我們的例子中,我們將使用Wireshark。它是最流行的協議分析程序之一,具有強大的網絡診斷功能。Wireshark配備了功能強大的過濾器系統和用戶友好的界面,可與各種類型的網絡協議配合使用。此外,Wireshark可以截取流媒體視頻和圖像,與SIP,RTCP,SRTP和其他語音協議配合使用,并節省語音流量。

在其監視模式下,Wireshark允許您將所有流量轉儲到一個文件中,并通過應用不同的過濾器對其進行分析或解密。

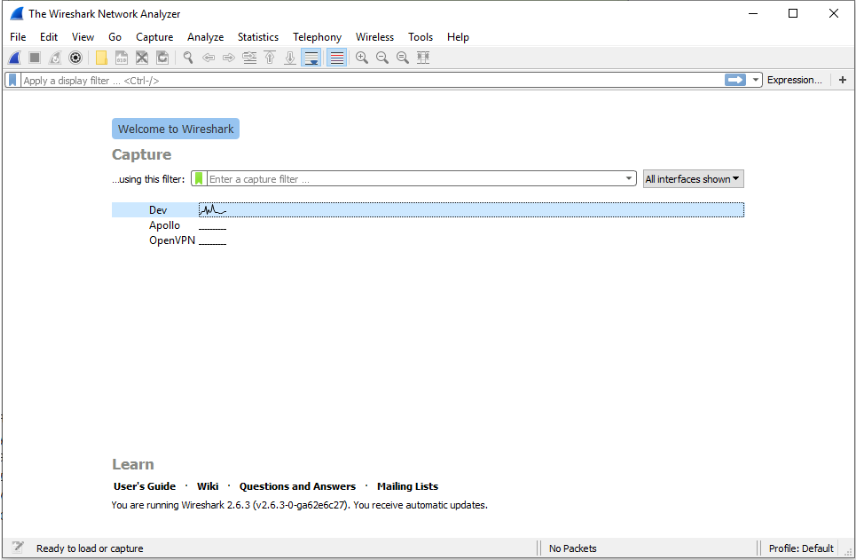

為了開始使用Wireshark,我們必須選擇要攔截其流量的接口。

啟動Wireshark

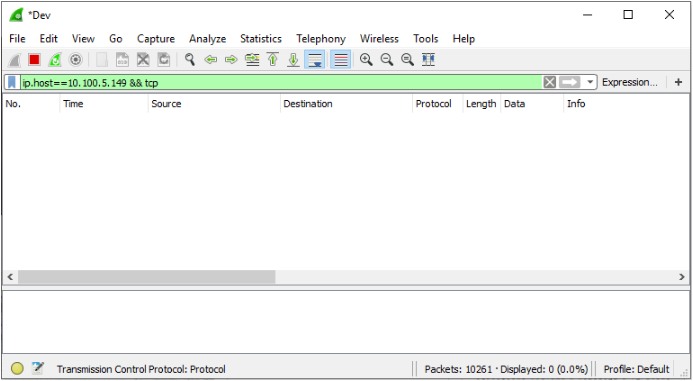

讓我們選擇連接到第一臺計算機的接口并分析傳入的數據。運行嗅探器后,我們可以輸入目標計算機的IP地址和TCP數據包類型:

ip.host==10.100.5.149 && tcp

現在,我們可以偵聽來自第一臺計算機的流量了。

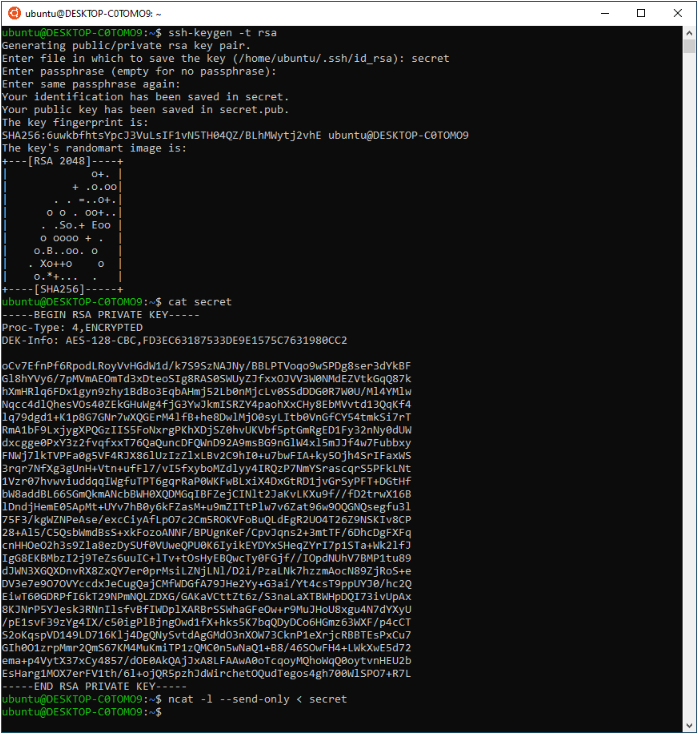

為了模擬MITM攻擊,我們在第一臺計算機上生成了一個秘密文件。現在,我們將這個未加密的文件通過不受保護的通道發送到第二臺計算機。

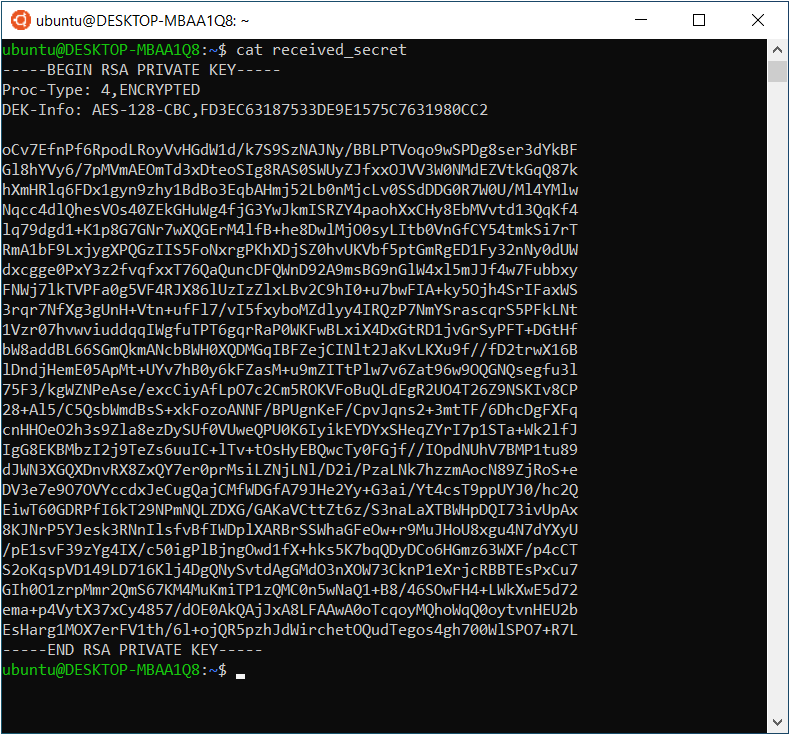

未加密數據

我們已經在第二臺計算機上成功接收了此文件,現在我們可以查看它的數據。

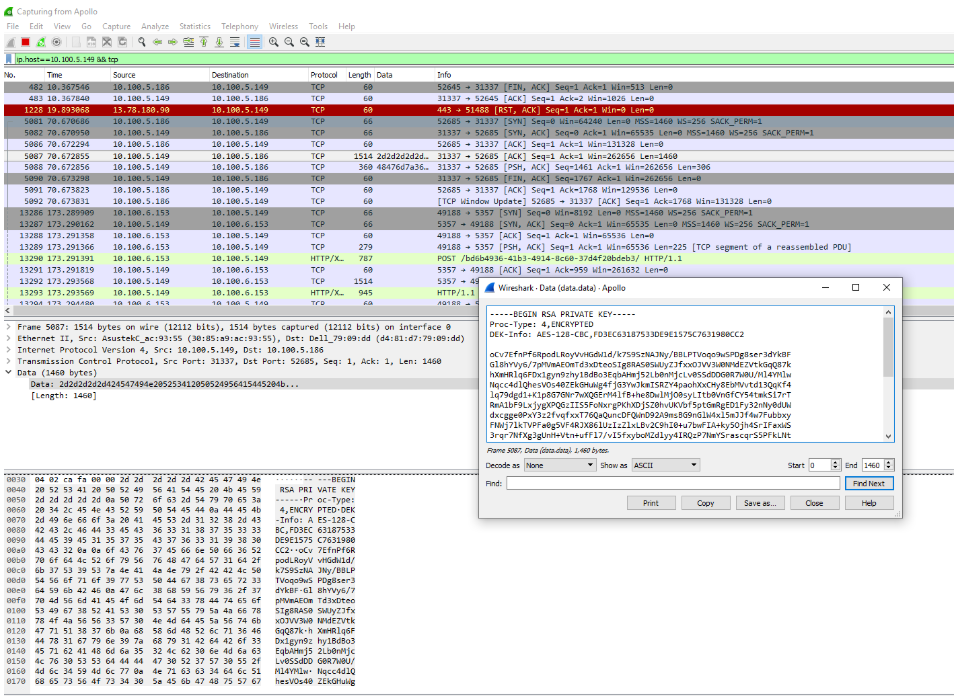

截獲的數據

同時,我們的MITM設備攔截了目標計算機之間的流量并進行了復制。

現在我們可以檢查截獲的TCP數據包中的數據,并將其與第二臺計算機上的數據進行比較。

比較數據

如您所見,在我們的場景中,不受保護的數據最終落入了攻擊者的手中。現在讓我們看看加密是否有助于減輕這種威脅。

通過加密保護數據

防止中間人攻擊的最流行方法是對通信進行加密。它的工作原理如下:當服務器傳輸數據時,它通過提供數字證書來向客戶機標識自己。然后,在客戶端和服務器之間建立加密的通信通道。

有兩種流行的加密客戶端或服務器數據的方法:

1.對稱加密,是一種使用一個加密密鑰對消息進行加密和解密的系統。密鑰成為通信雙方之間的共享秘密。

這種保護方法的主要優點是加密速度快。缺點是需要一個安全通道在所有通信參與者之間分發密鑰。如果黑客截獲了密鑰,他們可以輕松地解密傳輸的數據。

對稱加密是一種古老而廣泛使用的加密數據的方法。例如,美國政府有義務使用高級加密標準(AES)對通信進行加密。AES是一種對稱塊加密算法。

2.非對稱加密,使用公共和專用加密密鑰來保護傳輸的數據。公鑰是每個人都知道的。它通過開放的通信通道傳輸,并用于加密數據。私鑰僅對于消息接收者是已知的,并用于解密該數據。

這種加密類型允許通過開放通道交換密鑰。只有私有密鑰必須由其所有者安全地存儲。一方面,非對稱加密比對稱加密更可靠。另一方面,加密過程需要更多的計算和時間。當需要加密和解密數據并且不追求過程的速度時,此方法比較適用。

非對稱加密用于具有HTTPS支持,銀行系統,信使和其他服務的網站對數據進行加密。甚至為加密貨幣提供支持的流行區塊鏈技術也使用基于非對稱加密的電子簽名來驗證交易。

3.混合加密是對稱加密和非對稱加密方法的結合版。通過這種加密,可以使用單個密鑰通過對稱加密對數據進行加密。然后使用非對稱加密對該密鑰進行加密,并與數據一起發送。

這樣,您既可以擁有對稱方法的加密速度,又可以擁有非對稱方法的可靠性。但是,這種類型的加密仍然不是完美的。例如,它容易受到自適應選擇密文攻擊。

TLS和PGP協議是基于混合加密。

在加密通信中,傳輸級加密協議確保了受保護的客戶端及服務器數據交換。該協議有兩種版本:

· 安全套接字層(SSL)-舊版本

· 傳輸層安全性(TLS)–較新的

SSL不如新的TLS安全。這兩種協議都使用非對稱加密來驗證通信方的身份,對稱加密用于確保數據交換的機密性。此外,這些加密協議通過消息認證碼確保消息的完整性。這些保護措施允許TLS/SSL在沒有加密密鑰的情況下不能竊聽或訪問流量。

現在我們已經介紹了基本的加密方法。讓我們用TLS協議加密一段數據,看看它是否能提供可靠的保護來抵御MITM攻擊。

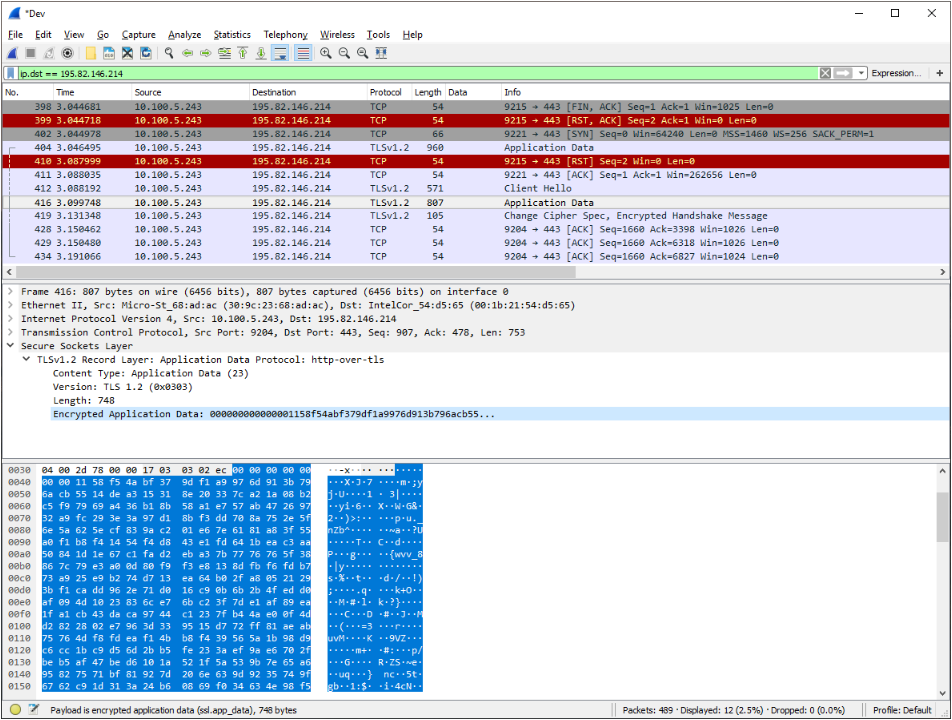

當我們重新創建本文前面部分所述的攻擊時,我們的MITM設備仍然能夠截獲在兩臺目標計算機之間傳輸的TCP包。但現在截獲的數據用TLS協議加密:

加密數據的內容

如您所見,加密的數據包看起來像是符號的混亂集合。如果攻擊者截獲這些數據包,他們將幾乎沒有機會破譯加密數據。即使攻擊成功,被截獲的數據對攻擊者也沒有任何用處,因此不會受到威脅。

結論

MITM攻擊是最廣泛,最有效的黑客攻擊類型之一。雖然無法完全保護您的網絡不會受到此類攻擊,但您可以確保您的數據保持受保護。

加密通信是任何網絡安全項目的重要組成部分。這是最可靠的方法,即使攻擊者可以攔截,也可以確保跨網絡傳輸的數據受到保護。

本文翻譯自:https://www.apriorit.com/dev-blog/648-cybersecurity-encryption-for-mitm-attacks如若轉載,請注明原文地址