研究人員發現55個安全漏洞,獲200萬漏洞獎勵

一個由5名安全研究人員組成的團隊利用3個月時間分析了多個蘋果的在線服務,并在其中發現了55個安全漏洞,其中11個漏洞的嚴重性為critical,29個為高危,13個中、2個低安全等級的漏洞。

攻擊者利用這些漏洞可以完全控制受害者的應用、啟動可以自動接管受害者iCloud 賬號的蠕蟲、從內部蘋果項目中提取源碼、完全入侵蘋果使用的工業控制倉庫軟件、接管可以訪問管理工具和敏感資源的蘋果雇員的會話。攻擊者利用其中的漏洞可以劫持用戶的iCloud 賬戶并竊取照片、日歷信息、視頻、文檔等內容。

安全等級為critical 的漏洞有:

- 通過認證和授權繞過實現遠程代碼執行

- 通過錯誤配置的權限實現認證繞過,實現全局管理員訪問

- 通過未經處理的文件名參數實現命令注入

- 通過泄露的秘密和暴露的管理員工具實現遠程代碼執行

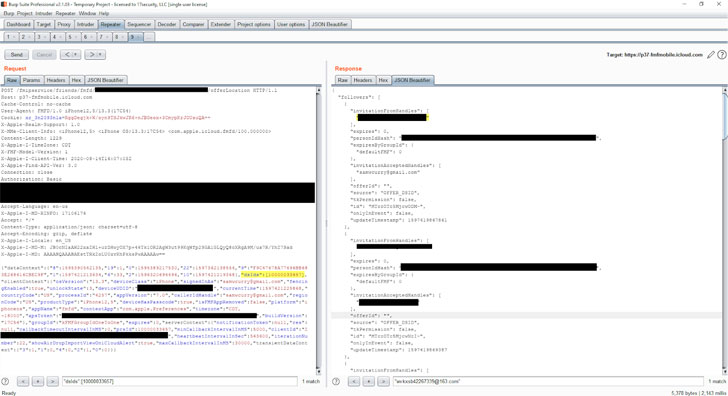

- 通過內存泄露實現雇員和用戶賬戶入侵

- 通過未經處理的輸入參數實現SQL 注入

- 蠕蟲存儲型的XSS實現受害者iCloud 賬戶入侵

- 完全響應SSRF實現內部源碼讀取和受保護資源的訪問

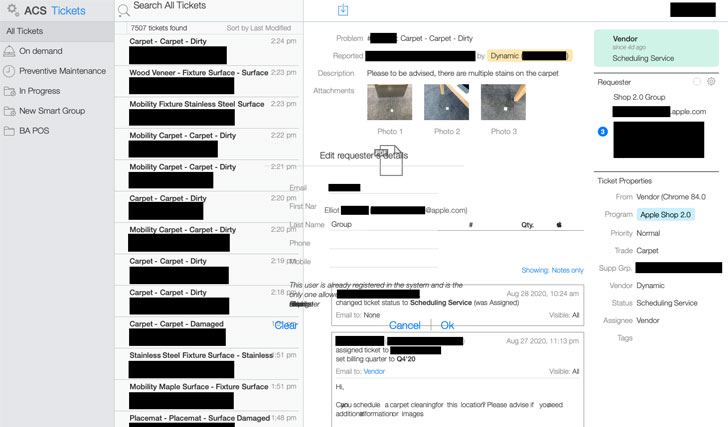

- 通過盲XSS 訪問內部支持網關

- 服務端PhantomJS執行實現內部資源訪問和AWS IAM key提取

研究人員還發現一個受影響的蘋果域名ade.apple.com,攻擊者用默認的密碼("###INvALID#%!3")可以實現認證繞過,訪問管理員console和執行任意代碼。

與倉庫管理解決方案應用DELMIA Apriso 相關的密碼重置過程中也存在一個安全漏洞,攻擊者利用該漏洞可以創建和修改航運信息、倉儲信息,驗證雇員信息,甚至通過創建惡意用戶來完全接管整個軟件。

此外,Apple Books for Authors 服務中也被發現了一個安全漏洞,攻擊者利用該漏洞可以獲取在Apple Books 平臺上發布的書。通過ePub 文件上傳工具,研究人員可以修改HTTP 請求來在"authors.apple.com" 服務器上運行任意代碼。

其他多個關鍵漏洞都是源于www.icloud.com 域名中的一個XSS 漏洞,攻擊者只需向iCloud.com 或 Mac.com 發送一個惡意郵件,在瀏覽器中通過Apple Mail 打開惡意郵件后,攻擊者就可以竊取所有的照片和聯系人信息。

由于XSS 漏洞是蠕蟲般的,也就是可以通過發送類似的郵件到受害者通訊錄中保存的每個iCloud.com 或Mac.com 地址就可以進行傳播。

研究人員將漏洞提交給了蘋果公司,蘋果公司很快就修復了相關的漏洞。此外,蘋果還就其中28個漏洞通過漏洞獎勵計劃向該團隊獎勵了28.85萬美元(約合200萬人民幣)。

更多技術細節參見:https://samcurry.net/hacking-apple/